Las actualizaciones de mayo de 2022 de Google para Android ya están disponibles. Como es habitual, el núcleo de Android ha recibido dos versiones de parches diferentes. La primera se denomina 2022-05-01 y contiene correcciones para 13 vulnerabilidades con numeración CVE.

Afortunadamente, ninguna de ellas está siendo explotada actualmente, lo que significa que no hay agujeros de día cero conocidos este mes; ninguna de ellas conduce directamente a la ejecución remota de código (RCE); y ninguna de ellas está marcada como Crítica.

Sin embargo, al menos una de estas vulnerabilidades podría permitir que una aplicación de aspecto totalmente inocente (que no necesita privilegios especiales cuando se instala) obtenga lo que equivale a un acceso de nivel raíz.

Si te preguntas por qué no te damos los números CVE específicos de las vulnerabilidades más graves, es porque el propio Google no detalla qué vulnerabilidades presentan qué riesgos, sino que se limita a indicar los posibles efectos secundarios de “la vulnerabilidad más grave” de cada grupo de fallos.

El segundo grupo de actualizaciones se denomina 2022-05-05, un identificador oficial que cubre todos los parches proporcionados por el 2022-05-01, además de otros 23 fallos con numeración CVE que afectan a numerosas partes del sistema operativo.

Los componentes involucrados en estos fallos incluyen el propio kernel de Android, junto con varios módulos de software de código cerrado que proporcionan a Google los fabricantes de hardware MediaTek y Qualcomm.

Parches no unificados

Lo ideal sería que Google no dividiera las actualizaciones mensuales de esta manera, sino que proporcionara un conjunto único y unificado de parches y esperara que todos los vendedores de dispositivos Android se pusieran al día lo antes posible.

Sin embargo, como admite la compañía en sus boletines, hay “dos niveles de parches de seguridad para que los socios de Android tengan la flexibilidad de arreglar un subconjunto de vulnerabilidades que son similares en todos los dispositivos Android más rápido”.

Podemos entender el enfoque de Google, que presumiblemente refleja la suposición de que es mejor si todo el mundo arregla al menos algo y algunos vendedores lo arreglan todo que si algunos proveedores lo arreglan todo pero otros no arreglan nada.

No obstante, Google señala públicamente que “se anima a los socios de Android a solucionar todos los problemas de este boletín y a utilizar el último nivel de parche de seguridad”.

En la jerga moderna, nuestra opinión sobre este tema es simple y clara: +1.

Problema en el hardware

Aunque existe una distribución de código abierto de Android conocida como AOSP (abreviatura de Android Open Source Project), la distribución de Android que estás ejecutando en tu teléfono o tablet ahora mismo incluye, casi con toda seguridad, numerosos componentes de código cerrado.

El Android de Google, por ejemplo, es un poco como el iOS de Apple en la medida en que se basa en un núcleo de código abierto y una plétora de herramientas de código abierto de bajo nivel, pero con varios módulos propietarios, interfaces de programación de aplicaciones y aplicaciones superpuestas.

Pero incluso las versiones de Android de terceros suelen incluir numerosos módulos de software de código cerrado, por ejemplo para hacer funcionar el hardware de bajo nivel del dispositivo, como la radio del teléfono móvil (cuyo código está regulado de forma estricta y diversa en la mayoría de los países), el Wi-Fi, el Bluetooth, etc.

Lamentablemente, los parches de este mes 2022-05-05 incluyen una corrección denominada CVE-2021-35090 que se califica como crítica, pero sobre la que no hay información pública.

Google no dice más que este fallo, más otros diez fallos CVE de la era 2021, son “vulnerabilidades que afectan a componentes de código cerrado de Qualcomm”.

Parece que ni siquiera Google sabe qué se ha corregido en los “blobs” binarios de Qualcomm, o si lo sabe, no lo dice.

Por lo tanto, suponemos que cualquier fallo considerado crítico implica algún tipo de ejecución remota de código (RCE) y, por lo tanto, podría dar lugar a que un atacante remoto introdujera a hurtadillas spyware u otro malware en tu dispositivo sin necesitar ningún tipo de ayuda por tu parte.

Blob, por si te lo estás preguntando, es una palabra de la jerga BLOB, un acrónimo de Binary Large Object (Objeto Grande Binario), un nombre que pretende recordarte que aunque lo necesites y lo uses, probablemente nunca estarás muy seguro de cómo funciona, cómo está estructurado o incluso para qué sirve realmente.

Detalles adicionales para los usuarios de Pixel

Los propietarios que no solo tienen Google Android, sino que también utilizan el hardware de Google (Pixel 3a y posteriores) ya tienen disponibles actualizaciones específicas para Pixel, que incluyen parches para 11 errores adicionales con numeración CVE, dos de los cuales se consideran críticos.

Irónicamente, los dos bugs críticos de los Pixel se encuentran en componentes críticos de bajo nivel, de la siguiente manera:

- CVE-2022-20120. Ejecución remota de código (RCE) en el gestor de arranque. El gestor de arranque es una parte vital de la integridad del sistema Android, y está bloqueado por defecto contra cualquier tipo de modificación. Puedes desbloquear el gestor de arranque en los dispositivos Pixel para instalar un sistema operativo alternativo que no sea de Google, pero cada vez que desbloqueas (o vuelves a bloquear) el cargador de arranque, todos los datos del usuario se borran a la fuerza del dispositivo en un llamado restablecimiento de fábrica. Esto evita que alguien que robe tu teléfono cambie el sistema operativo subyacente por una versión troyanizada y luego te devuelva el dispositivo aparentemente sin modificar con todas tus aplicaciones y datos originales. Un fallo de RCE en el gestor de arranque sugiere que un atacante podría comprometer un dispositivo no parcheado de forma silenciosa e invisible, con unos pocos minutos de acceso físico y un cable USB.

- CVE-2022-20117. Revelación de información en el componente Titan-M. El chip Titan-M es el módulo de seguridad de hardware de Google, que se supone que proporciona un almacenamiento seguro a prueba de manipulaciones de claves criptográficas y otros datos secretos. Se supone que es imposible intentar extraer el chip de un dispositivo y, a continuación, extraer datos en bruto del propio chip, ya que éste se destruye o se queda en blanco si se accede a él de forma no oficial. Por lo tanto, un fallo de divulgación de información en un módulo de seguridad de hardware es siempre un asunto crítico, porque el módulo está diseñado específicamente para guardar secretos.

¿Qué hacer?

Un error en el gestor de arranque, un agujero de fuga de datos en un chip de seguridad dedicado, un fallo que podría permitir que la aplicación de aspecto más inocente se convierta en una trampa y una vulnerabilidad crítica en un componente no revelado utilizado en una gama desconocida de dispositivos Android significa parchear pronto, parchear a menudo. (Y sí, siempre lo decimos, ¡por eso lo volvemos a decir!)

En la mayoría de los dispositivos de Google, incluyendo muchas, si no la mayoría, de las variantes de Android que no son de Google (nosotros usamos GrapheneOS), puedes comprobar si hay actualizaciones y obtenerlas bajo demanda yendo a Sistema > Actualización del sistema > Buscar actualizaciones.

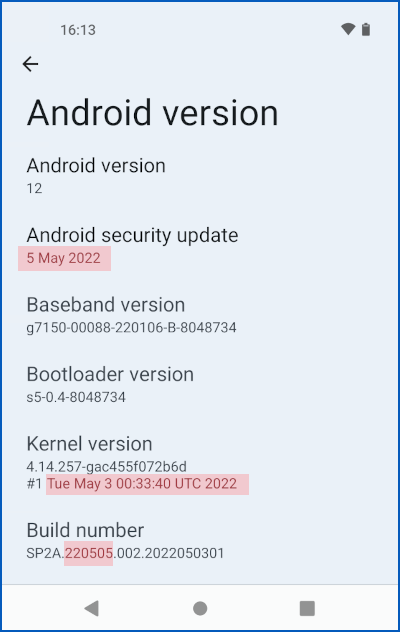

Para encontrar los detalles exactos de tu núcleo Android actual, el número de versión y el nivel de parche de seguridad, ve a Sistema > Acerca del teléfono > Versión de Android.

Lo ideal es que busques la actualización de seguridad del 5 de mayo de 2022 (que se corresponde con el nivel de parche 2022-05-05 que aparece arriba), y un kernel que muestre una fecha de compilación de principios de mayo de 2022, como se ve a continuación.