Sophos Managed Threat Response (MTR) の新しいお客様に起きた最近のインシデントから、ランサムウェアグループ Mount Locker と Astro Locker Team との関係について疑問が浮かび上がっています。

Mount Locker のランサムウェアが検出されたのちに MTR チームが対応に当たったところ、驚くべき調査結果が出ました。最初の検出の時点で、チームが何を相手にしているのかは明らかで、locker_64.dll、つまり Mount Lockerランサムウェアが rundll32 で実行されていました。

MTR は迅速に対応に当たり、安全ではないデバイスへの攻撃を阻止した上でランサムウェアグループを組織のネットワークから確実に排除しました。このインシデントでは使用された戦術、手法、手順 (TTP)、関連ファイル、そして身代金要求メモに至るまで、すべての証拠が Mount Locker グループによる犯行を示唆していました。

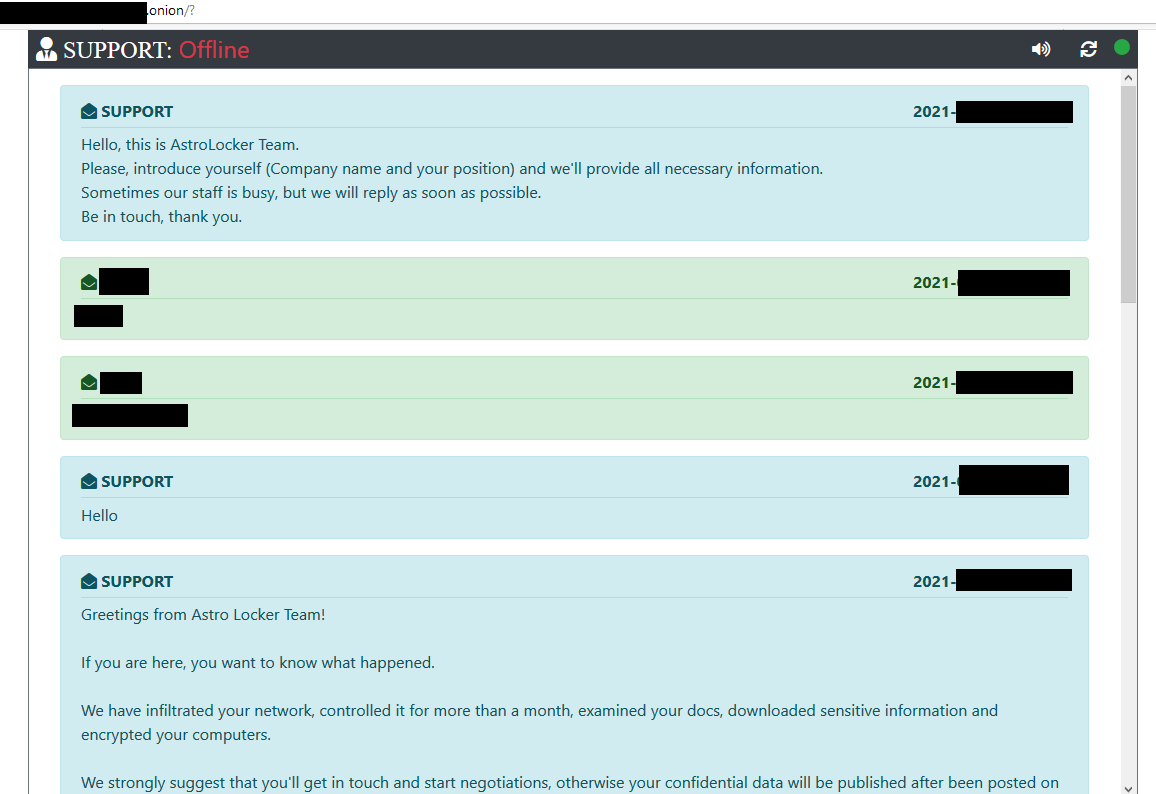

しかし、身代金要求メモに記載されたリンクの先に奇妙な点がありました。MTR の調査員が TOR のリンクをたどっていったところ、ランサムウェアの「サポート」チームとの直接チャットへとつながっていました。このチームは、自らを「AstroLocker Team」、「Astro Locker Team」と名乗っていました。

この新たな情報をもとに、MTR の専門家は Astro Locker のリークサイトを発見しました。今回の事件の影響を受けた組織は掲載されていなかったものの、他にも興味深いリンクが発見されています。

Astro Locker のリークサイトと Mount Locker のリークサイトを比較したところ、Astro Locker のサイトに掲載されていた 5 つの組織のすべてが、Mount Locker のサイトにも被害者として掲載されていました。さらに調査を進めると、5 つの組織の流出データのサイズが一致しており、中には同一のリンクを持つデータもありました。

さらにソフォスの専門家が一致したリンクを詳しく調べた結果、もうひとつの関連性に気付きました。Mount Locker のサイトでリンクされていた流出データの一部は、Astro Locker の onion のサイト (http[:]//anewset****.onion) でホストされていたのです。

Mount Locker と Astro Locker の関係は明らかになっていませんが、ランサムウェア攻撃に対処する際には、両方を考慮する必要があります。

ソフォスの Rapid Response チームマネージャーである Peter Mackenzie は、次のように述べています。「ソフォスの専門家が最近発生した Mount Locker による攻撃を調査・無効化した結果、使用されている手法を見る限り Mount Rocker の攻撃者は Ryuk (リンク先: 英語)、REvil、DoppelPaymer などのランサムウェアグループほど洗練されていないということがわかりました。Mount Locker のグループは、自身のブランディングをよりプロフェッショナルなものに刷新しようとしているのかもしれませんし、真の RaaS (Ransomware-as-a-Service) プログラムを開始しようとしているのかもしれません。いずれにせよ、Astro Locker の被害に遭った組織は、Mount Locker と Astro Locker の両方の TTP を調査する必要があります。」

ランサムウェアの関係性とブランディング

Ragnar Locker (リンク先: 英語) は、Mount Locker と何らかの形で提携していることは知られていますが、Mount Locker の RaaS の一部ではないようです。Ragnar はより熟練したランサムウェアグループであり、2 つのグループは TTP やマルウェアといった点では重複していませんが、Mackenzie は、標的となるネットワークへのアクセスを含む「バックエンド」のサービスが共有されている可能性がある、と述べています。

Mount Locker と Astro Locker に関連性があることは、ともに Mount Locker ランサムウェアを使用し、同じ身代金要求メモを使用し、サービスを利用してコマンドやバッチスクリプトを実行するなど、いくつかの TTP が共通しているという点で明らかです。また、「updater」や「regsvr32」と呼ばれるスケジュールタスクを作成したり、ファイルの一部を同じ場所 (C:Users\\Music\) に隠したりしています。

Astro Locker:

サービス名: PrpOJqmErkoJtAAg (ランダムな 16 文字の文字列)

サービスファイル名: %COMSPEC% /C echo whoami ^> %SYSTEMDRIVE%\\WINDOWS\\Temp\\FaUocMGJjmCAbJMr.txt > \\WINDOWS\\Temp\\uxvbnnSkrkOMnsJg.bat & %COMSPEC% /C start %COMSPEC% /C

スケジュールタスク名: updater

アクション: regsvr32.exe /i C:\Program Files\Google\Drive\wininit64.dll

Mount Locker:

サービス名: xGGXJTFBQlzNTVTT

サービスファイル名: %COMSPEC% /C echo whoami ^> ZSYSTEMDRIVE%\WINDOWS\Temp\pkLneFsUyHywlUwZ.txt > \WINDOWS\Temp\sloKuaTCIYlTTPwM.bat & %COMSPEC% /C start %COMSPEC% /C \WINDOWS\Temp\sloKuaTCIYlTTPwM.bat

スケジュールタスク名: updater

アクション: C:\Users\\AppData\Local\Google\Chrome\User Data\FileTypePolicies\archs64.dll

Mackenzie はまた、以下のように述べています。「Mount Locker と Astro Locker の関連性に注目して、両者が密接な関係にある可能性を指摘する外部情報もあります。Mount Locker は RaaS を運営しているとも報道されていますが、そのアフィリエイトの数は明らかになっていません。Mount Locker は Astro Locker を重要な位置に据えてブランドグループを構成しており、RaaS への移行を早めようとしているのかもしれませんし、または Astro の名前を使うことで有力な新しい提携先があるように見せかけているのかもしれません。」

「ブランディングはランサムウェアグループにとって頼れる味方となります。DoppelPaymer のように価値の高いターゲットを攻撃して検出を回避することに長けた脅威グループや、Sodinokibi や Egregor のように RaaS で成功を収めているグループが提携先として 1 つあるだけで、優れたブランディングとなりえます。」

「Mount Locker 自体はそれほど洗練されていないランサムウェアグループであることが証明されているので、提携プログラムへの方向転換は、新しいブランドを作り、脅威グループのヒエラルキーを上げるひとつの方法かもしれません。」

IOC (侵害の痕跡情報)

Mount Locker、Astro Locker ランサムウェアはどちらも単体では Sophos Intercept X の CryptoGuard 機能を回避することができません。ソフォスのエンドポイント製品では、「Troj/Ransom-GFR」または「Malware/Generic-S」という定義の 1 つ以上に該当するコンポーネントが検出される場合があります。また、Sophos XG Firewall などのネットワーク保護製品は、悪意のある C2 アドレスをブロックし、マルウェアがペイロードを取得して感染プロセスを完了するのを防ぐことができます。

この脅威に関連する IoC は、SophosLabs の Github でご覧いただけます。

脅威の検出、調査、対応に尽力してくださった John Carlo Adriano、Colin Cowie、Blake Bowdoin、Jordon Carpenter、Peter Mackenzie に感謝します。

コメントを残す