** 本記事は、 Nefilim Ransomware Attack Uses “Ghost” Credentials の翻訳です。最新の情報は英語記事をご覧ください。**

組織内のアカウントの認証情報には、常に最優先で注意を払う必要があります。このことを教訓として思い出させる事例が、Sophos Rapid Response を利用中のある企業に発生しました。Sophos Rapid Response は、組織に対する進行中の脅威の特定と無効化を迅速に支援する 24 時間 365 日体制のサービスです。

その企業は Rapid Response チームに連絡を取り、100 以上のシステムが影響を受けた Nefilim (別名 Nemty) ランサムウェア攻撃に対応するための支援を受けました。ソフォスの Intercept X エンドポイントプロテクションが導入されていれば、Nefilim は問題なく検出し阻止することが可能です。残念ながら、今回被害を受けた企業はこのエンドポイントプロテクションを導入していませんでした。ほとんどすべての主要なランサムウェアと同様に、Nefilim ランサムウェアはオリジナルのファイルを暗号化ファイルに置き換え、復号化キーまたはバックアップがなければ復旧不可能な状態にします。

Rapid Response チームは、顧客からの連絡を受けてすぐに対応を開始しました。アクセス可能なすべてのシステムにソフォスのセキュリティ保護機能をロードし、ソフォスのセキュリティ保護機能がすでにインストールされているシステムに対しては、必要なすべての保護が有効になっていることを確認し、侵入経路と時間、また被害の全容を把握するため調査を開始しました。

Rapid Response チームの対応のプロセスを報告し、それまでに収集されたエビデンスから分析を行うソフォス標準の「キックオフ」コールが実施された時点で、すでに乗っ取られたアカウントと、攻撃の全体的なタイムラインが特定されていました。

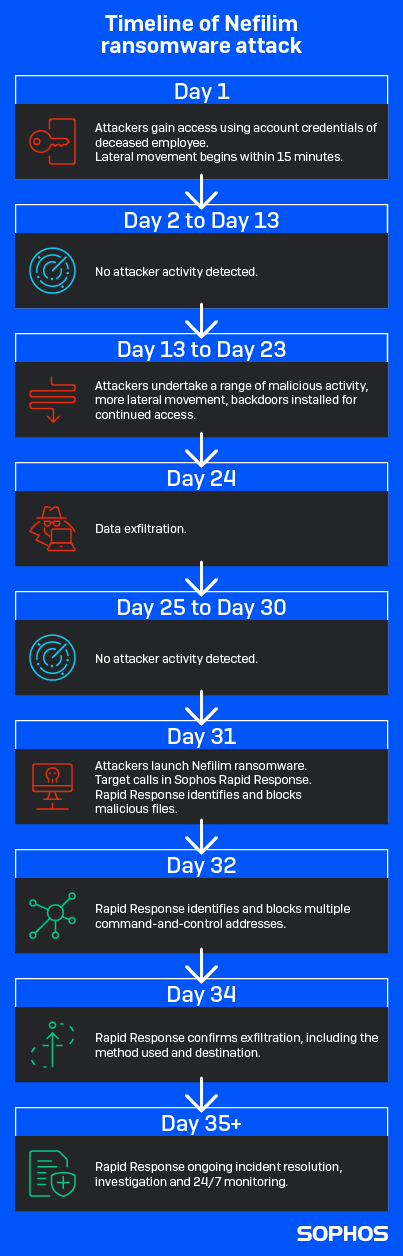

Rapid Response チームは、攻撃者が Nefilim ランサムウェアを起動する約1か月前から、高レベルのアクセス権を持つ管理者アカウントを乗っ取っていたと判断しました。より厳密に言えば、攻撃者は管理者アカウントにアクセスした後、1か月間密かにドメイン管理者のアカウント認証情報を盗み、必要なデータを大量に見つけ、数百 GB ものデータを盗み出し、そして最後にランサムウェアを起動して自らの存在を明らかにしました。

Rapid Response チームは、攻撃者が Nefilim ランサムウェアを起動する約1か月前から、高レベルのアクセス権を持つ管理者アカウントを乗っ取っていたと判断しました。より厳密に言えば、攻撃者は管理者アカウントにアクセスした後、1か月間密かにドメイン管理者のアカウント認証情報を盗み、必要なデータを大量に見つけ、数百 GB ものデータを盗み出し、そして最後にランサムウェアを起動して自らの存在を明らかにしました。

Peter Mackenzie (Rapid Response のマネージャー) は次のように話しています。「ランサムウェアは、長期間にわたる攻撃の最後のペイロードです。ランサムウェアが実行された時点で、攻撃者はすでにネットワークを制御しており、攻撃の大部分が完了しています。攻撃者による勝利宣言とも言えます。ランサムウェア攻撃を受けていることを特定するのは簡単です。攻撃者が 1 週間前にネットワーク上にいたことを特定することが重要です。」

ソフォスのデータに基づいて、Rapid Response チームは Nefilim ランサムウェアに関わっている攻撃者が通常、脆弱なバージョンの Citrix またはリモートデスクトッププロトコル (RDP) を悪用することによって、初期のアクセスを取得していることを認識していました。この場合、攻撃者は脆弱な Citrix ソフトウェアを悪用し、管理者アカウントにアクセスし、Mimikatz を使用してドメイン管理者アカウントの認証情報を盗んでいました。

ソフォスの最初のキックオフコール中に、Rapid Response チームは最初の侵入で乗っ取られた管理者アカウントを追跡し、顧客にそのアカウントが誰のものだったか尋ねました。そのアカウントは、攻撃者の最初のアクセスの約 3 か月前に、不幸にも亡くなった社員のものでした。

どうやら、アカウントは何らかのサービスで利用されていたため引き続き利用されていました。したがって、Rapid Response チームはそのアカウントのアクティビティのうち、正当なものと悪意のあるものを識別する必要がありました。

「悪意のある活動は、しばしば顧客の現地時間の深夜に行われていました」とMackenzie は述べています。「アカウントのアクティビティのうちいくつかは、発生時刻とコマンドが実行された時間に基づいて調べることができました。」

社員が会社を辞めた後に、企業がそのアカウントをまだ必要とする場合、企業はサービスアカウントを実装し、不要なアクティビティを防ぐためにインタラクティブログインをブロックする必要があります。または、アカウントが特に必要ない場合は、アカウントを無効にして、Active Directory の定期的な監査を実施する必要があります。Active Directory のa href=”https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/audit-policy-recommendations” target=”_blank” rel=”noopener”>監査ポリシーは、管理者アカウントのアクティビティを監視するように、またはアカウントがドメイン管理者グループに追加されているかどうかを監視するように設定可能です。

Rapid Response チームの Mackenzie は、必要なドメイン管理者のアカウントは通常考えられているよりもはるかに少ないと述べています。

「人々は、会社の幹部であるか、またはネットワークを担当している場合は、ドメイン管理者アカウントを使用する必要があると思い込んでいます。これは間違っており、危険な考え方です。高レベルのアクセスを必要としない作業には、デフォルトで特権を持つアカウントを使用しないでください。必要なときに、そのタスクにのみ必要なアカウントを使用するよう心掛ける必要があります。」と Mackenzie は話します。

Mackenzieは、ドメイン管理者アカウントが使用された場合、または新しい管理者アカウントが作成された場合は、アラート通知が送られるよう設定する必要があると付け加えました。以前 Rapid Response が対応に当たったケースからもこのことが証明されています。

そのケースでは、攻撃者は企業のネットワークにアクセスし、新しいユーザーを作成し、そのアカウントを Active Directory のドメイン管理者グループに追加しました。アラート通知が送られなかったため、新しいドメイン管理者アカウントは約 150 の仮想サーバーを削除し、Microsoft BitLocker を使用してサーバーのバックアップを暗号化しました。

Mackenzie は、攻撃が目に見えて破壊的であったため、簡単に気付くことができたのはかえって幸運だったと顧客に話しました。/p>

“もし明らかな攻撃がなければ、さらに長い間攻撃者のドメイン管理者アカウントは被害者に気づかれることなくネットワークにアクセスされていた恐れもあります。

Nefilim ランサムウェアの検知とセキュリティ侵害の痕跡 (IoC)

Nefilim ランサムウェアは、ソフォスのエンドポイントプロテクションでは Troj/Ransom-GDN として検出されます。

攻撃に関する追加の詳細情報は SophosLabs Github にて公開されています。

Nefilim の攻撃者の戦術、技術、そして手順 (TTP)

この攻撃における通常の TTP (Tactics, Techniques and Procedures) は、多くの場合 Citrix の脆弱性またはリモートデスクトッププロトコル (RDP) を利用し、公開アプリケーション MITRE ATT&CK T1190 を悪用して被害者のネットワークに侵入することです。

今回のケースでは、Rapid Response チームは、顧客のシステム上に脆弱なバージョンの Citrix ソフトウェアを発見しました。どの脆弱性が悪用されたかは不明ですが、インストールされた Citrix Storefront 7.15 CU3 は、1 つの重大な脆弱性 (CVE-2019-11634) および 4 つの注意を要する脆弱性 (CVE-2019-13608、CVE-2020-8269、CVE-2020-8270、CVE-2020-8283) があり、これらのいずれかが初期の侵入に悪用された可能性があります。

侵入に成功した後は、攻撃者はリモートデスクトッププロトコル (RDP) のログインを使用して、攻撃で使用された最初の管理者アカウントへのアクセスを維持しました。攻撃者はネットワーク上で Mimikatz を使用し、システムに保存されている認証情報を盗み、ドメイン管理者のアカウントを乗っ取ることができます。

Rapid Response の調査では、攻撃者が PowerShell コマンドと、RDP および Cobalt Strike を使用して複数のホストに横方向に移動し、偵察を行い、そしてネットワークをリスト化していたことも明らかになりました。

攻撃者は、データを盗み出すためにファイルの転送および同期に使用されるアプリケーション、MEGA をインストールしていました。

Nefilim ランサムウェアのバイナリは、乗っ取られたドメイン管理者のアカウントを

介して、Windows Management Instrumentation (WMI) を使用して展開されました。

アカウントへのアクセスを安全に管理するためのチェックリスト

- 特定のタスクまたは役割に必要なアクセス許可のみを付与する

- 不要になったアカウントを無効にする

- アカウントの所有者が組織を離れた後もアカウントをアクティブに保つ必要がある場合は、サービスアカウントを実装し、インタラクティブログインを拒否する

- Active Directory の定期的な監査を実行する。Active Directory 監査ポリシーを設定し、管理者アカウントのアクティビティや、予期しないアカウントのドメイン管理者グループへの追加を監視する

- 強力なセキュリティソリューションを導入する。理想的には、ソフォスの Intercept X に搭載されているようなランサムウェア対策技術を導入する