9 月、Maze ランサムウェアのサイバー犯罪者集団が活動を停止したのと同じタイミングで、新しいランサムウェアが登場しました。名前は Egregor (天使のような魂や集合自我を指すギリシャ語の ἑγρήγορος、「wakeful」から派生したオカルト用語) で、Maze にならって、盗まれたデータを人質に被害者に支払いを要求するランサムウェアです。

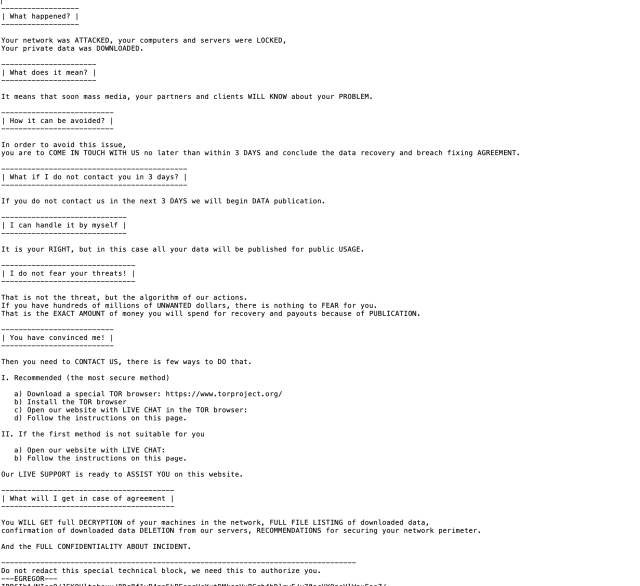

Egregor の場合、被害者に届いたメッセージには「(引用文訳) まもなくマスメディア、ビジネスパートナー、クライアントが貴社の問題について知ることになるでしょう。3 日以内に連絡がない場合は、データの流出を開始します」とあります。

Maze と同様に、Egregor は ChaCha および RSA 暗号化アルゴリズムを使用して被害者のファイルを暗号化します。またもう一つの類似点として、Egregor は会員がマルウェアの拡散を担い、それに対して報酬を支払う「サービスとしてのランサムウェア」であると疑われています。

ただし、Egregor のコードは Maze で使用されたマルウェアの派生物ではありません。むしろ、Sekhmet として知られているランサムウェアの変種と言えます。Sekhmet に関与するサイバー犯罪者集団は 2020 年 3 月に被害者のデータの公開を開始しましたが、「Sekhmet Leaks」の Web サイトは現在アクセスできず、サイトがダウンする前にデータを流出された被害者数は 6 に留まりました。また Sekhmet のサイトのダウンは、偶然にも Egregor の Web サイト立ち上げと時期が重なります。Egregor と Sekhmet の背後にいるのが同一人物であるかどうかは明らかではありませんが、Egregor のランサムウェアは明らかに Sekhmet のマルウェアから派生しています。

ソフォスが Egregor を最初に検知したのは、9 月にクライアントが攻撃を受けた時でした。11 月 25 日の時点で、攻撃者は Tor の秘匿サービス (.onion) の Web サイトに 130 以上の被害者に関するデータを掲載しています。これらの攻撃の被害者は、所在地や業種において多様であり、教育機関、製造会社、物流会社、金融機関、テクノロジー企業などが含まれます。Egregor に関与しているサイバー犯罪者集団は、10 月の「プレスリリース」で、2 つのゲーム会社 (Crytek ならびに Ubisoft) を具体的な被害者として挙げました。

過去のランサムウェアとの共通点

コモディティマルウェアは、Egregor と最も関連が深い拡散手段です。今回追跡した攻撃の一部は、Qbot マルウェアの活動に関連していました。しかし、被害者のネットワークに Qbot が存在していた期間ははっきりしていません。Qbot (別名 Qakbot) は、メールに添付された悪意のあるドキュメントファイルから展開されます。今年の初め、ZDNet の記事では、Qbot を実行するサイバー犯罪者が「スレッドハイジャック」に関与していたことが報じられています。記事によると、標的をだまして悪意のある添付ファイルを開かせるために、進行中のメールスレッドへの返信としてマルウェアが送信されていました。

Egregor は単独で拡散する方法がないため、攻撃者はビルトインの Windows の機能やそのほかのエクスプロイトツールを使用したラテラルムーブメントの手段が必要となります。あるケースでは、Cobalt Strike エクスプロイトツールが Egregor 攻撃の一部として検出されています。攻撃者はこれらのツールを使用してスクリプトを実行し、ネットワーク上のほかのシステムに関する情報を収集し、追加の認証情報を抽出し、そしてランサムウェアを拡散しました。あるケースでは、Cobalt Strike のエージェントによって標的のネットワーク上のほかのデバイスへの RDP 接続を構築し、Egregor の実行可能ファイルをそれらのデバイスにコピーしていました。ファイルのコピー先はディレクトリの C:\perflogs です。

同一の攻撃において、SystemBC と呼ばれるもう一つのマルウェア (Tor ネットワークプロキシの一種) が、データの抽出ならびに攻撃中の通信のための難読化されたバックチャネルの構築に使用されました。この場合の CobaltStrike、SystemBC、および C:\perflogs ディレクトリの使用は、2020 年 9 月に調査した Ryuk 攻撃で見られた手口と一致します (以前の Sekhmet 攻撃においても Cobalt Strike ツールの使用が見られました)。

データを抽出した後、攻撃者はランサムウェアを起動します。ランサムウェア起動のアプローチは、調査したインシデントによってやり方が異なりました。スクリプトによって起動される場合もあれば、スケジュールされた Windows タスクとして構成される場合もありました。

Sekhmet と同様に、Egregor ランサムウェア自体は実行可能ファイルではなく、Windows の rundll32.exe ユーティリティを使用して実行されるダイナミックリンクライブラリ (DLL) ファイルです。サンドボックスによる検出を回避するために、DLL は実行される攻撃タイプのフラグとともに、コマンドラインパラメーターとしてパスワードが指定されていなければ実行されません。調査した攻撃では、ほかのパラメータに加えて 3 つの異なるパスワードが使用されていました。

rundll32.exe C:\Windows\sed.dll,DllRegisterServer -passegregor1313 --full rundll32.exe /i C:\WINDOWS\b.dll DllRegisterServer -passegregor9999 --full --fast=256 rundll32.exe C:\perflogs\clang.dll,DllRegisterServer -peguard6

DLL は 2 段階のパッケージです。最初の段階は、SHA256 の値と照合してパスワードが正しいことを確認する、アンパッカーの役割を果たします。その次の段階は、実際に復号化されたランサムウェアの DLL ファイルです。これには、身代金を要求するメッセージのフォーマット、ハードコードされた RSA キー、および強制終了または終了させるファイルとプロセス名のリストが含まれています。コードの分析を阻止する目的で、いくつかの「スパゲッティ」関数も含まれています。

身代金の支払い

Egregor が実行されると、画像、ビデオ、ドキュメント、SQL およびそのほかのデータベース関連ファイル、Web ページ、JavaScript ファイル、実行可能ファイルなど、さまざまなデータファイルが暗号化されます。ファイル名には、ランダムな文字列で構成される拡張子が付けられています。Sekhmet と同様に、RECOVER-FILES.txt という名前のテキストファイルに身代金の要求文が記載されています。

身代金要求文の最後にある「special technical block」は、被害者に固有のものです。要求文の指示に従い Tor ブラウザまたは公共のインターネットを介して Egregor の Web ポータルに接続すると、RECOVER-FILES.txt をアップロードするよう指示がされます。

そうすることで、被害者は Egregor の「カスタマーサービス」チームと連携して身代金の請求を受け取り、支払いを交渉することが可能になります。

これまで通りの対策を

ランサムウェア開発者が「サービスとしてのランサムウェア」モデルに移行するにつれて、悪意のある添付ファイル、コモディティマルウェア、エクスプロイトツールなどを含むスパムメールの使用や、恐喝目的でのデータの抽出が一般的な戦術になりました。これらの脅威には、データの盗難や暗号化を防ぐための多層防御が必要です。また、ランサムウェアの攻撃者がマルウェアを実行させて侵入の足がかりを得る手口について、従業員を教育することも必要です。

Egregor の背後にいるサイバー犯罪者集団が、身代金の支払いを拒否した場合に盗まれたデータを販売すると主張していることを考えると、ランサムウェアの対策として組織データの適切なバックアップを行うだけでは不十分です。企業は、Egregor (またはそのほかのランサムウェア) 攻撃を受けた場合、データの漏えいを想定する必要があります。Tor による接続の防止など、データの一般的な流出ルートをブロックすることで漏えい被害を受ける可能性を軽減することも可能ですが、最善の防御策はメールの添付ファイルを用いたマルウェア攻撃やそのほかの一般的なエントリーポイントを介したアクセスを拒否することです。

企業全体のマルウェア対策は、Qbot などの商品としてのマルウェアによる攻撃や、CobaltStrike などのツールを介した横方向の拡散を防ぐのに役立ちます。(ソフォスは Egregor の侵入について複数の方法を検出しています。今回は Cobalt Strike と Qbot も検出されており、SophosLabs の GitHub 上で記録を公開しています。)