** 本記事は、Hacks for sale: inside the Buer Loader malware-as-a-service の翻訳です。最新の情報は英語記事をご覧ください。**

2020 年 9 月の Ryuk 攻撃を調査した際、Buer と呼ばれるマルウェアドロッパーを使用するという比較的新しい方法で初期アクセスを行っていたことがわかりました。この 9 月の攻撃は、ソフォスが追跡していた小規模なスピアフィッシング攻撃の 1 つでした。その翌月、Ryuk のオペレーターが攻撃の拡大を図ったため、Buer だけでなく他の多くの「ローダー」マルウェアを搭載した大規模なスパムキャンペーンへと発展しました。

2019 年 8 月に初めて登場した Buer は、顧客が望むパッケージを提供する Malware-as-a-Service (サービスとしてのマルウェア) です。標的の Windows PC への最初の侵入と、さらなる攻撃活動のための拠点の設置を可能にします。Buer は以前、バンキング型トロイの木馬攻撃などのマルウェア攻撃で使用されていましたが、今ではランサムウェア攻撃にも利用されているようです。多くの点で、Buer は Emotet (英文) や Trickbot の新しい Bazar ローダー (どちらも展開には同様の動作を実行します) の代替品として位置付けられています。

フルサービス型のボット

Buer の最初の広告は、「Modular Buer Loader」というタイトルである掲示板に 2019 年 8 月 20 日に投稿されました。この広告には、「新しいモジュール式ボット...混じりけ無しの C で作成」という開発者の説明が書かれており、(Linux サーバー上で実行可能な) .NET Core MVC で書かれた C&C サーバーコードが含まれていました。サイバー犯罪者は 350 ドル (と第三者保証人の手数料) を支払えば、カスタムローダーを購入し、1 つの IP アドレスから C&C パネルにアクセスできます (IP アドレスの変更手数料は 25 ドル)。Buer の開発者は、ユーザーを 1 アカウントにつき 2 アドレスに制限しています。

ダウンロードするユーザーごとにコンパイルされたボットコードは、サイズが 22~26 キロバイトだと宣伝されていますが、ソフォスが調査したサンプルは、ドロッパーから解凍した後のサイズが 約 40 キロバイトでした。このボットは、32 ビット Windows の実行ファイルとして、あるいは DLL として実行されるように設定が可能です。

C&C は、攻撃で成功したダウンロード数の追跡や、ボットの所在国、オペレーティングシステムのビット数 (32 ビット/64 ビット)、感染したマシンのプロセッサ数、ボットが取得した権限レベルなどのフィルターに基づいたボットへのタスク割り当てに使用されます。独立国家共同体 (CIS) 内で稼働していることが検出されたボットはシャットダウンされますが、これは、旧ソ連地域で開発されたマルウェアが地元当局から注目されるのを避けるために、よく実行される動作です。

タスクは、一定時間だけ実行するようにスケジューリングしたり、コマンドで中断したりできるうえ、タスクのテレメトリをパネルに返送することができます。また、ボットのアップデートにもパネルを使用できます。(広告の文言を信じるならば、) サービスの一環として、事前構築されたモジュールが「徐々に」追加されるモジュール展開などが実行されます。さらに、設定のコンサルティングとテクニカルサポートも提供されます。

ドキュメントに潜む危険

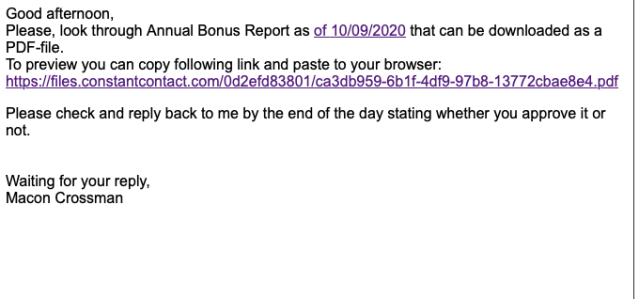

Sophos Rapid Response チームは、9 月に発生した Ryuk 攻撃の根本原因である Buer のサンプルを発見しました。このローダーは、Google ドキュメントに保存された悪意のあるドキュメントによって配信されたため、被害者はスクリプト化されたコンテンツを有効にする必要がありました。この動作は、悪意のあるスパムメールを介した Emotet などのローダー攻撃に似た動作ですが、フォレンジック分析を実行しにくくする目的でクラウドストレージが利用されていました。

同じ期間、ソフォスのスパムトラップでは同じ攻撃キャンペーンから出された他のメッセージが収集されました。収集されたメッセージはすべて Google ドキュメントのファイルを使用しており、一般的な商用メール配信サービスを使用して送信されていたため、悪意のあるドキュメントに関連するリンクやソースがさらに不明瞭になっていました。

この悪意のあるドキュメントのペイロードは、print_document.exe という名前でした。ソフォスが分析した他の Buer ドロッパーサンプルと同様に、これはデジタル署名されたバイナリで、DigiCert が 2020 年 9 月 17 日にポーランドのソフトウェア開発者「NEEDCODE SP Z O O」に対して発行した証明書を使用していましたが、この証明書は盗難に遭い、すでに取り消されたものでした。ドロッパーは、画像キャプチャ用の Microsoft のサンプルアプリケーション「AcquireTest」のコードを改ざんしたコードで構築されており、「ファイルを列挙」するコードの関数を使用してコードを削除/ドロップします。

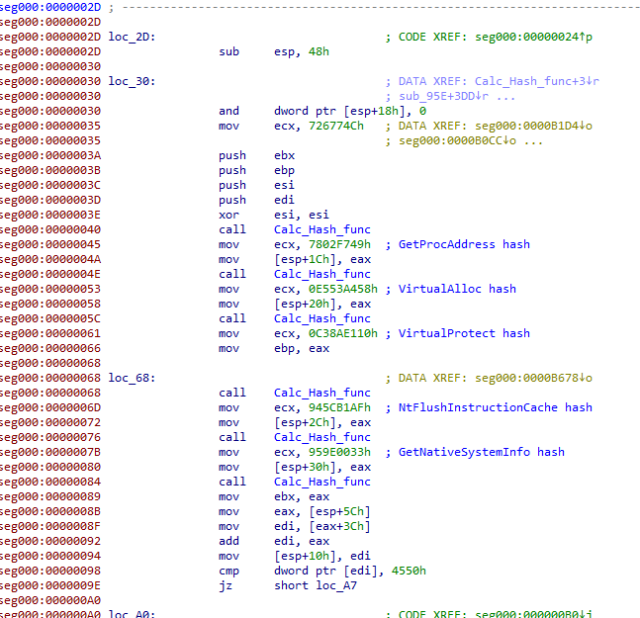

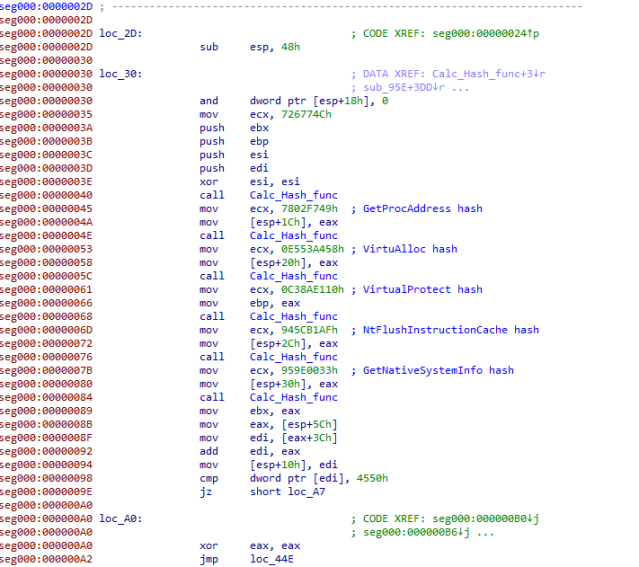

このドロッパーは、配信が確実に行われるようにするため、さまざまな操作をします。まず、フォレンジック分析を迂回するためにデバッガーの存在をチェックし、次に言語とローカライゼーションの設定をチェックして、攻撃を受けているシステムの地理的な場所を判断します。設定が CIS の国と一致した場合は、マルウェアをドロップせずに終了します。そうでない場合、ドロッパーは Buer ボットをメモリにダンプして実行します。

興味深いことに、Buer ローダーと Ryuk ランサムウェアは同じシェルコードローダーを使用して、メモリ内で解凍されたマルウェアコードを実行しています。

これは、作者が同じであることを示しているとは限りません (開発者が単にソースと同じサンプルコードを使用しているだけかもしれません)。

起動された Buer ボットは、準備作業をいくつか行います。Buer ボットは、2 つの PowerShell コマンドセットを実行します。1 つは、実行ポリシーをバイパスして、ボットによって実行された PowerShell コマンドが警告なしで通過できるようにするためのもの (Set-ExecutionPolicy Bypass) です。もう 1 つは、Windows Defender の除外リストを改ざんするもの (add-mppreference -exclusionpath) で、Windows に組み込まれているマルウェア対策機能からダウンロードしたファイルを隠蔽します。

Buer は、感染したマシンの一意の識別子を入手するために、Windows レジストリに対して \Microsoft\Cryptography\MachineGuid の値のクエリを行います。そして、セキュアな HTTP POST メッセージと GET メッセージを介して、C&C サーバー (この場合、104[.]248.83.13) と対話し、コールホームします。

次は、Buer の「ローダー」の部分です。Buer がドロップできるようにパッケージ化されたファイルは、指定のソースから取得され、C:\ProgramData\ ディレクトリ内に作成されたフォルダにドロップされます (ディレクトリ名はプログラムで作成され、展開先によって異なります)。9 月の攻撃では、Buer は感染したコンピュータに Cobalt Strike Beacon を展開するために使用され、その後、ネットワークを悪用して Ryuk 攻撃を開始するために使用されました。

戦術をミックス

Buer ローダーと Ryuk ランサムウェアの感染をもたらしたスパム攻撃が拡大したのは、9 月末のことでした。ソフォスが観察したところ、この攻撃の実行者たちは、それまでの SendGrid を使用した少量のメールから、インターネットホスティングプロバイダー (主にロシアの ISP) を介して送信されるメールへと移行していました。そして 10 月になると、スパムの量は劇的に増加し、(Google が利用規約違反で古いファイルをシャットダウンしたため) Google ドキュメントから別の商用メールとファイル配信サービスへと移行していきました。

最後の 2 つのフェーズでも同様の戦術が使われており、その他の特徴からも同じスパマーによるものだと推察される一方で、異なる種類の「ドロッパー」マルウェアが添付ファイルとして使用されていました。Buer に加えて、さまざまな配信ペイロードが組み込まれた Bazar と ZLoader のサンプルも発見されました。Bazar ローダーのあるペイロードでは、パスワードで保護された Excel スプレッドシートが使用されていました。同時期、Bazar と ZLoader が Ryuk 攻撃に関与していることも明らかになっていました。

Ryuk が復活したことは明らかであり、その背後にいる攻撃者は複数のローダーボットを使用して初期アクセスを達成することによって、最初に侵入する手法を進化させています。これらの攻撃の背後にいるのが同じ人物で、複数の Malware-as-a-Service プラットフォームを使用して Ryuk を配信しているのか、それとも複数の Ryuk 攻撃者が存在しているのかは不明です。しかし、クラウドベースの不正なドキュメントを使った標的型メールや、直ちに行動させるための誘い文句 (賃金や税金に関連するもの) など、これらの攻撃の手法に類似性があることから、少なくとも両者が協力関係にあることが示唆されています。

これらの攻撃に対する最善の軽減策は、フィッシング攻撃に関するトレーニングを強化することです。上記のような悪意のあるメールは標的が絞られていますが、表現がぎこちないものが多く、標的ユーザーの名前が正しく使われていません。メールを慎重に読めば、経験知識のある大半のユーザーは気付くことができます。しかし、攻撃はますます巧妙化しており、不正なリンクを含んだメールをスパム検出機能が検出できなければ、トレーニングを受けたユーザーであってもクリックしてしまう可能性があります。

ソフォスでは、カスタム検出 (Troj/BuerLd-A) と機械学習の両方が Buer を検出してブロックするとともに、スピアフィッシングメッセージをスパムとして検出します。Buer ローダー関連の IoC (セキュリティ侵害の痕跡情報) は、SophosLabs の GitHub に掲載されています。