** 本記事は、MTR Casebook: The ransomware hunt that unearthed a historic banking trojan の翻訳です。最新の情報は英語記事をご覧ください。**

カスタマープロファイル:米国に拠点を置く非営利団体、約 1,000 台のデバイスを保有。

Sophos Managed Threat Response (MTR) チームは、最も対応が難しい脅威や極めて高度な技術力のあるサイバー攻撃者に対して、セキュリティプロフェッショナルによる迅速な対応をお客様に提供します。

脅威ハンティングの開始

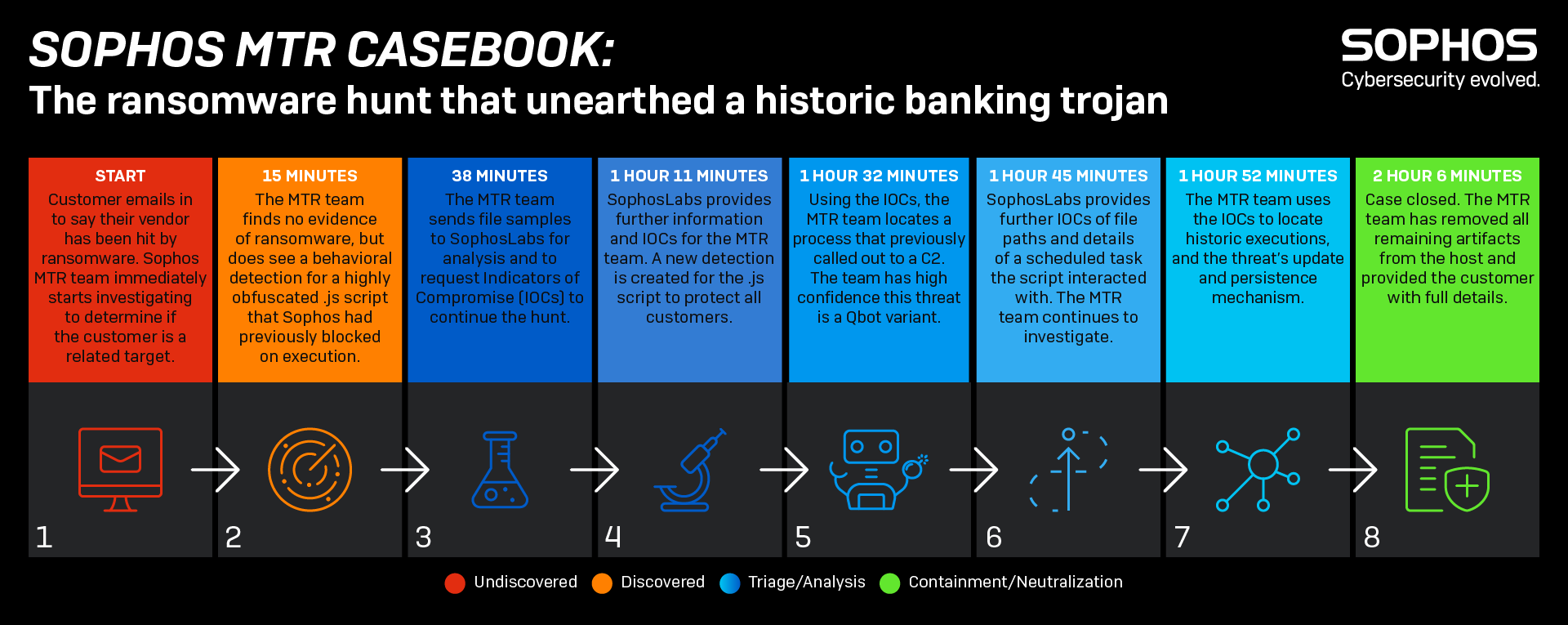

このケースは、MTR を初めて利用されたお客様からの一通のメールから始まりました。そのお客様は、取引先のサードパーティベンダーがランサムウェアに感染したことを知り、自社も被害を受けている恐れがないか懸念していました。

MTRチームは、依頼を受けてすぐに新しいケースを開き、脅威ハンティングを開始しました。15 分後には、このお客様の環境にランサムウェアが侵入してないことを確信しましたが、

不審な点を発見しました。最近になって、導入している Sophos エンドポイントプロテクションソフトウェアによってあるスクリプトが検出されブロックされていました。

不審だったのは、検出されたスクリプトは、Web サイトをインタラクティブにするために一般的に使用されている JavaScript であったことです。しかし、このスクリプトは Web ブラウザで検出されたわけではなく、コマンドラインから実行されていました。

そして、人間による解読を回避するために、難読化されていました。

詳細な調査

このスクリプトを脅威研究とインテリジェンスチームである SophosLabs に送信し、スクリプトとその目的を詳細に分析してもらいました。数分後、SophosLabs は防御に役立つインテリジェンスの共有を開始しました。

- このスクリプトはダウンローダーでした。URL でホストされている悪意のあるペイロードをダウンロードしようとしていました。ネットワークのトラフィックデータを検索したところ、この URL には接続されていないことがわかりました。

- ダウンローダースクリプトは、定期的に実行するタスクを作成しようとしていました。

このタスクが作成されていた証拠は見つかりませんでしたが、別のスクリプトを定期的に実行する不審なタスクが見つかりました。

この新しいスクリプトは、ファイル拡張子が .zzz の 2 つのファイルを検索し、.exe に結合していました。そして、この .exe を実行し、定期的に実行されるタスクを削除し、これらの .zzz ファイルを削除し、最後にスクリプトを削除しました。

この定期的に実行されるタスクは、その実行を待機していましたが、必要なファイルが提供されることはありませんでした。

問題の解決

状況は明確でした。攻撃が疑われたスクリプトやタスクは、Qbot と呼ばれるバンキング型トロイの木馬や情報窃取マルウェアの亜種でした。このマルウェアは、非常に長期間、このお客様のネットワーク上のデバイスで検出されずに実行されていました。

Qbot を操るサイバー攻撃者は、境界型のセキュリティ防御を回避するために、アップデートを 2 つの .zzz ファイルとしてダウンロードし、境界内のマシンで結合していました。

UQbot にとって不運だったのは、Sophos MTR のチームがこのプロセスを発見したことです。

お客様がソフォスに対応を依頼したことで、ソフォスは Qbot の感染を除去し、発見した脅威についてお客様に報告しました。

お客様が最初にメールを送信してから、マルウェアの影響を完全に排除するまでの全体で、わずか 2 時間 6 分しか経過していませんでした。

ランサムウェアの被害を受けていないこと、悪名高いバンキング型トロイの木馬が検出され完全に排除されたとの報告を受けて、このお客様の懸念は解消されました。

本記事の内容のように、ランサムウェアは注目されている代表的な脅威ですが、ランサムウェアの陰に隠れた攻撃にも注意を払うことが重要です。

詳細情報

ソフォスの MTR サービスの詳細については、ソフォスの Web サイトまたはソフォスの担当者にお問い合わせください。

自社で脅威ハンティングを実施される場合、Sophos EDR を使用して高度な脅威ハンティングと IT セキュリティ運用に必要なツールを利用することをご検討ください。30 日間無料トライアルを今すぐにご利用いただけます。