El pasado mes de junio, Tovar, la operación internacional contra el cibercrimen, que implicaba a diversas agencias de varios países consiguió poner fin al grupo creador del malware conocido como Gameover, Gameover Zeus o GOZ.

La operación fue un éxito, deteniendo la actividad de esta botnet durante un mes.

Botnets, os recordamos, son un conjunto de ordenadores infectados con malware que pueden ser controlados a distancia por los ciberdelincuentes.

Además de robar información como contraseñas bancarias de cada ordenador en el botnet, los delincuentes también pueden enviar comandos a todas los ordenadores de la red zombie (otra manera de referirse a las botnets) al mismo tiempo, con lo que obtienen una gran cantidad de recursos en la nube.

Por lo tanto los botnets pueden usarse para enviar cantidades masivas de spam (incluido el spam que se usa para expandir malware), aprovecharse de anuncios de pago por clic legítimos, o, entre otras muchas posibilidades, realizar ataques online.

Este tipo de ataques son muy difíciles de parar ya que surgen simultáneamente desde miles de ordenares “inocentes”, por lo que no se trata de una única fuente.

Tristemente parece que Gameover ha regresado. Por ahora, SophosLabs solo ha detectado unos pocos ejemplos de la nueva versión, pero han sido distribuidos a través de grandes campañas de spam, por lo que puede que el número de infecciones ya sea grande.

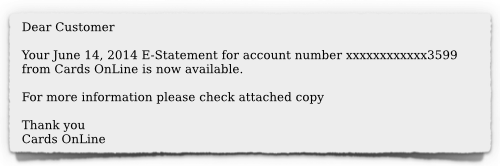

El spam típico de gameover incluye un fichero adjunto que pretende ser un extracto de una cuenta bancaria, con un mensaje que se parecería al siguiente:

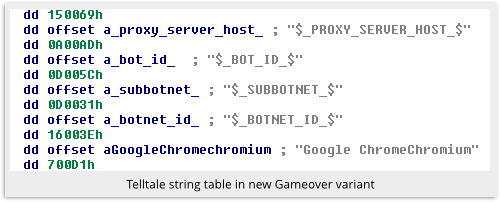

Antes de nada nos gustaría explicar porqué creemos que es una variante de Gameover y no otro tipo de malware.

Gameover ha utilizado el mismo tipo de código de programación desde que apareció en 2011. Este código se encuentra presente en estos ejemplos:

Sin embargo hay importantes diferencias entre esta versión y las precedentes.

La primera es que no usan el Necurs rootkit, por lo que se puede desactivar Gameover simplemente eliminando el fichero .exe que contiene el malware y reiniciando el ordenador.

La segunda diferencia importante es que no usa el protocolo de comandos P2P para controlar la botnet lo que la convierte en menos robusta.

Esto parece indicar que no es el mismo grupo de personas quienes están gestionando la bonet, de hecho estos dos cambios hacen involucionar el malware, más que evolucionarlo. De todas maneras la amenaza está ahí y seguiremos atentos a su evolución para poder acabar con ella una vez más.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín semanal de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación: