Nous pensons avec une confiance modérée que cette activité, que nous suivons sous le nom de STAC 1171, est liée à un acteur malveillant iranien communément appelé MuddyWater ou TA450.

Le premier incident que nous avons observé s’est produit plus tôt en novembre, lorsque les règles comportementales de Sophos endpoint ont bloqué l’activité de récupération d’identifiants ciblant une organisation en Israël. Lors de l’analyse de l’activité en question, nous avons constaté un overlap au niveau des indicateurs et TTP avec les rapports de Proofpoint concernant TA450. L’acteur a obtenu un premier accès via un email de phishing demandant à l’utilisateur d’ouvrir un document partagé hébergé sur hxxps[://]ws[.]onehub[.]com/files/ et de télécharger un fichier nommé “New Program ICC LTD.zip“.

Figure 1 : Le site de partage de documents utilisé pour diffuser le binaire Atera de l’adversaire

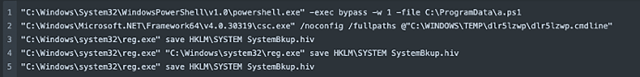

L’archive “New Program ICC LTD.zip” contenait un fichier d’installation compressé pour l’outil RMM (Remote Machine Management) légitime nommé Atera. L’installation d’Atera a utilisé un compte de test enregistré avec une adresse email qui, selon nous, a été compromise. Lors de l’installation de l’agent Atera, les acteurs malveillants ont utilisé les commandes d’exécution à distance d’Atera pour exécuter un script PowerShell (a.ps1) dans le but de récupérer les identifiants et de créer un fichier de sauvegarde de la ruche du registre SYSTEM. Cette activité de récupération d’identifiants a été détectée et bloquée par les règles comportementales de Sophos :

“cmdline”: “C:\WINDOWS\system32\reg.exe\” save HKLM\SYSTEM SystemBkup.hiv”

Figure 2 : Lignes de commande exécutées par l’outil Atera RMM

Les actions post compromission d’Atera comprenaient également :

- Des commandes d’énumération de domaines multiples.

- Un tunnel SSH vers 51.16.209[.]105.

- Une commande PowerShell obfusquée utilisée pour télécharger l’outil Level RMM (au niveau de hxxps[:]//downloads.level.io/install_windows.exe).

Nous avons vu la télémétrie d’un autre client Sophos non-MDR aux États-Unis qui affiche le même comportement. Sophos X-Ops continuera de surveiller cette activité et mettra à jour toute information supplémentaire sur ce cluster de menaces.

Remerciements

Sophos X-Ops remercie Joshua Rawles, Hristina Ivanova et Mark Parsons pour leur travail sur cette chasse aux menaces et leurs contributions à ce rapport.

Billet inspiré de Sophos MDR blocks and tracks activity from probable Iranian state actor “MuddyWater”, sur le Blog Sophos.