Résumé

Depuis plus de cinq ans, Sophos enquête sur plusieurs groupes basés en Chine et ciblant les pare-feu Sophos, avec des botnets, de nouveaux exploits et des malwares sur mesure.

Avec l’aide d’autres éditeurs de cybersécurité, de gouvernements et d’organismes chargés de l’application de la loi, nous avons pu, avec différents niveaux de confiance, associer des groupes spécifiques au niveau d’activités observées à Volt Typhoon, APT31 et APT41/Winnti.

Sophos X-Ops a identifié, avec un niveau de confiance élevé, les activités de recherche et développement menées dans la région du Sichuan. Conformément à la législation chinoise sur la divulgation des vulnérabilités, X-Ops a évalué, avec un degré de confiance élevé, que les exploits développés ont ensuite été partagés avec plusieurs groupes de première ligne, sponsorisés par l’État avec des objectifs, des capacités et des outils post-exploitation différents.

Au cours de la période d’observation, Sophos a identifié trois comportements clés en matière d’évolution des attaquants :

- Un changement de stratégie, en passant d’attaques très vastes et bruyantes, et sans discernement particulier (menant ainsi X-Ops à conclure qu’il s’agissait de tentatives infructueuses de déploiement d’ORB [Operational Relay Boxes] pour faciliter de futures attaques ciblées) à des opérations plus furtives contre des cibles spécifiques représentant des infrastructures critiques, à forte valeur, situées principalement dans la région Indo-Pacifique. Les organisations victimes comprennent les fournisseurs et régulateurs de l’énergie nucléaire, l’armée, les télécommunications, les agences de sécurité de l’État et le gouvernement central.

- Une évolution des capacités en matière de furtivité et de persistance. Les principales TTP récentes incluent l’utilisation accrue de techniques “living-off-the-land“, l’insertion de classes Java intégrant des backdoors, des chevaux de Troie de type memory-only, un rootkit volumineux et non divulgué auparavant (avec des choix en termes de design et des artefacts indiquant une capacité multi- éditeurs et multi-plateforme) et enfin une première version expérimentale d’un bootkit UEFI. X-Ops pense qu’il s’agit du premier cas observé d’une utilisation spécifique d’un bootkit sur un pare-feu.

- Des améliorations OPSEC apportées par les acteurs malveillants, notamment en sabotant la collecte de données télémétriques du pare-feu, en affectant les capacités de détection et de réponse et en entravant la recherche OSINT via une empreinte numérique réduite.

En réponse aux appels du NCSC-UK (tel qu’exposé par Ollie Whitehouse, Chief Technology Officer du NCSC-UK) et de la CISA (dans l’article sur les bonnes pratiques intitulé Secure-By-Design et publié par l’agence), notre objectif est de mettre en évidence de manière transparente l’ampleur et l’exploitation généralisée des appareils réseau Edge par des adversaires sponsorisés par l’État.

Dans l’intérêt de notre résilience collective, nous encourageons d’autres éditeurs à suivre notre exemple.

Sommaire

- Principaux points à retenir pour les défenseurs

- Résumé de l’activité des adversaires

- Intrusion initiale et reconnaissance

- Attaques de masse

- Passage à la furtivité

- Améliorations de l’OPSEC

- Conclusions

- Timing et annexes techniques

Principaux points à retenir pour les défenseurs

Les périphériques réseau Edge sont des cibles à forte valeur que les adversaires, disposant de ressources suffisantes, utilisent à la fois pour l’accès initial et la persistance.

Les stratégies de détection et de réponse des défenseurs doivent en tenir compte. Pour aider les défenseurs, Sophos propose :

- De fournir des TTP et des IOC dans l’annexe de le timing détaillé pour aider les défenseurs à identifier les opportunités de détection.

- De décrire les étapes nécessaires pour détecter et répondre aux attaques contre les pare-feu de ses clients.

Les attaquants sponsorisés par l’État utilisent à la fois des vulnérabilités Zero-Day et des vulnérabilités connues pour attaquer les appareils Edge.

Ce ciblage n’est pas propre aux pare-feu Sophos : comme en témoignent les CVE publiées, tous les appareils Edge sont une cible potentielle.

- Suivez de près le guide de renforcement (hardening) des appareils de votre éditeur (vous trouverez celui de Sophos en vous rendant sur cette page dédiée) pour réduire la surface d’attaque et limiter l’exploitabilité des vulnérabilités Zero-Day, en accordant une attention particulière aux interfaces d’administration.

- Activez les hotfixes, s’ils sont pris en charge, et mettez en œuvre des processus pour surveiller les communications en matière de divulgation de vulnérabilités de vos éditeurs, et en conséquence, réagissez rapidement.

- Assurez-vous que vous utilisez du matériel et des logiciels pris en charge pour lesquels votre éditeur s’engage à publier des mises à jour de sécurité.

Le ciblage sponsorisé par l’État ne se limite pas aux cibles d’espionnage à forte valeur.

- Les acteurs malveillants utilisent des appareils Edge comme ORB (Operational Relay Boxes) pour attaquer leurs cibles et masquer la véritable origine des attaques.

- Dans un écosystème numérique étroitement connecté, de nombreuses entreprises font partie d’une supply chain en matière d’infrastructures critiques et peuvent être ciblées par des acteurs cherchant à perturber les services critiques.

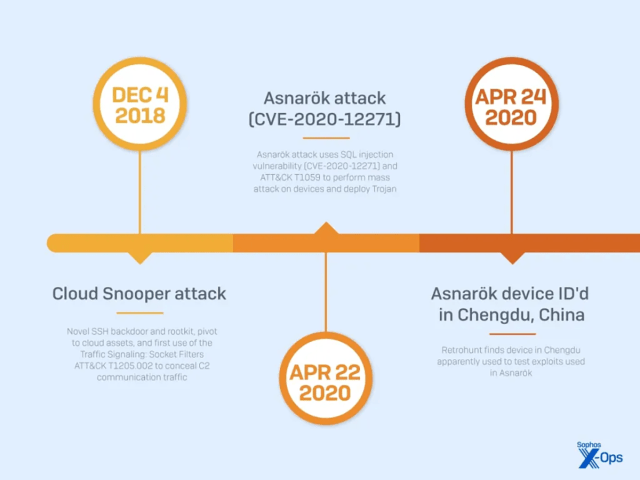

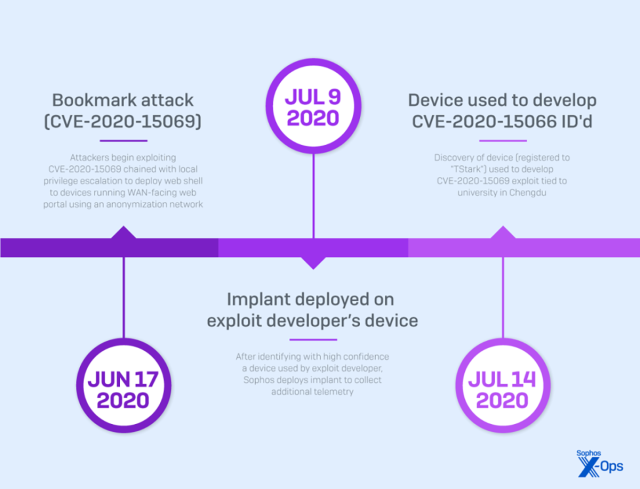

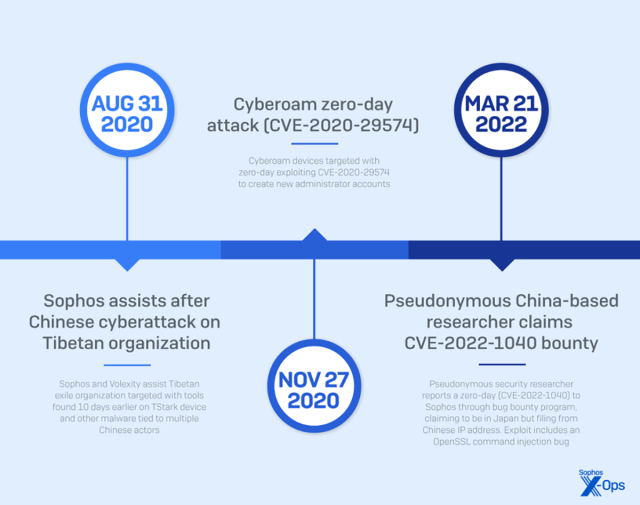

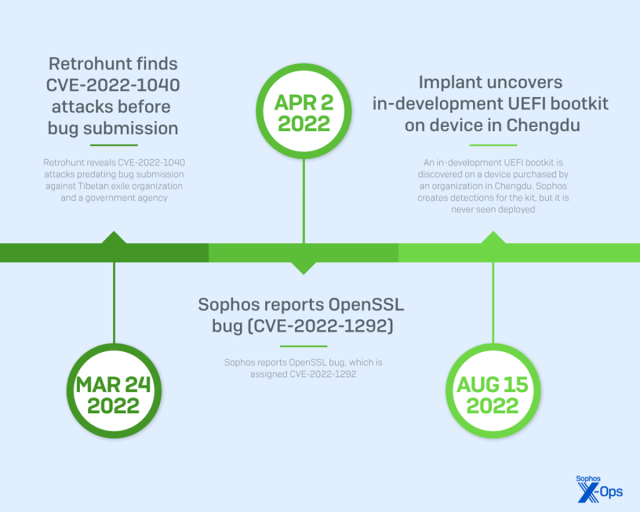

Timing récapitulatif

Une timing complet de l’activité décrite dans ce rapport de synthèse est disponible dans l’annexe technique à cet article. Des liens vers les parties pertinentes de ce timing sont fournis pour chacune des sections ci-dessous afin de fournir un contexte détaillé.

Figure 1 : Timing récapitulant les activités de Pacific Rim, de décembre 2018 à avril 2020

Figure 2 : de juin à juillet 2020

Figure 3 : d’août 2020 à mars 2022

Figure 4 : de mars 2022 à août 2022

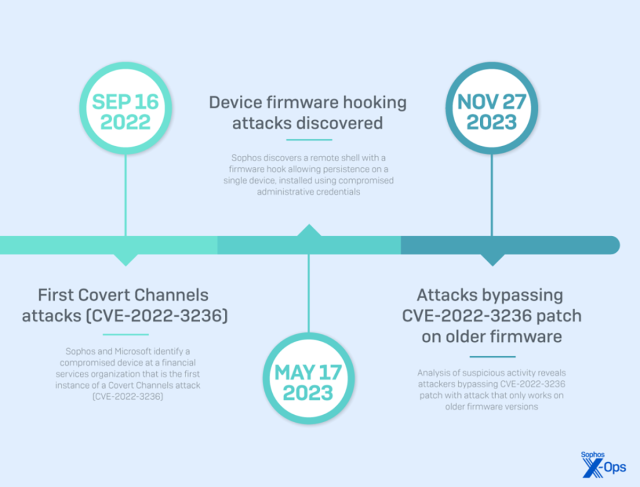

Figure 5 : de septembre 2022 à novembre 2023.

Intrusion initiale et reconnaissance

La première attaque n’a pas été lancée contre un périphérique réseau, mais était la seule attaque documentée contre un site Sophos : le siège de Cyberoam, une filiale Sophos basée en Inde. Le 4 décembre 2018, les analystes de l’équipe Sophos SecOps ont détecté cet appareil effectuant des analyses du réseau. Un cheval de Troie d’accès à distance (RAT : Remote Access Trojan) a été identifié sur un ordinateur à faible privilège utilisé pour piloter un écran vidéo mural dans les bureaux de Cyberoam.

Même si une première investigation a révélé la présence d’un malware suggérant un acteur relativement peu sophistiqué, des détails supplémentaires ont modifié cette évaluation. L’intrusion comprenait un rootkit inédit, volumineux et complexe que nous avons surnommé Cloud Snooper, ainsi qu’une nouvelle technique permettant de pivoter vers l’infrastructure Cloud en exploitant Amazon Web Services Systems Manager Agent (SSM Agent) mal configuré.

Si nous avions publié une analyse de l’intrusion avec quelques détails en 2020, nous n’avions pas à l’époque attribué l’origine de l’attaque.

Nous estimons désormais avec une grande confiance qu’il s’agissait d’un premier effort chinois visant à collecter des renseignements susceptibles de contribuer au développement de malwares ciblant les périphériques réseau.

Attaques de masse

- Asnarök (CVE-2020-12271), avril 2020

- Bookmark feature buffer overflow (CVE-2020-15069), juin 2020

- Cyberoam account creation attack (CVE-2020-29574), novembre 2020

À partir du début de l’année 2020 et pendant une grande partie de l’année 2022, les adversaires ont déployé des efforts et des ressources considérables pour s’engager dans plusieurs campagnes visant à découvrir puis à cibler les appareils réseau accessibles publiquement. Avec une cadence d’attaque rapide, l’adversaire a exploité une série de vulnérabilités jusqu’alors inconnues qu’il avait découvertes, puis rendues opérationnelles, ciblant les services exploitant le WAN. Ces exploits ont permis à l’adversaire de récupérer des informations stockées sur l’appareil, tout en lui donnant la possibilité de transmettre des charges virales à l’intérieur du firmware de l’appareil et, dans certains cas, aux appareils du côté LAN (interne au réseau de l’organisation) de l’appareil.

Sophos a pris conscience de ces types d’attaques bruyantes peu après leur début. Lorsqu’elles ont été découvertes, Sophos a choisi de rendre la divulgation aussi large et publique que possible, comme en témoignent la série d’articles de blog de X-Ops, de présentations et de conférences basées sur notre analyse et notre travail pour contrer chacune de ces menaces. Par exemple, le rapport sur la première vague d’avril 2020 (que nous avons baptisée Asnarök) a été publié moins d’une semaine après le début des attaques généralisées et a été mis à jour au fur et à mesure que l’acteur malveillant modifiait le flux des attaques.

Sophos a également mené des actions de sensibilisation auprès des organisations qui ne sont plus abonnées aux mises à jour mais maintiennent toujours des appareils opérationnels (et vulnérables) dans leurs réseaux, pour les avertir des risques d’attaques potentielles via des botnets automatiques visant leurs appareils publics.

Dans deux des attaques (Asnarök et une attaque ultérieure baptisée “Personal Panda“), X-Ops a découvert des liens entre les chercheurs bug bounty révélant de manière responsable les vulnérabilités et les groupes d’adversaires analysés dans ce rapport. X-Ops a évalué, avec un niveau de confiance moyen, l’existence d’une communauté de recherche centrée autour des établissements d’enseignement de Chengdu. On pense que cette communauté collabore à des recherches sur les vulnérabilités et partage ses résultats avec des éditeurs et des entités associés au gouvernement chinois, notamment des sous-traitants menant des opérations offensives au nom de l’État. Cependant, l’ampleur et la nature de ces activités n’ont pas été vérifiées de manière concluante.

Un timing des attaques de masse contre les appareils est disponible dans le timing détaillé.

Passage à la furtivité

- Personal Panda (CVE-2022-1040), mars 2022

- Covert Channels (CVE-2022-3236), septembre 2022

- Under-the-radar attacks (unpatched devices), de juillet 2022 à aujourd’hui

Au milieu de l’année 2022, l’attaquant a changé de tactique pour lancer des attaques très ciblées et visant étroitement des entités spécifiques : agences gouvernementales ; groupes de gestion des infrastructures critiques ; organismes de recherche et développement; prestataires de santé ; entreprises du secteur retail, de la finance et liées à l’armée ; et enfin des organisations du secteur public. Ces attaques, utilisant diverses TTP, étaient moins motivées par l’automatisation que par un style de type “adversaire actif”, dans lequel les acteurs exécutaient manuellement des commandes et utilisaient des malwares sur les appareils compromis.

Diverses techniques de persistance furtive ont été développées et utilisées tout au long de ces attaques, notamment :

- Un rootkit de type userland personnalisé et complet.

- L’utilisation du dropper TERMITE de type in-memory.

- Le re-packaging d’archives Java légitimes avec des fichiers de classe trojanisés.

- Un bootkit UEFI expérimental (observé uniquement sur un appareil de test contrôlé par un attaquant).

- Des identifiants VPN valides obtenus à la fois à partir d’un malware sur l’appareil et via un DCSYNC Active Directory.

- Une déconnexion des processus de mise à niveau du firmware pour survivre aux mises à jour de ce dernier.

Alors que l’exploitation des CVE connues (celles répertoriées ci-dessus) était le vecteur d’accès initial le plus couramment utilisé pour déployer ce qui précède, X-Ops a également observé des cas d’accès initial utilisant des identifiants administratifs valides du côté LAN de l’appareil, suggérant l’utilisation d’appareils périmétriques pour la persistance et l’accès à distance après avoir obtenu l’accès initial au réseau via d’autres moyens.

Améliorations de l’OPSEC

Tout au long de ces campagnes, les acteurs sont devenus de plus en plus habiles pour cacher leurs activités en évitant une découverte immédiate et en empêchant donc l’envoi de télémétrie depuis les appareils vers Sophos.

Dès avril 2020, les attaquants se sont efforcés de saboter le mécanisme hotfix des appareils qu’ils avaient compromis. Plus tard, ils ont ajouté le ciblage du système de télémétrie des appareils pour empêcher Sophos de recevoir une alerte précoce de leur activité.

Les acteurs ont également découvert et bloqué la collecte de données télémétriques sur leurs propres appareils de test après l’utilisation par Sophos X-Ops de cette capacité pour collecter des données sur les exploits pendant leur développement.

De plus, les pratiques de sécurité opérationnelle des développeurs d’exploits se sont améliorées au fil du temps. X-Ops a vu la trace des données que nous pouvions suivre, grâce aux pratiques en matière de renseignement open source, diminuer considérablement par rapport aux attaques précédentes.

Conclusions

Les acteurs malveillants mènent ces attaques persistantes depuis plus de cinq ans. Cet aperçu des coulisses de nos investigations passées (et en cours) concernant ces attaques est une initiative que nous avons l’intention de continuer au fil du temps, à condition qu’elle n’interfère pas ou ne compromette pas les enquêtes des forces de l’ordre en cours.

Les adversaires semblent être dotés de ressources suffisantes, être patients, créatifs et exceptionnellement bien informés sur l’architecture interne du firmware de l’appareil. Les attaques mises en évidence dans cette étude démontrent un niveau d’engagement dans des activités malveillantes que nous avons rarement vu au cours des près de 40 années d’existence de Sophos en tant qu’entreprise.

Sophos X-Ops est heureux de collaborer avec d’autres et de partager des IOC détaillés supplémentaires au cas par cas. Contactez-nous via pacific_rim[@]sophos.com.

Pour découvrir l’histoire complète, veuillez consulter la page dédiée suivante : Sophos Pacific Rim: Sophos defensive and counter-offensive operation with nation-state adversaries in China.

Remerciements

Sophos souhaite remercier les contributions de l’ANSSI, Bugcrowd, CERT-In, CISA, Cisco Talos, Digital Shadows (qui fait désormais partie de Reliaquest), FBI, Fortinet, JCDC, Mandiant, Microsoft, NCA, NHCTU, NCSC-NL, NCSC- UK, NSA, Palo Alto Networks, Recorded Future, Secureworks et Volexity à ce rapport ou aux investigations présentées dans ce rapport.

Billet inspiré de Pacific Rim: Inside the Counter-Offensive—The TTPs Used to Neutralize China-Based Threats, sur le Blog Sophos.