** 本記事は、Results from the 2023 MITRE Engenuity ATT&CK Evaluations (Round 5: Turla) の翻訳です。最新の情報は英語記事をご覧ください。**

MITRE Engenuity ATT&CK® 評価テストの第 5 ラウンドが発表され、高度なスキルを有する脅威グループの 1 つである Turla が活用する戦術、手法、手順 (TTP) を検出する能力に基づいて 30 件のエンドポイント検出および対応 (EDR) ソリューションが評価されました。

本記事では、ソフォス製品がどのようにして 99% の検出率を達成したのか、Sophos Intercept X がどのようなコンテキスト情報をユーザー (今回の場合は MITRE の評価チーム) に提供したのか、そして ATT&CK 評価テストがエンドポイントセキュリティソリューションの選択にどのように役立つのかについて説明します。

このブログは、今回のラウンドの ATT&CK 評価テストの全容を分析したものではありません。ATT&CK 評価テストは膨大な量の情報を提供するだけでなく、その結果を評価する方法も一切ありません。スコアやランキング、レーティングなどは付与されませんし、特定のベンダーが「優秀」と評価されることもありません。

各ベンダーのツールがどのように機能し、どのように効果的に情報をアナリストに提示するかには微妙な違いがあります。どのエンドポイントセキュリティツールが組織やチームに最適かを決定する上で、ニーズや個人の嗜好は他の要素と同じくらい重要です。PlayStation と Xbox のどちらがゲーム機の頂点に君臨しているかをゲーマー同士が議論しているのを見たことがあれば、何を言わんとしているかがわかるでしょう (実際の勝者は任天堂です) 。

MITRE Engenuity ATT&CK 評価テスト第 5 ラウンドにおけるソフォス製品の結果

今回のラウンドの ATT&CK 評価テストでは、主にロシアを拠点とする脅威グループ Turla に関連するサイバー攻撃組織の行動が再現されました。

前回のラウンド同様、MITRE Engenuity は評価の一環として、複数の攻撃シナリオを実行しました。

攻撃シナリオその 1:「Carbon」

「Carbon」と題された初日のテストでは、Turla による攻撃の初期段階で一般的に使用されるバックドアである Epic、被害者から機密情報を窃取するのに使用される第 2 段階のバックドアおよびフレームワークである Carbon、リモートアクセス型トロイの木馬 (RAT) である Penquin など、Turla 特有のマルウェアが展開され、Windows および Linux のインフラを標的とした多層攻撃が再現されました。

攻撃シナリオその 2:「Snake」

「Snake」と題された 2 日目のシナリオは、仮想組織を対象に主にカーネルと Microsoft Exchange の悪用を行う攻撃を再現したもので、再度 Epic が用いられたほか、標的組織の長期的な情報収集に使用され、現在使用されている中で最も洗練されたサイバースパイツールの 1 つとされる Snake や、Microsoft Exchange サーバーを標的とする際に使用される高度なバックドア LightNeuron が使用されました。

ソフォス製品の評価結果

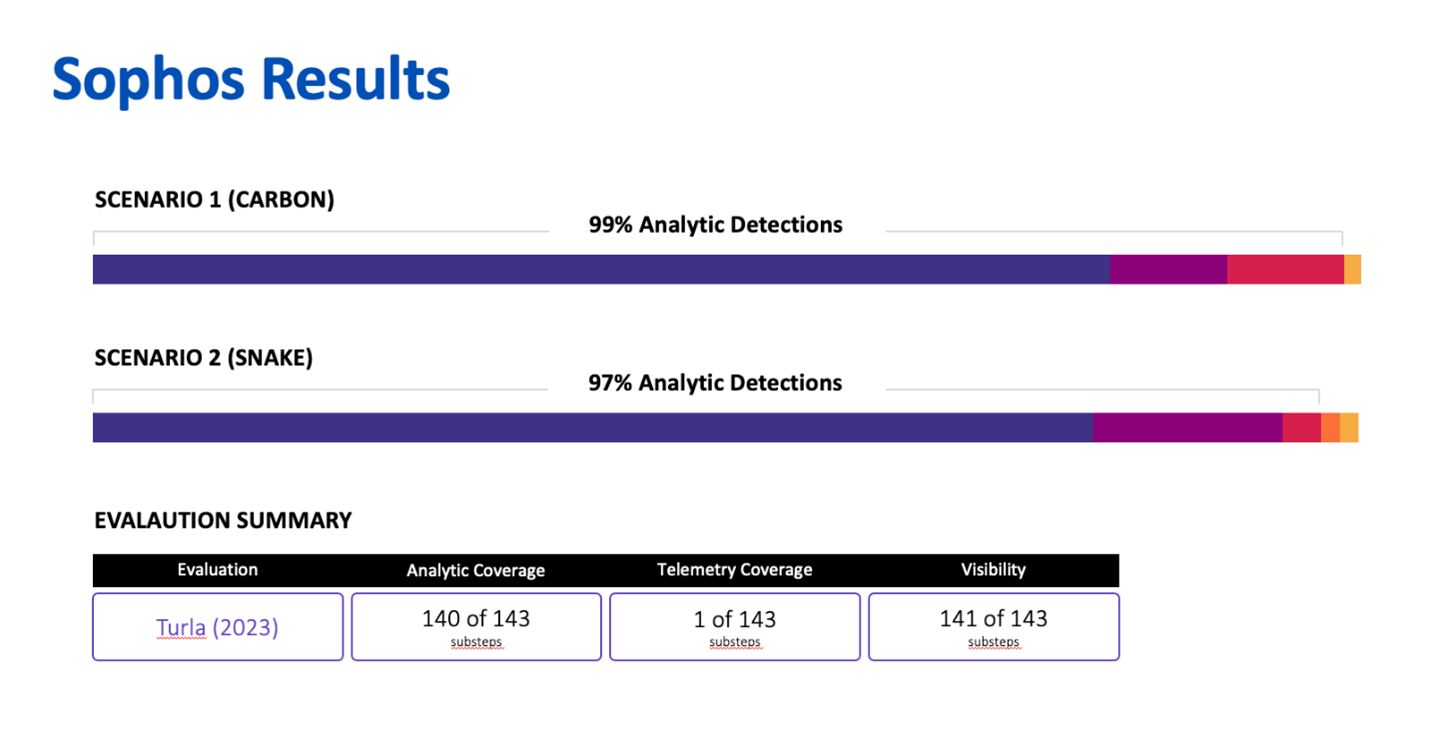

攻撃シナリオ「Carbon」は 76 件のサブステップ、「Snake」は 67 件のサブステップで構成され、ATT&CK 評価チームはテストを通じて合計 143 件の攻撃サブステップを実行しました。

Sophos Intercept X の結果:

- 99% の総検出率 (143 件の攻撃サブステップのうち 141 件を検出)

- 98% の総分析率 (143 件の攻撃サブステップのうち 140 件を検出)

- 「Carbon」シナリオでは 99% の分析率 (76 件のサブステップのうち 75 件を分析)

- 「Snake」シナリオでは 97% の分析率 (67 件のサブステップのうち 65 件を分析)

MITRE Engenuity のソフォスの結果ページで詳細な結果をご覧いただけます。

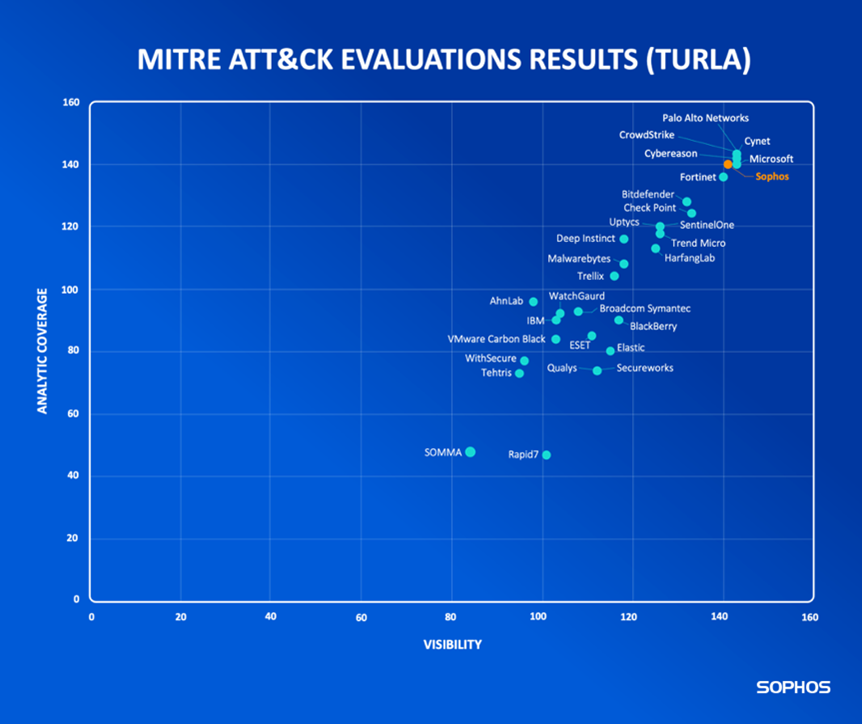

他の製品と比したソフォス製品の結果

MITRE Engenuity ATT&CK 評価テストの結果を分析する方法はないことを、改めてくり返しておきます。今後数日から数週間にわたり、各ベンダーが作成した無数の、さまざまな図表やグラフ、その他の視覚化されたデータを目にすることになるでしょう。

つまり、脅威の可視性 (検出を生成されたサブステップの総数) および分析率 (攻撃者の行動に関する詳細情報を提供した検出の総数) を比較するのが、ATT&CK 評価テストの結果をマクロ的に見る最も一般的な方法の 1 つだということです。

MITRE ATT&CK の検出カテゴリ

今年、ATT&CK の評価チームは、評価ポータルに参加したソリューションの結果の表示方法を全面的に見直し、攻撃シナリオのステップおよびサブステップごとに検出カテゴリを従来よりも簡単に確認できるようにしました。

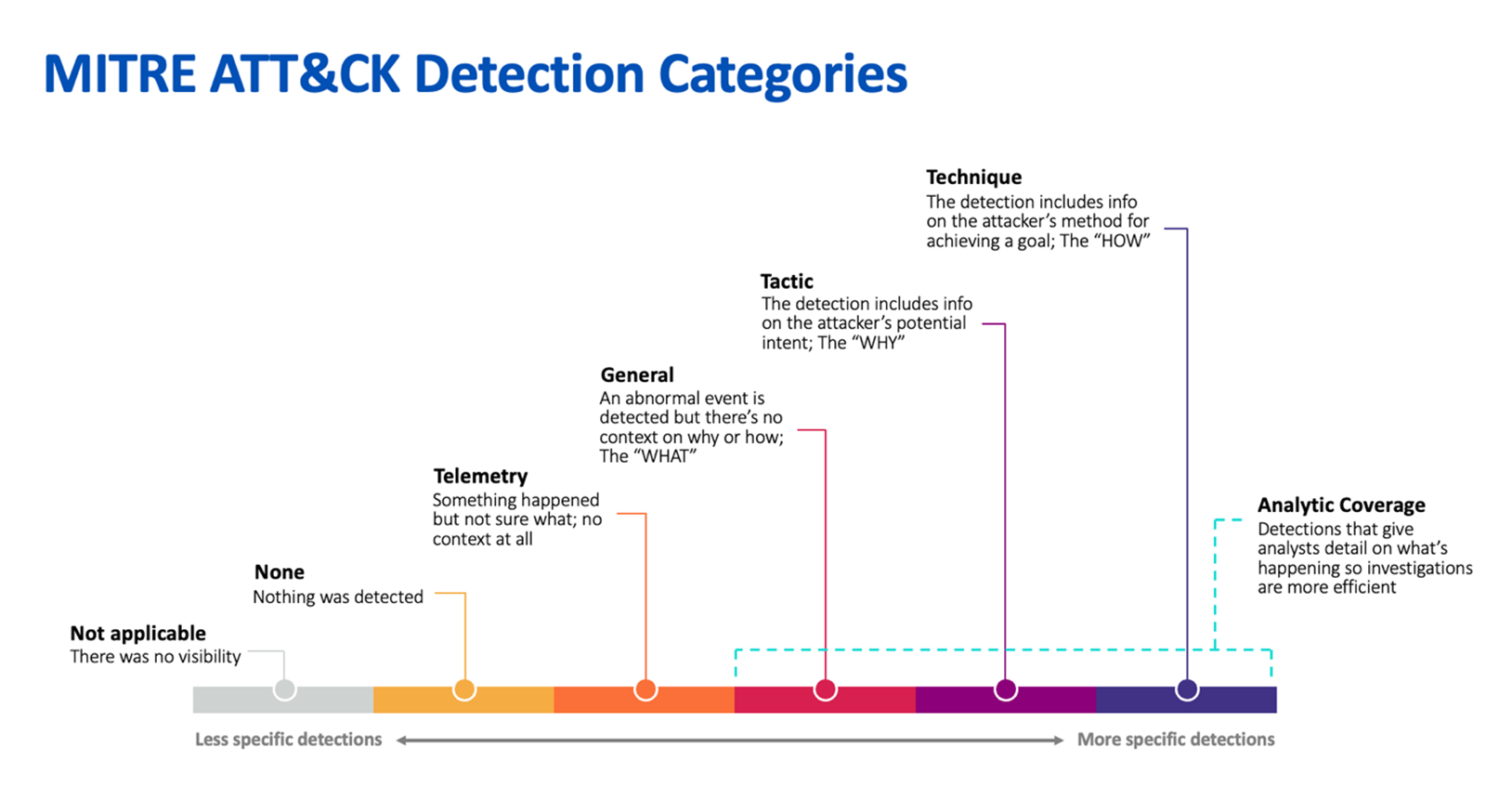

検出の質は、攻撃者の行動に関する詳細な情報をアナリストに提供し、調査や対応措置を迅速かつ効率的に実行できるようにするために重要です。

検出カテゴリは以下の通りです。

- Not applicable (該当なし) – 脅威が可視化されなかった場合。 (通常、ソリューションがその評価項目を対象としなかった、または完了できなかった場合に使用されます)

- None (なし) – 何も検出されなかった場合。「ミス」です。

- Telemetry (テレメトリ) – 何かが起きたことは確認されたが、コンテキストが提供されなかった場合。

- General (一般) – 異常なイベントが検出されたが、その理由や方法に関するコンテキストが欠落している検出結果。「どのような攻撃であったか」を示しています。

- Tactic (戦術) – 攻撃者の意図に関する情報を含んだ検出結果 。「なぜ攻撃が発生したか」を示しています。

- Technique (手法) – 攻撃者が目的を達成するための方法を含んだ検出結果。「どうやって攻撃が発生したか」を示しています。

General、Tactic、Technique に分類された検出は、EDR ツールがテレメトリを実用的な脅威の検出に変換する能力を示す指標である「分析率」を構成する要素としてグループ化されます。

MITRE Engenuity ATT&CK 評価テスト結果の活用方法

ATT&CK 評価テストは、実環境における攻撃シナリオを取り入れた入念な構成、結果の透明性、および参加者情報の豊富さにより、世界で最も高く評価されている独立系のセキュリティテスト 1 つです。EDR または XDR (Extended Detection and Response) ソリューションを検討する際には、ATT&CK 評価テストの結果を、検証済みのカスタマーレビューやアナリストの評価など、第三者による検証結果とともに確認しておくと確実です。

MITRE Engenuity の評価ポータルで利用可能なデータに目を通す際には、数字だけでなく、ご自身や、所属するチーム、および所属する組織に関連する以下のような点も考慮してください。また、ATT&CK 評価テストだけでは回答できない項目もあることに注意してください。

- そのツールは脅威の特定に役立つか?

- そのツールは、自分が欲しい情報を提示してくれるか?

- このツールを使うのは誰か?Tier 3 のアナリストなのか、IT スペシャリストなのか、あるいはシステム管理者なのか。

- このツールは脅威ハンティングにどのように役立つか?

- それぞれのイベントを相関できるか?それらの相関を自動的に実行できるか?それとも手動で行う必要があるか?

- EDR/XDR ツールは、他のテクノロジー (ファイアウォール、メール、クラウド、アイデンティティ、ネットワークなど) と統合できるか?

- ツールを自社のみで使用する予定なのか、それとも MDR (Managed Detection and Response) のサポートを受ける予定なのか?

テストに参加する理由

最後に、今回の MITRE Engenuity ATT&CK 評価テストに、業界屈指のセキュリティベンダー各社ととも参加できたことを誇りに思います。確かに、私たちは商業的には互いに競争していますが、最も重要なことは、共通の敵であるサイバー犯罪に対して団結したコミュニティを作ることです。ソフォスがこのような評価テストに参加するのは、テスト自体がソフォスそしてセキュリティ業界全体を発展させるからです。ソフォスが発展することはすなわち、セキュリティ業界全体、そして私たちが保護している企業や組織の勝利を意味します。