Nel settore si usa dire che “il problema non è SE si subisce un attacco informatico, ma QUANDO”. In base ad alcuni degli incidenti analizzati di recente da Sophos, questo detto dovrebbe essere cambiato in “il problema non è SE, o QUANDO, si subisce un attacco informatico, ma QUANTE VOLTE”.

Riscontrando che alcune aziende vengono attaccate da più parti, abbiamo deciso di sollevare il problema nel nostro Active Adversary Playbook 2022. Alcuni attacchi si verificano contemporaneamente, altri a distanza di alcuni giorni, settimane o mesi. Alcuni si avvalgono di diversi tipi di malware, oppure di due o anche tre infezioni dello stesso tipo.

Oggi Sophos X-Ops rilascia il suo nuovo white paper Active Adversary, dal titolo “Multiple Attackers: A Clear and Present Danger“, che approfondisce il problema degli attacchi multipli, cercando di capire perché alcune aziende vengono attaccate ripetutamente. I recenti case study dei nostri team Managed Detection and Response (MDR) e Rapid Response (RR) forniscono informazioni dettagliate sulle modalità, mentre un’analisi dalle diverse forme di cooperazione e competizione fra gli attori delle minacce aiuta a comprendere le motivazioni.

Ecco le nostre conclusioni:

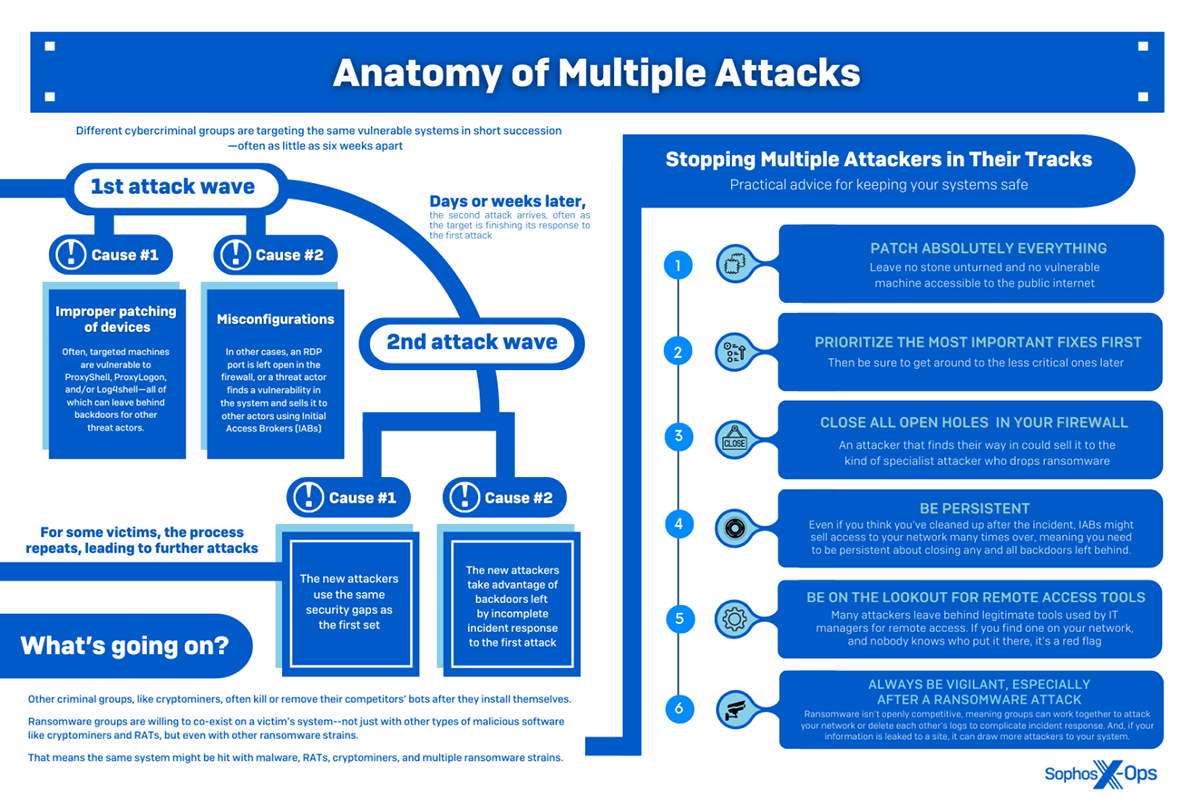

- I principali incentivi agli attacchi multipli sono costituiti dalle vulnerabilità e dagli errori di configurazione che non vengono risolti dopo il primo attacco

- Gli attacchi multipli sono spesso costituiti da una specifica sequenza di exploit, soprattutto dopo la divulgazione delle informazioni relative alle vulnerabilità più diffuse, come ProxyLogon/ProxyShell. I cryptominer arrivano per primi, seguiti dai botnet trasformabili in worm, dai RAT (Remote Access Trojan), dagli IAB (Initial Access Broker), e dal ransomware

- Mentre alcuni attori delle minacce sono interdipendenti (ad esempio gli IAB aprono le porte al ransomware), altri, come i cryptominer, sono in competizione con il malware rivale e possono addirittura correggere alcune vulnerabilità, o disabilitare i servizi vulnerabili, dopo aver ottenuto l’accesso, per impedire loro di entrare nel sistema.

- Gli attori delle minacce hanno sempre avuto un atteggiamento protettivo nei confronti delle loro infezioni, arrivando al punto di estromettere i rivali dai sistemi compromessi.

- Gli attaccanti, anche se possono incrociarsi occasionalmente, sembrano preoccuparsi molto meno della concorrenza e a volte adottano strategie che possono avvantaggiare, direttamente o indirettamente, anche altri gruppi.

- Gli attacchi multipli possono anche essere supportati da alcune caratteristiche dell’economia sommersa, come la rivendita degli accessi da parte degli IAB e i leak site dei gruppi ransomware, in cui gli attori delle altre minacce possono trovare dati da sfruttare a proprio vantaggio,

- In uno dei case study che abbiamo analizzato, gli autori del ransomware hanno installato una backdoor che è stata successivamente sfruttata da un secondo gruppo ransomware, mentre in un altro caso, nel giro di poche settimane, un’azienda è stata attaccata da tre gruppi ransomware diversi che hanno tutti sfruttato un errore di configurazione del server RDP per ottenere l’accesso. Quando le acque si sono calmate, Sophos ha scoperto alcuni file che sono stati crittografati da tutti e tre i gruppi.

In questo momento c’è solo un aneddoto che suggerisce il trend ascendente degli attacchi multipli, ma secondo Peter Mackenzie, Director of Incident Response di Sophos: “Il numero delle aziende colpite continua ad aumentare, probabilmente perché sta crescendo anche il mercato degli attori delle minacce, e perché i servizi Ransomware-as-a-Service (RaaS) stanno assumendo una connotazione professionale, semplificando l’accesso a molti altri attori”.

Consigli fondamentali per le aziende

Oltre a complicare la risposta agli incidenti, gli attacchi multipli aumentano anche la pressione sulle vittime, a causa delle numerose richieste di riscatto o semplicemente dei problemi tecnici associato al recupero da due o più violazioni a breve distanza di tempo.

Nel white paper vengono fornite alcune indicazioni basate sulle best practice di sicurezza, oltre ai seguenti otto insegnamenti operativi che possono aiutare le aziende a ridurre il rischio di subire più attacchi in serie:

Insegnamento 1 – Aggiornare tutto

Sembra semplice, ma bisogna veramente aggiornare tutto. Abbiamo infatti riscontrato che i cryptominer, così come le webshell e le backdoor implementate dagli IAB, solitamente entrano in azione appena viene divulgata la notizia di una vulnerabilità. In particolare, gli IAB sono molto subdoli, e inducono le vittime a pensare di aver evitato l’attacco, mentre in realtà il malware è già all’opera nei loro sistemi. La situazione può anche essere ulteriormente peggiorata da un attacco ransomware, in un momento successivo. L’applicazione tempestiva delle patch costituisce la soluzione migliore per evitare la compromissione in futuro, anche se non garantisce che l’attacco non sia già in corso. Infatti, prima di applicare le patch, è sempre opportuno assicurarsi che l’azienda non sia ancora stata attaccata.

Insegnamento 2 – Correggere prima i bug più rischiosi

Ma come si possono applicare tempestivamente le patch e, soprattutto, come si identificano le patch da applicare? La determinazione delle priorità può essere molto complicata, visto il numero delle vulnerabilità divulgate continuamente (nei 2021 sono state 18.429, in media più di 50 al giorno, il numero massimo di vulnerabilità mai divulgato in un anno solare). Occorre pertanto concentrarsi su due aspetti fondamentali: 1) i bug critici che interessano lo stack software specifico dell’azienda e 2) le vulnerabilità di alto profilo, che potrebbero interessare la tecnologia in uso. Esistono servizi a pagamento che forniscono Vulnerability Intelligence, ma ci sono anche strumenti gratuiti che permettono di configurare avvisi personalizzati per determinati prodotti. Bug Alert è un servizio no profit con lo scopo di segnalare tempestivamente i bug ad alto impatto. È consigliabile monitorare anche Infosec su Twitter, in cui vengono discusse molte delle vulnerabilità più gravi appena vengono scoperte. In alternativa, è possibile utilizzare CVE Trends, che aggrega i dati di vari siti al fine di segnalare le vulnerabilità più discusse.

Insegnamento 3 – Prestare attenzione alle configurazioni in uso

Gli errori di configurazione, soprattutto se non vengono corretti dopo un attacco, sono fra le principali cause degli attacchi multipli. Cryptominer, IAB e gruppi ransomware sono sempre in cerca di porte RDP e VPN esposte, che sono fra gli articoli più richiesti nei marketplace del crimine. Quando è necessario utilizzare l’accesso remoto e/o eseguire attività di gestione via Internet, è sempre consigliabile utilizzare una VPN e/o una soluzione di accesso alla rete Zero Trust che prevede una procedura di accesso basata sull’autenticazione a più fattori.

Insegnamento 4 – Partire dal presupposto che le vulnerabilità dei sistemi siano state scoperte anche da altri criminali

Gli attori delle minacce non operano in modo isolato. Gli IAB possono rivendere o ridistribuire i loro prodotti, mentre i gruppi ransomware possono colpire più volte, pertanto un singolo errore di configurazione o vulnerabilità può esse sfruttato da più attori di minacce per accedere alla rete aziendale.

Insegnamento 5 – Non rimandare la risposta a un attacco in corso

Quando un’azienda compare in un leak site, può attirare altri opportunisti. Se avete la sfortuna di subire un attacco ransomware intervenite immediatamente, con l’aiuto dei team di sicurezza e dei provider di servizi di risposta agli incidenti, per chiudere il punto di accesso iniziale e identificare i dati rubati, nel contesto del piano di correzione generale.

Insegnamento 6 – Molti gruppi ransomware si aiutano a vicenda

Molti attori di minacce sono da sempre in concorrenza fra loro, al punto di estromettere gli altri dai sistemi che hanno infettato, e questo vale ancora per i cryptominer e alcuni RAT. Tuttavia, il ransomware sembra seguire una tendenza diversa, e gli attaccanti possono decidere di crittografare file anche in presenza di altri gruppi ransomware all’interno della stessa rete, oppure possono aiutarsi a vicenda, in modo che un gruppo possa esfiltrare dati mentre l’altro crittografa i file.

Insegnamento 7 – Gli attaccanti aprono nuove backdoor

Una volta ottenuto l’accesso, gli attaccanti possono introdurre ulteriori vulnerabilità oppure creare, intenzionalmente o accidentalmente, nuove backdoor (inclusa l’installazione di software legittimo) che in seguito possono essere sfruttate da altri attori. Pertanto, se da un lato è essenziale rimuovere il vettore dell’infezione iniziale, dall’altro è opportuno considerare anche a) altri punti deboli o errori di configurazione che possono essere sfruttati per ottenere l’accesso e b) i nuovi punti di accesso che possono essere stati creati dall’attacco iniziale.

Insegnamento 8 – Alcuni attacchi sono peggio di altri

Gli attacchi ransomware non sono tutti uguali. Alcuni possono presentare caratteristiche e funzionalità che possono complicare la risposta e la ricerca di altri vettori, e questo costituisce un’altra ottima ragione per evitare di subire una serie di attacchi multipli.

Conclusione

In un panorama di minacce sempre più articolato, probabilmente assisteremo a una continua diffusione degli attacchi multipli, in cui più attori di minacce entrano in gioco per colpire lo stesso obiettivo, intenzionalmente o accidentalmente.

Proprio per questo, per le aziende diventa sempre più importante rispondere tempestivamente agli attacchi, applicare immediatamente le patch, correggere gli errori di configurazione e cercare le backdoor che potrebbero essere state installate prima della chiusura dei punti di accesso.

Gli attacchi multipli mettono in difficoltà anche gli analisti e i team di risposta, complicando la reazione agli incidenti, la Threat Intelligence e il monitoraggio della sicurezza. In uno dei case study esaminato nel report, ad esempio, un gruppo ransomware ha cancellato i registri eventi di Windows. Oltre a eliminare le tracce delle proprie attività, in questo modo ha eliminato anche quelle di altri due gruppi ransomware che avevano attaccato la rete in precedenza. In un altro case study, l’autore di una minaccia era probabilmente affiliato a due gruppi ransomware separati.

A un certo punto gli attori delle minacce, soprattutto nel caso del ransomware, dovranno decidere se collaborare il più possibile tra loro o contrastarsi a vicenda. In futuro alcuni gruppi potrebbero decidere di fare squadra, integrando reciprocamente le proprie tattiche. Altri ransomware potrebbero invece diventare più simili ai cryptominer, ovvero cercare ed eliminare attivamente i rivali negli host infetti. Al momento, tuttavia, prevale l’incertezza, e ci auguriamo che il nostro report possa aiutarvi a comprendere meglio la situazione.

Lascia un commento