La settimana scorsa è emerso che oltre 13.500 dispositivi di archiviazione connessi a Internet sono stati esposti online a causa di utenti che non sono riusciti a impostare le loro password di accesso.

Le unità interessate utilizzano tutte l’interfaccia iSCSI (Small Computer Systems Interface), un’implementazione della precedente SCSI che collegava le unità disco direttamente ai computer.

L’iSCSI, che è stata standardizzata nel 2000, consentiva a tale protocollo di operare su connessioni IP in modo che i dispositivi potessero connettersi alle unità attraverso le LAN, o le connessioni WAN, Internet compresa.

Oggi le persone usano l’iSCSI per connettersi a una gamma di dispositivi, comprese le unità NAS (Network-Attached Storage) che si trovano in un piccolo ufficio, e le più grandi banche di dispositivi di archiviazione di rete situate nei data center.

L’iSCSI è anche un modo comune per i computer di connettersi a macchine virtuali (VM). Si tratta di file software contenenti interi sistemi operativi eseguiti su un sottile strato di software anziché direttamente su un server fisico. Ciò rende possibile l’esecuzione di molti di essi su un singolo computer contemporaneamente. Le VM sono la base per il moderno cloud computing, che si basa interamente su risorse virtualizzate.

Ecco però il verificarsi del classico problema riguardante il mettere le cose su Internet: di solito è facile trovarle e connettersi ad esse. Se metti online qualcosa come un dispositivo iSCSI e poi non riesci a proteggerlo con le credenziali di accesso, significa che è accessibile pubblicamente a chiunque.

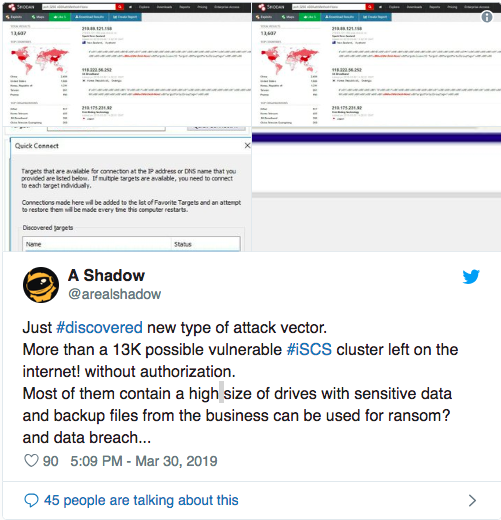

Un ricercatore di cyber sicurezza che utilizza il nome A Shadow l’ha scoperto e l’ha reso pubblico il 30 marzo scorso: Sono stati trovati online più di 13.500 di questi dispositivi iSCSI, disponibili a chiunque voglia accedervi ed esporre i dati che contengono. Ciò offre a chiunque riesca a connettersi con successo a un drive la completa libertà di scaricare il suo contenuto, eliminarlo o modificarlo per inserire malware.

Sono stati trovati online più di 13.500 di questi dispositivi iSCSI, disponibili a chiunque voglia accedervi ed esporre i dati che contengono. Ciò offre a chiunque riesca a connettersi con successo a un drive la completa libertà di scaricare il suo contenuto, eliminarlo o modificarlo per inserire malware.

Molti di questi indirizzi iSCSI appartengono a società private, ha aggiunto il ricercatore, rendendoli i bersagli primari per i criminali informatici.

ZDNet ha verificato le scoperte di Shadow, cercando dispositivi iSCSI non protetti sul motore di ricerca IoT Shodan. Ha trovato device esposti appartenenti a numerose organizzazioni, tra cui un ramo di una YMCA, un’agenzia governativa russa e diverse università e istituti di ricerca.

Questo non è tanto un problema del protocollo iSCSI quanto della sua implementazione.

Gli utenti che installano questi dispositivi dovrebbero sforzarsi di proteggerli, anche se in molti casi non sono consapevoli di averne bisogno.

È qui che potrebbe entrare in gioco la seconda linea di difesa. I produttori di dispositivi iSCSI-enabled potrebbero obbligare gli utenti a configurare le password prima di consentire loro di connettersi a una rete, o meglio ancora configurare i dispositivi con password individuali preconfigurate.

La legge sulla sicurezza informatica IoT recentemente approvata dalla California, SB-327, impone proprio tale misura. Sarà interessante vedere se avrà qualche effetto nell’arrestare esposizioni di massa come queste.

Lascia un commento