A tutti è capitato di essere concentrati sulla ricerca delle minacce fino al punto di cadere nella tana del Bianconiglio ed essere costretti a fare marcia indietro. Utilizzando strumenti che presentano i dati giusti nel contesto giusto è possibile individuare le minacce in modo più efficace ed efficiente, evitando di cadere in trappola e di ripetere il percorso a ritroso, nel caso capitasse comunque.

Come molti ricercatori di minacce, anche Sophos Security Team usa una vasta gamma di flussi di dati per fornire tale contesto. Naturalmente, otteniamo i dati dai prodotti Sophos e utilizziamo flussi da origini come Sysmon, oltre al framework di raccolta e inoltro degli eventi di Windows, per integrarli.

In particolare, siamo entusiasti dei dati che otteniamo da Intercept X, poiché ci aiuta a ottenere un quadro completo delle minacce, ricavare informazioni utili dai nostri dati e rispondere in modo efficace e proporzionato agli avvisi.

Oltre a semplificare l’analisi della causa alla radice degli avvisi, ci permette di risparmiare tempo prezioso fornendo una piattaforma da cui possiamo accedere ad altri set di dati per ricercare correlazioni e visualizzare tali ricerche nei dashboard.

Raccolta dei dati

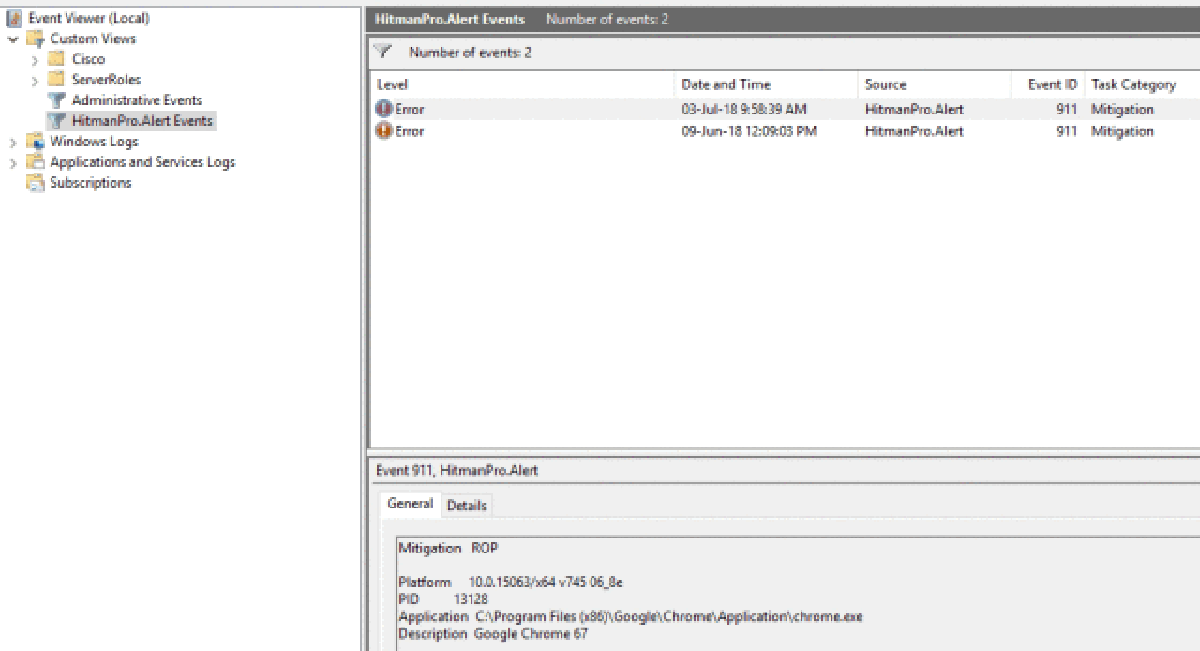

Per impostazione predefinita, gli avvisi di prevenzione degli exploit di Intercept X vengono scritti nel registro applicazioni di Windows, con ID evento 911:

Se il sistema SIEM (Security Information and Event Management) in uso analizza già gli eventi degli endpoint Windows, l’aggiunta degli avvisi di Intercept X a una sottoscrizione avviata da Raccolta eventi Windows (WEC, Windows Event Collector) è un’operazione semplicissima. Consiglio anche di abilitare l’auditing dei processi dalla riga di comando.

Gli eventi vengono inoltrati a Raccolta eventi Windows, che li passa al sistema SIEM o allo strumento di analisi scelto dall’utente. (Microsoft ha scritto una serie completa di articoli che illustrano la configurazione iniziale della funzione di inoltro e raccolta degli eventi.)

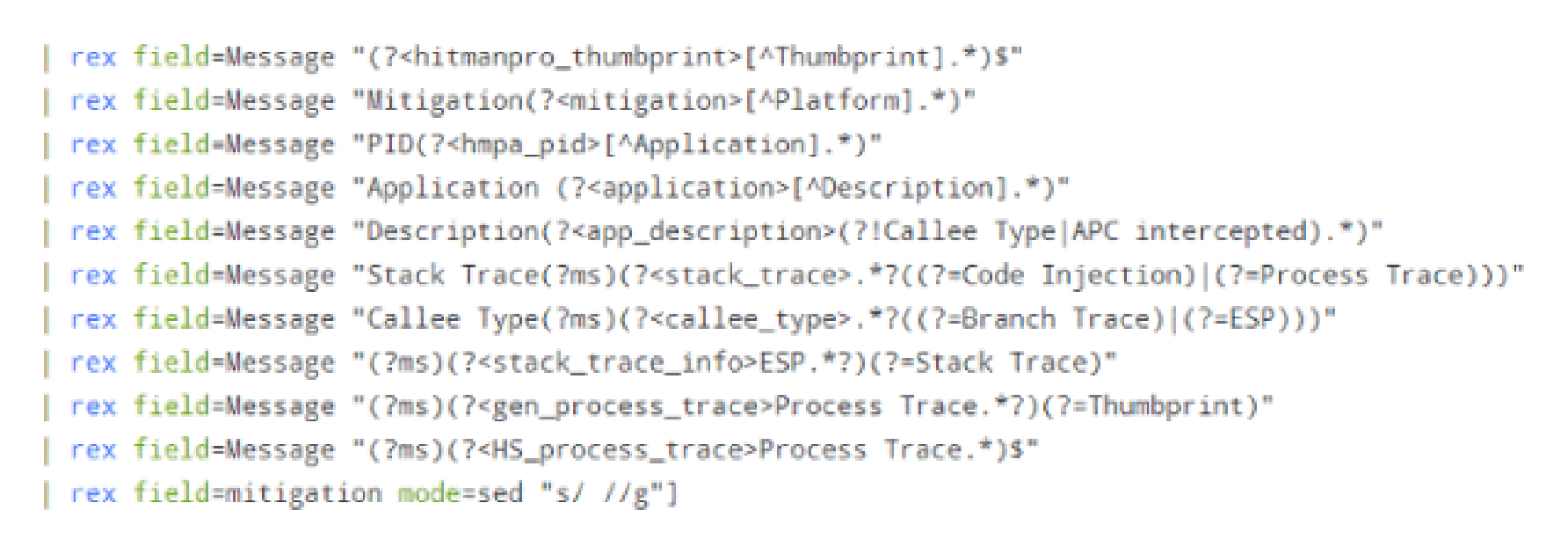

I messaggi negli eventi 911 contengono anche informazioni utili che possono essere estratte come coppie di valori di campo, per integrare ulteriormente i dati sull’individuazione delle minacce forniti dal sistema SIEM.

I nostri strumenti utilizzano anche gli eventi e i dati degli avvisi di Sophos Central. Se tali dati non vengono ancora inviati al sistema SIEM, è possibile consultare la pagina della community Sophos per scoprire come eseguire tale operazione.

È possibile ottenere ulteriori dati sul contesto tramite un metodo non supportato di Sophos Central, che fornisce informazioni come l’ultimo indirizzo IP utilizzato, l’ultimo utente connesso, l’ultima attività, l’ultimo aggiornamento riuscito a così via.

Come ottenere un quadro completo

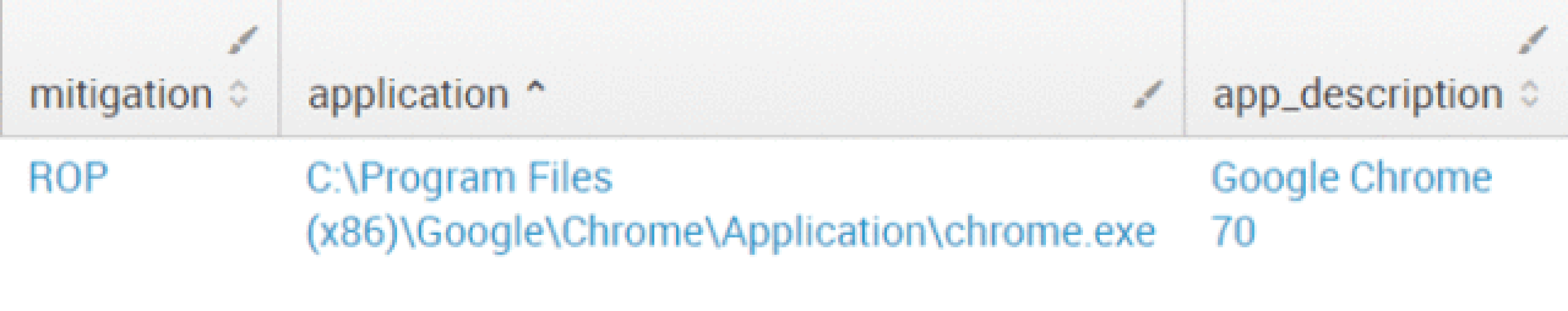

I dati relativi agli eventi ottenuti da Sophos Central mostrano gli avvisi per exploit quali ROP (Return-Oriented Programming), HeapSpray e DEP (Data Execution Prevention). (Per ulteriori informazioni sul rilevamento di questo tipo di exploit, leggere il white paper Exploits Explained: Comprehensive Exploit Prevention, che fornisce una spiegazione eccellente.)

Utilizzando il rilevamento degli exploit come ricerca di base e correlando gli eventi 911 forniti da Intercept X, possiamo ottenere un set di dati estremamente utile per iniziare la ricerca delle minacce.

Volendo analizzare più a fondo, possiamo utilizzare l’indicatore di data/ora di un evento per restringere la ricerca e scoprire cosa è accaduto in un determinato sistema nel periodo del rilevamento, esaminando i processi eseguiti prima e dopo l’evento.

Questo semplifica l’identificazione dei file PE sospetti, che a loro volta ci consentono di avviare una ricerca degli stessi file nell’intera struttura, di utilizzare le informazioni per eseguire ricerche in altri set di dati nel sistema SIEM o di cercare righe di comando con voci spurie.

Può essere utile anche per esaminare altre variabili nel sistema interessato, come gli account che hanno effettuato l’accesso, i siti visitati, l’aspetto del traffico di rete, oltre a stabilire se le applicazioni potenzialmente indesiderate sono state boccate e se sono stati rilevati altri eventi.

Esempio

Questo esempio illustra il rilevamento di un exploit ROP in Chrome.

Utilizzando l’indicatore di data e ora del rilevamento, ho esaminato una finestra di 20 minuti (10 minuti prima e 10 minuti dopo l’evento) e ho cercato l’evento con ID 4688 per identificare i nuovi processi creati, determinare chi li ha eseguiti e stabilire da quali processi sono stati generati. Questo permette anche di identificare gli eventuali elementi sospetti a cui prestare attenzione e da analizzare in modo più approfondito.

In questo caso, il rilevamento è risultato un falso positivo, quindi ho interrotto l’approfondimento ed evitato di cadere in trappola. Riducendo la quantità di informazioni da vagliare, posso vedere chiaramente che non c’erano trigger dannosi. In questo caso ho potuto stabilire che l’utente ha fatto clic su un collegamento in un’e-mail in Outlook, il quale lo ha portato a una sito Web legittimo della rete locale, e che gli unici processi in esecuzione provenivano da origini note.

Combinando informazioni utili e appropriate nel sistema SIEM, siamo certi di avere a disposizione gli strumenti e i dati necessari per eseguire il triage rapidamente, e questo ci permette di identificare gli aspetti importanti su cui concentrare i nostri sforzi, così come quelli da ignorare.

Senza questi strumenti, ci saremmo trovati ancora una volta a prendere il tè con il Cappellaio matto!

Lascia un commento