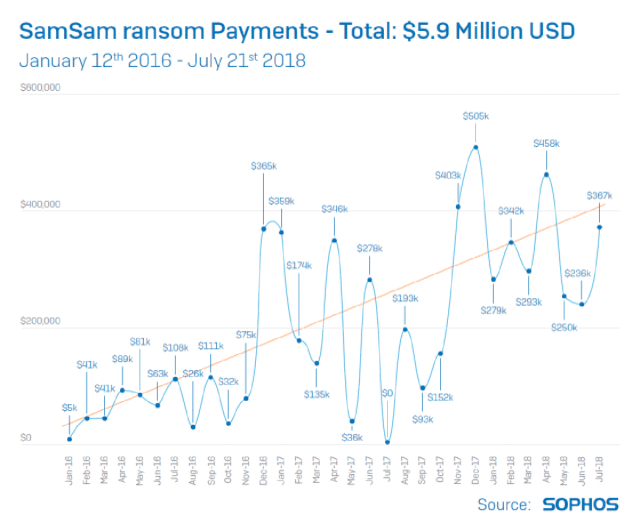

Sophos 發現了一個名為 SamSam 且惡名昭彰的勒索軟體的新線索,顯示它已經影響了比原本估計還多的受害者,並且已提出了更多贖金要求 – 幾乎達 600萬美元。

透過原始分析、訪談和研究,以及與業界合作夥伴和專業加密貨幣監控組織密切合作,Sophos 發現了秘密且複雜的 SamSam 勒索軟體如何使用、鎖定目標、運作原理以及威脅如何進化的最新資訊。

不同品種的惡意軟體

SamSam 與大多數其他勒索軟體有何差異,以及為什麼對它進行詳細研究如此重要,主要都是針對它在隱匿的目標性攻擊中使用的方式。

大多數勒索軟體都是用於針對數千甚至數十萬人的大型、高調且無針對性的垃圾郵件活動中。它們感染受害者的技術比較簡單,並向大量對象索取相對較小的贖金,每筆贖金可能是幾百美元。

SamSam 非常不同,經驗老到的團隊或個人會使用它來入侵受害者網路並加以監控,然後手動執行惡意軟體。這些攻擊是為了造成最大的傷害而量身打造的,也因此贖金要求經常多達數萬美元。

與其他類型的勒索軟體相比,這個惡意軟體非常少被使用,因此自 2015 年 12 月首次亮相以來,有關它如何運作以及如何進行攻擊的詳細資訊一直難以捉摸。

雖然您不太可能成為 SamSam 勒索軟體攻擊的目標 (攻擊發生的頻率大約是每天一次),但被鎖定的受害者會遭到毀滅性的影響。

最新深入資訊

該研究報告包含一系列新的技術見解,包括 SamSam 如何掃描受害者網路,以及建立欲加密機器列表的詳細資訊。

也許最值得注意的部份是它是如何散播的:與利用軟體漏洞將自身複製到新機器的 WannaCry 不同,SamSam 實際上會使用與合法軟體應用程式相同的工具,並以相同的方式部署到受害者網路上的電腦。

Sophos 的調查還揭露了攻擊的次數、發生頻率和目標對象。

根據迄今已知的受害者,一般都猜測 SamSam 攻擊的對象是針對醫療保健、政府和教育部門。不過 Sophos 發現事實並非如此。

Sophos 與加密貨幣監控組織 Neutrino 合作,追蹤金錢流向並發現了許多以前未知的贖金支付和受害者。從受害者的數字大於以往,我們發現私人企業並未遠離風暴,實際上已經受到了 SamSam 的衝擊。只是這個領域的受害者選擇低調噤聲。

追蹤金流的結果還顯示,SamSam 已經獲得近 600 萬美元的贖金,大約是最近合理評估值的六倍。

在這份最新的研究中,Sophos 也提供了獲得更佳保護和災難復原的建議。由於已經更深入地了解 SamSam 鎖定受害者作業系統中的哪些檔案,Sophos 建議單單只是備份您的業務資料是不夠的;為了從 SamSam 攻擊中快速復原,組織需要的不只是復原資料計畫,而是一個全面性的重建計畫。

攻擊是如何展開的

SamSam 攻擊者透過使用 nlbrute 等軟體成功猜出強度不夠的密碼,然後利用 RDP (遠端桌面通訊協定) 存取受害者網路。

Sophos 已經確定攻擊會隨受害者時區而改變時間點。無論受害者位於美國西海岸或英國,攻擊都是在夜間發生。

與 WannaCry 或 NotPetya 等其他著名勒索軟體不同,SamSam 沒有任何蠕蟲病毒或病毒能力,因此無法自行傳播。相反的,它必須依賴人類攻擊者來傳播它。攻擊者可以根據他們在監視目標時發現的環境和防禦來調整他們的戰術。

透過這種方式,攻擊者可以反覆嘗試各種手法來攻破防線並取得他們想要的存取權限。如果 SamSam 攻擊者盯上您的網路,他們可能會反覆攻擊直到得手為止 (除非他們被踢掉)。

取得網路的存取權限後,SamSam 操作者就會使用各種工具將權限升級到網域系統管理員等級。然後,他們會使用 PsExec 或 PaExec 等公用程式掃描網路中有價值的目標,並像任何系統管理員一樣部署和執行惡意軟體。

一旦它被廣泛傳播,就會在幾秒鐘內集中啟動勒索軟體的許多副本。在每台受感染的電腦上,該勒索軟體會以在最短時間內造成最大損害的方式加密鎖定的檔案。

一旦攻擊啟動了,攻擊者就會等待受害者透過勒索信中的黑暗網路支付網站進行聯繫。

隨著時間推移,贖金會增加到大約 50,000 美元,遠遠高於非目標性勒索軟體攻擊常見的數百元。

該怎麼辦?

為了避免成為受害者,對抗 SamSam 或任何其他形式的惡意軟體的最佳防禦就是採用多層式的深度防禦安全方法。

SamSam 似乎是根據漏洞選擇目標。早期攻擊會透過利用已知軟體漏洞在受害者網路上建立立足點。最近,攻擊已經開始強制使用 RDP 認證。

因此,時時修補和維護良好的密碼規則是防範 SamSam 攻擊的強大基礎。您可以透過以下簡單步驟顯著加強這一道防禦:

- 限制經由 VPN 連線的員工使用 RDP。

- 針對 VPN 存取和敏感內部系統使用多因素驗證。

- 完成一般漏洞掃描和滲透測試。

- 製作離機備份並保存在異地。

當然 SamSam 只是數百萬個的網路威脅之一,這次對 SamSam 的詳細檢查只是 Sophos 為改進和調整產品能力而不斷進行惡意軟體研究的一部分,務求建立防範所有形式的惡意軟體的能力。

你可以在 Sophos 多篇新研究文章中看到更多關於 SamSam 的歷史、它的運作原理以及如何防範它:SamSam:得手近六百萬美元勒索軟體。

此項調查仍正在進行中。如果您有關於 SamSam 的資訊,或者您是有興趣與我們合作調查的安全廠商,歡迎聯繫 Sophos。

英文原文: https://nakedsecurity.sophos.com/2018/07/31/samsam-the-almost-6-million-ransomware/?cmp=28009

(本博文為翻譯本,內容以英文原文為準)