作者 Bill Brenner

在過去兩周中,Sophos 的研究人員密切注意一個在 Microsoft 動態資料交換 (DDE) 通訊協定中的弱點,該通訊協定被用於傳送訊息並在應用程式之間共用資料。10月21日,一些新發展揭露了這種攻擊的另一個面向。

稍早,我們注意到攻擊者可能利用 DDE,透過遭感染的 Office 附件啟用惡意軟體 (例如 Word 和 Excel 檔案),但無須使用巨集。

10月20日,一份獨立報告發布,顯示攻擊者可以使用 Microsoft Outlook Rich Text Format (RTF) 的電子郵件和行事曆邀請在 Outlook 中執行 DDE 攻擊,而不只是透過附加在電子郵件中的 Office 檔案進行。

在原本的攻擊模式中,攻擊者必須誘騙使用者開啟惡意附件。如果將程式碼放入電子郵件內文中,那麼攻擊會更容易得手,這意味著透過社交工程手法誘騙收件者上當更容易了。

好消息是,無論 DDE 攻擊是透過附件還是直接經由電子郵件或行事曆邀請,您都可以輕鬆阻擋這些攻擊:

只要說「不」

附件、電子郵件和行事曆邀請在觸發 DDEAUTO 攻擊之前,會顯示兩個警告對話方塊。如果您在任何一個對話方塊中都回答 ”No”「否」,就可以防止攻擊。(SophosLabs 尚未發現到任何可以繞過這些對話方塊的機制)

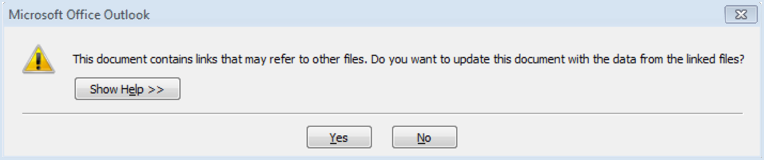

首先,當 DDE 被使用時,您會先看到這樣的警告:

This document contains links that may refer to other files. Do you want to update this document with the data from the linked files? ((此文件包含可能參照到其他檔案的連結。您是否要使用連結檔案的資料來更新此文件?)

按一下「否」就能阻擋 DDE 攻擊執行。

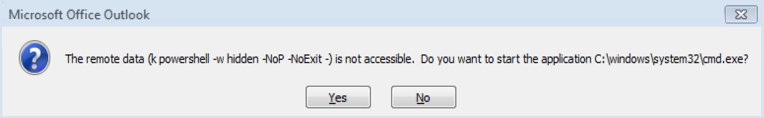

如果在第一個對話方塊中按一下「是」,將會出現第二個對話方塊,警告該命令即將被執行 (括號中的文字和最後參照的程式名稱可能會不同):

The remote data (k powershell -w hidden -NoP -NoExit -) is not accessible. Do you want to start the application C:\windows\system32\cmd.exe? (遠端資料 (k powershell -w hidden -NoP -NoExit -) 無法存取。您要啟動應用程式 C:\windows\system32\cmd.exe 嗎?)

同樣的,按一下「否」就能阻擋攻擊。

您也可以純文字格式觀看所有郵件 (而不論其發送的格式為何),同樣能避開直接嵌入到電子郵件中的 DDE 攻擊。

但是請注意,這種作法會停用郵件中的所有格式、顏色和圖片,包括以流行的 HTML 電子郵件格式傳送的郵件。部分郵件會更難閱讀,而且可能會阻礙寄件者希望您看到的內容。

請造訪 Microsoft 支援網站,了解如何在 Outlook 中以純文字格式觀看所有電子郵件。

如欲了解更多,請觀看這Facebook Live視頻:

(你不用Facebook戶口以觀看這影片,如你有Facebook戶口也不一定需要登入。如你不能聽到影片聲音,請試點擊影片播放器的右下方的揚聲器圖示以取消靜音。)

Sophos 的產品可以下列名稱識別 DDE 攻擊並加以阻擋:

- CXmail/OffDDE-*:來自電子郵件的附件和詐騙郵件。

- Troj/RtfDDE-*:詐騙 RTF 檔案。

- Troj/DocDl-DJV:嘗試下載其他惡意軟體的 DDE 攻擊。

英文原文: https://nakedsecurity.sophos.com/2017/10/22/office-dde-attack-works-in-outlook-too-heres-what-to-do/

(本博文為翻譯本,內容以英文原文為準)