È stato un mantra per così tanto tempo che si è trasformato in un cliché: gli esseri umani sono l’anello più debole nella catena della cybersecurity. La migliore tecnologia del mondo non può proteggere un’organizzazione da un dipendente (compreso il top management) che cade per un attacco social o phishing ben architettato.

Naturalmente, un migliore formazione sulla coscienza della sicurezza potrebbe contribuire a rafforzare tale anello, ma secondo persone come Lance Spitzner, training director per il “SANS Securing the Human Program”, questo non si sta verificando.

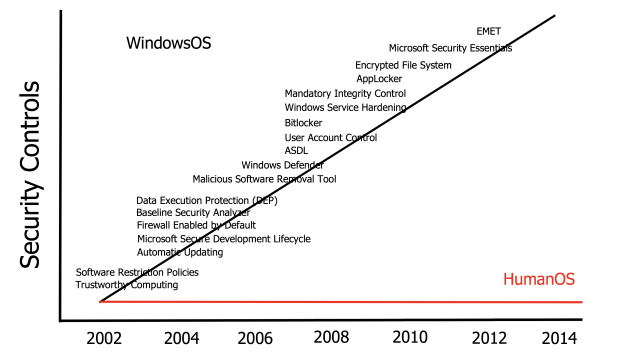

“Abbiamo fatto sforzi enormi negli ultimi 15-20 anni per rendere sicuro un tipo di sistema operativo (Windows OS), mentre non abbiamo investito quasi nulla nel garantire la sicurezza dell’altro sistema operativo (Human OS) “, ha dichiarato.

Aspetto che ha anche ironicamente sottolineato in questo grafico:

Quindi non dovrebbe sorprendere che l’ultima relazione dell’Istituto Ponemon, che ha esaminato 1000 professionisti IT in Nord America e nel Regno Unito, sottolinei che la maggioranza – il 54% – di coloro che hanno subito violazioni di dati abbia dichiarato che la causa principale è stata “impiegati negligenti “.

Nonostante le richieste costanti per una migliore formazione sulla conoscenza della sicurezza, tale percentuale è aumentata rispetto al 48% dello scorso anno. E potrebbe essere anche peggio, poiché “quasi un terzo delle società in questa ricerca non ha potuto determinare la causa principale (della violazione)”, si legge nel rapporto.

L’evidenza aneddotica, che va indietro di anni, supporta le statistiche. Al 2012 DEF CON, Shane MacDougall ha vinto il concorso di social engineering ” capture the flag ” ottenendo dal gestore di un negozio Wal-Mart ben 75 informazioni al telefono in 20 minuti.

Lo stesso anno, il giornalista di Wired Mat Honan ha dichiarato “nello spazio di un’ora, tutta la mia vita digitale è stata distrutta“, grazie ai suoi propri problemi di sicurezza (no 2FA!) e alla “disponibilità” del supporto tecnico Amazon e Apple.

E proprio questa settimana, la BBC ha riferito in merito al saccheggio di un direttore finanziario che è caduto per un ordine dal suo “capo” di pagare 50.000 sterline a un fornitore.

I risultati di quell’anello più debole ci sono familiari. Ponemon riferisce che:

- Negli ultimi 12 mesi i cyberattacchi contro le PMI sono passati dal 55% al 61%.

- Il Ransomware ha mostrato un picco enorme, dal 2% dello scorso anno al 52% di quest’anno, e il 79% ha affermato che il ransomware è entrato nei suoi sistemi attraverso phishing / social engineering.

- Mentre password efficaci e biometria sono “una parte essenziale della difesa della sicurezza … il 59% degli intervistati ha dichiarato di non avere visibilità nelle pratiche di password dei dipendenti …”

- Il costo medio degli attacchi è salito,da $ 879.582 a $ 1.027.053 per danni o furti di risorse IT e infrastrutture; e da $ 955.429 a $ 1.207.965 per l’interruzione delle normali operazioni.

E anche i motivi di tutto ciò ci sono familiari. Tra di essi:

- Gli aggressori sfruttano la tendenza generale della gente che desidera essere utile.

- Le persone sono addestrate per essere compiacenti con le persone di potere, per cui sono più inclini a cadere vittima di aggressori che si presentano come autorità di vigilanza, top management o persino HR.

- Il phishing continua a migliorare. Nel caso del direttore finanziario di cui sopra, l’indirizzo di posta elettronica era sincero e dal momento che il vero capo aveva pubblicato immagini sui social media della sua vacanza greca su un’isola, aveva senso che il falso boss dicesse di non voler essere disturbato perché era in vacanza.

Tutto ciò dovrebbe essere un segnale per la leadership aziendale che i cliché IT come il PEBKAC (Problem Exists Between Keyboard and Chair) o “non si può patchare uno stupido” sono in problema reale.

È un atteggiamento che mette in azione persone come Spitzner.

“Il motivo per cui le persone continuano ad essere l’anello più debole è che la maggior parte delle aziende continua a non investire su di loro”, ha detto a Naked Security. “Se vuoi che il tuo programma di consapevolezza sia veramente un successo, metti una persona a tempo pieno a gestirlo. Troppi programmi hanno un supporto minimo e forse il 15% del tempo di qualcuno”.

E in un post sul blog SANS, ha affermato che poiché le persone “memorizzano, elaborano e trasferiscono informazioni”, sono obiettivi proprio come i sistemi operativi, le applicazioni e altre tecnologie informatiche.

Il suo giudizio senza peli sulla lingua: “noi la comunità di sicurezza non siamo riusciti a proteggerli”.

Fare questo, ha detto, richiederà “programmi di sensibilizzazione maturi che si concentrano su comportamenti chiave che le persone possono facilmente presentare. Non siamo riusciti a coinvolgere le persone con termini adeguati che possano comprendere con facilità “.

Ma c’è anche un dibattito in corso sul modo migliore per farlo. Al Black Hat dell’anno scorso molti presentatori hanno sostenuto che rendere i dipendenti iper-vigili, potrebbe creare una paranoia che porta a un “stato costante di diffidenza” e interferirebbe con “come le persone effettivamente fanno il proprio lavoro”.

Ma Kevin Mitnick, una volta conosciuto come l’”hacker più desiderato al mondo” e ora capo della Mitnick Security Consulting, al tempo dichiarò che una formazione regolare, anche intensa, di sensibilizzazione non dovrebbe avere un effetto negativo sul morale o sulla produttività.

“Sarebbe come dire che indossare una cintura di sicurezza toglie il piacere della guida. O che chiudere la tua auto fa guidare male la gente “, ha affermato. “Nel mondo in cui viviamo, le precauzioni di sicurezza diventano istintive e la gente si adatta”.

*Tratto da “Human failings undermine security – but who’s failing who?” di Taylor Armerding, Naked Security

Lascia un commento