Spamdexing utilisé pour des attaques SEO : comment se protéger ?

L’utilisation des techniques de , notamment le spamdexing, pour la propagation de malwares est de plus en plus fréquente. Dans la plupart des cas, ces attaques par spamdexing sont utilisées pour rediriger des utilisateurs insouciants vers des sites de , sur lesquels ils sont ensuite incités à installer un faux logiciel anti-virus. Ces attaques ce sont focalisées sur Windows, cependant récemment nous avons vu des utilisateurs Mac être pris pour cible également.

Du point de vue du cybercriminel, la chose la plus importante concernant une attaque web est de contrôler le trafic des utilisateurs. Il existe plusieurs manières d’effectuer ce contrôle. L’une des techniques les plus efficaces est de compromettre des sites officiels (en injectant des pages web avec une redirection très discrète). Bien que cette technique reste une des plus efficaces pour capturer le trafic des utilisateurs, l’utilisation des techniques de SEO est devenue indéniablement la plus populaire. Comme nous l’avions souligné dans un précèdent article, il n’existe pas de barrières techniques pour que le SEO soit utilisée pour la propagation de malwares, essentiellement du fait de l’utilisation de kits qui facilitent la construction et le management de la partie SEO des sites.

Récemment, nous avons suivi une nouvelle vague d’attaques SEO qui semblait être très efficace pour capturer un volume important de trafic web. Le kit qui était utilisé dans cette attaque par spamdexing , avait déjà été décrit précédemment. Ainsi, l’objectif ici est plutôt de révéler les différentes étapes de l’attaque, et comment la protection Sophos peut être utilisée.

Les sites hébergeant les pages SEO

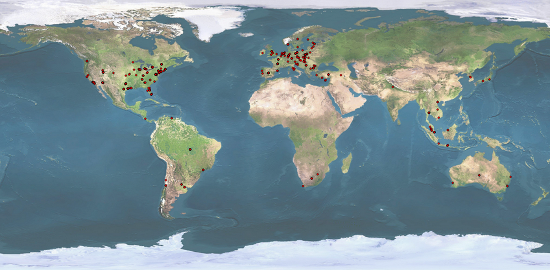

Les pages SEO utilisées dans cette attaque par spamdexing sont hébergées au sein d’un grand nombre de sites officiels corrompus. En prenant un échantillon de sites hébergeant ces pages SEO, observé au cours des dernières 24 heures, il est clair que le problème n’est pas isolé, et qu’il concerne de très nombreux hébergeurs web.

J’ai alors mené un rapide cross-check de la situation en répertoriant les sites corrompus, en utilisant les dernières données, sur 1 million d’entrées, en provenance d’Alexa. En prenant seulement 50 sites affichés au niveau du classement d’Alexa, avec 3 sites classés parmi les 100 000 premiers, l’un d’entre eux était à la position 2548 ! Cette analyse montre bien l’intérêt que les cybercriminels ont, en hébergeant leur kit au sein de sites officiels, en empruntant la réputation positive de ces derniers, et en rendant difficile le filtrage par les moteurs de recherche.

Une question fréquemment posée concerne les mots clés ou bien les thèmes qui sont ciblés dans ces attaques par spamdexing ? La réponse à cette question est que cela peut concerner à peu près tous les thèmes imaginables, et peut être plus encore. Les thèmes qui ont été pris pour cibles récemment, vont sans surprise, de “Lady Gaga’s shoes” et “Justin Bieber“, au plus surprenant “ancient Inca masks“, “3D origami skull“.

Déroulement de l’attaque SEO par spamdexing

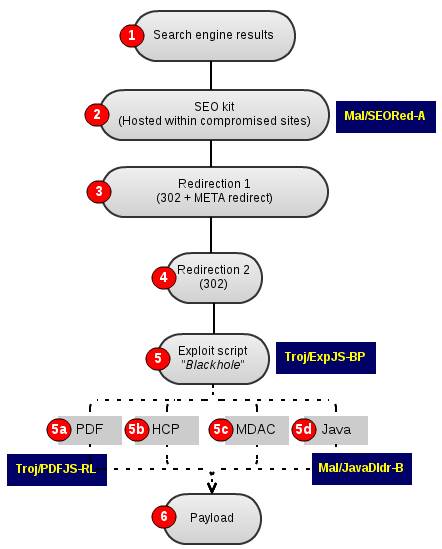

Les utilisateurs qui cliquent au niveau des résultats du moteur de recherche sur l’une de ces pages SEO, seront redirigés vers un serveur distant, caractérisé par l’étape 3 dans le schéma ci-dessous. L’utilisation du TDS permet aux cybercriminels de contrôler le reste de l’attaque. Dans les attaques par spamdexing actuelles, le trafic web de l’utilisateur est séparé en 2 chemins différents. Dans certains cas les victimes sont simplement redirigées vers des sites de scarewares, dans d’autres elles sont redirigées vers des sites d’exploits. Concernant le dernier cas, le diagramme ci-dessous illustre les diverses étapes qui composent l’attaque.

Les différentes étapes sont décrites ci-dessous :

Comme mentionné ci-dessus, ces sites d’exploits sont susceptibles d’être construits/gérés grâce à un kit, connu sous le nom de Blackhole, qui atteint les utilisateurs avec un contenu spécifique qui permet d’exploiter plusieurs vulnérabilités telles que :

Défense contre ces attaques SEO par spamdexing

Comme illustré dans le schéma ci-dessus, il existe plusieurs étapes dans le processus d’infection, au niveau desquelles nous fournissons une protection, avant que la victime ne soit atteinte.

En termes de détection :

En plus de ces détections, les clients qui utilisent notre «reputation data» (via le Sophos Web Appliance, ou bien via Live Protection au niveau d’un endpoint), seront aussi protégés contre ces attaques, grâce au filtrage d’URLs.

Le succès de ces attaques SEO par spamdexing, est peut être mieux illustré en observant les données concernant la fréquence de détection de Mal/SEORed-A. En regardant les détections sur 24 heures, au niveau des endpoints protégés par Sophos, nous voyons Mal/SEORed-A arriver en 3ème place ! Clairement, les techniques de SEO permettent de capturer un volume de trafic d’utilisateurs très important.

Billet inspiré de : “Defending against SEO poisoning attacks with Layered Protection” par Fraser Howard de Naked Security

Partagez “Spamdexing utilisé pour des attaques SEO : comment se protéger ?” avec http://wp.me/p2YJS1-1Y1