Les professionnels de la sécurité sont toujours à l’affût de l’évolution des techniques malveillantes. L’équipe Sophos X-Ops a récemment enquêté sur des attaques de phishing ciblant plusieurs de nos employés, dont l’un a été amené à divulguer ses informations.

Les attaquants ont utilisé ce qu’on appelle le quishing (une combinaison de “QR Code” et de “phishing”). Les QR Codes sont un mécanisme de codage lisible par machine qui peut encapsuler une grande variété d’informations, des lignes de texte aux données binaires, mais la plupart des gens connaissent et reconnaissent leur utilisation la plus courante aujourd’hui comme moyen rapide de partager une URL.

Dans le secteur de la sécurité, nous enseignons généralement aux gens la résilience vis à vis du phishing en leur demandant d’examiner attentivement une URL avant de cliquer dessus sur leur ordinateur. Cependant, contrairement à une URL en clair, les QR Codes n’incitent pas au même examen minutieux.

De plus, la plupart des gens utilisent l’appareil photo de leur téléphone pour interpréter le QR Code, plutôt qu’un ordinateur, et il peut être difficile d’examiner attentivement l’URL qui s’affiche momentanément dans l’application appareil photo du téléphone, car l’URL peut n’apparaître que pendant quelques secondes seulement avant que l’application ne masque l’URL. Sans oublier également que les acteurs malveillants peuvent utiliser diverses techniques ou services de redirection d’URL qui masquent ou obfusquent la destination finale du lien présenté dans l’interface de l’application appareil photo.

Comment une attaque de quishing se déroule ?

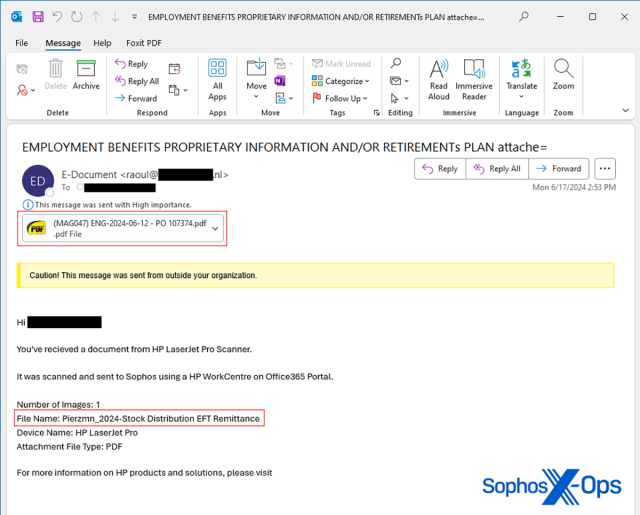

Les acteurs malveillants ont envoyé à plusieurs cibles au sein de Sophos un document PDF contenant un QR Code dans une pièce jointe à un email en juin 2024. Les emails de spearphishing ont été conçus pour apparaître comme des emails légitimes et ont été envoyés à l’aide de comptes de messagerie compromis, légitimes et non Sophos.

Pour résumer : ce n’étaient pas les premiers emails de quishing que nous avions vus ; les employés ont été ciblés par une autre vague en février, puis par une autre encore en mai. Les clients ont été ciblés par des campagnes similaires depuis au moins un an. X-Ops a décidé de se concentrer sur les attaques ciblant Sophos car nous disposions de l’autorisation complète pour les investiguer et les partager.

Les lignes d’objet des messages donnaient l’impression qu’ils provenaient de l’entreprise, comme s’il s’agissait d’un document envoyé directement par email à partir d’un scanner en réseau de bureau.

L’email de quishing d’origine ciblant un employé de Sophos contenait plusieurs incohérences et erreurs, notamment une incohérence au niveau du nom de fichier de la pièce jointe dans le corps, du texte manquant dans l’objet et le corps, et un nom d’expéditeur qui ne correspondait pas au format habituel de l’entreprise.

Le principal problème venait du fait que l’email censé provenir d’un scanner contenait dans le corps du message un nom de fichier pour le document qui, par rapport à tous les messages que nous avions reçus ce jour-là, ne correspondait pas au nom de fichier du document joint à l’email.

De plus, l’un des messages avait pour objet “Remittance Arrived“, qu’un scanner de bureau automatisé n’aurait pas utilisé, car il s’agit d’une interprétation plus généralisée du contenu du document numérisé. L’autre message avait pour objet “Employment benefits proprietary information and/or retirements plan attache=” qui semblait être tronqué à la fin.

Dans un deuxième email ciblant un autre employé, le nom de la pièce jointe ne correspondait pas encore au nom indiqué dans le corps. Comment un scanner ferait pour créer cette ligne d’objet ?

Le document PDF contenait un logo Sophos qui était par ailleurs très simplifié. Le texte qui apparaît sous le QR Code indique “This document will expire in 24 hours”. Il indique également que le QR code pointe vers Docusign, la plateforme de signature électronique de contrats. Ces caractéristiques confèrent au message un faux sentiment d’urgence.

Le document de quishing original envoyé à un employé de Sophos.

Lorsque les cibles scannaient le QR Code à l’aide de leur téléphone, elles étaient dirigées vers une page de phishing qui ressemblait à une boîte de dialogue de connexion Microsoft365, mais était en fait contrôlée par l’attaquant. L’URL comportait à la fin une chaîne de requête contenant l’adresse email complète de la cible, mais curieusement, cette dernière comportait une lettre majuscule différente, apparemment aléatoire, ajoutée au début de l’adresse.

Le QR Code lié à un domaine protégé par Cloudflare et contenant l’adresse email de la cible, précédée d’une lettre majuscule inhabituelle.

Cette page a été conçue pour voler à la fois les informations de connexion et les réponses MFA à l’aide d’une technique connue sous le nom Adversary-in-The-Middle (AiTM).

La page de phishing capturait à la fois le mot de passe de connexion et un jeton MFA saisi par la cible, et semblait identique à une boîte de dialogue de connexion Microsoft365 standard.

L’URL utilisée dans l’attaque n’était pas connue de Sophos au moment où l’email est arrivé. Quoi qu’il en soit, le téléphone mobile de la cible n’était doté d’aucune fonctionnalité permettant de filtrer la visite d’un site Web malveillant, sans parler du fait qu’aucun historique de réputation n’était associé à ce dernier à l’époque.

L’attaque a réussi à compromettre les identifiants et le jeton MFA d’un employé grâce à cette méthode. L’attaquant a ensuite tenté d’utiliser ces informations pour accéder à une application interne en utilisant avec succès le jeton MFA volé en temps quasi réel, constituant ainsi une nouvelle façon de contourner la méthode MFA que nous appliquons.

Les contrôles internes concernant d’autres aspects du fonctionnement du processus de connexion au réseau ont empêché l’attaquant d’accéder aux informations ou aux actifs internes.

Comme nous l’avons mentionné précédemment, ce type d’attaque est de plus en plus courant chez nos clients. Chaque jour, nous recevons davantage d’échantillons de nouveaux PDF de quishing ciblant des employés spécifiques au sein d’entreprises.

Un fichier PDF reçu dans la semaine précédant la publication de cet article, ciblant un client Sophos, semble être un lien vers un ‘manuel de l’employé’ et comprend le nom de l’entreprise du client, sa marque, ainsi que le nom et l’adresse email de la cible.

Quishing as a service

Les cibles ont reçu des emails envoyés par un acteur malveillant qui ressemblent beaucoup à des messages similaires envoyés à l’aide d’une plateforme de phishing as a service (PhaaS) appelée ONNX Store, qui, selon certains chercheurs, est une version renommée du kit de phishing Caffeine. L’ONNX Store fournit des outils et une infrastructure pour lancer des campagnes de phishing et est accessible via les bots Telegram.

L’ONNX Store exploite les fonctionnalités CAPTCHA anti-bot de Cloudflare et les proxys d’adresse IP afin de rendre plus difficile pour les chercheurs l’identification des sites Web malveillants, réduisant ainsi l’efficacité des outils d’analyse automatisés et obfusquant le fournisseur d’hébergement sous-jacent.

L’ONNX Store utilise également du code JavaScript chiffré qui se déchiffre lors du chargement de la page Web, offrant ainsi une couche supplémentaire d’obfuscation qui contourne les scanners anti-phishing.

Le quishing : une menace qui se développe

Les acteurs malveillants qui mènent des attaques de phishing utilisant des QR Codes peuvent vouloir contourner les types de fonctionnalités de protection réseau des logiciels de sécurité endpoint susceptibles de s’exécuter sur un ordinateur. Une victime potentielle peut recevoir le message de phishing sur un ordinateur, mais est plus susceptible de visiter la page de phishing sur son téléphone moins bien protégé.

Étant donné que les QR Codes sont généralement analysés par un appareil mobile secondaire, les URL visitées peuvent contourner les défenses traditionnelles, telles que le blocage d’URL sur un ordinateur de bureau (desktop) ou portable (labtop) sur lequel un logiciel de protection endpoint est installé, ou la connectivité via un pare-feu qui bloque les adresses Web malveillantes connues.

Nous avons passé un temps considérable à rechercher notre série d’échantillons de spam pour trouver d’autres exemples d’attaques de quishing. Nous avons constaté que le volume d’attaques ciblant ce vecteur de menace spécifique semble augmenter à la fois en volume et en sophistication au niveau de l’apparence du document PDF.

La première série de pièces jointes de quishing en juin était constituée de documents relativement simplistes, avec juste un logo en haut, un QR Code et une petite quantité de texte destiné à créer une urgence pour inciter à visiter l’URL codée dans le bloc du QR Code.

Cependant, tout au long de l’été, les échantillons sont devenus plus sophistiqués, l’accent étant davantage mis sur la conception graphique et l’apparence du contenu affiché dans le PDF. Les documents de quishing apparaissent désormais plus soignés que ceux que nous avons vus initialement, avec un texte d’en-tête et de pied de page personnalisé pour intégrer le nom de la personne ciblée (ou du moins le nom d’utilisateur de son compte de messagerie) et/ou l’organisation ciblée où elle travaille au sein du PDF.

L’un des documents de quishing à l’allure plus professionnelle.

Les QR Codes sont incroyablement flexibles et une partie de leurs spécifications implique qu’il est possible d’intégrer des graphiques au centre du bloc du QR Code lui-même.

Certains des QR Codes présents dans les documents de quishing les plus récents abusent de la marque Docusign en tant qu’élément graphique dans le bloc du QR Code, utilisant frauduleusement la notoriété de cette entreprise et dupant ainsi l’utilisateur via une technique d’ingénierie sociale.

Pour résumer, Docusign n’envoie pas de liens de QR Code aux clients qui signent un document. Selon le livre blanc intitulé Combating Phishing (PDF) de DocuSign, l’image de marque de l’entreprise a été suffisamment abusée pour que l’entreprise ait mis en place des mesures de sécurité dans ses emails de notification.

Un PDF de validation contenant le nom d’utilisateur de l’email de la cible intégré dans le document, ainsi que le nom de l’entreprise où elle travaillait et son adresse email complète dans le texte du pied de page, ainsi qu’un logo DocuSign au centre du QR Code.

Pour résumer, la présence de ce logo à l’intérieur du QR code ne donne aucune légitimité au lien vers lequel il pointe, et ne doit lui conférer aucune crédibilité. Il s’agit simplement d’une caractéristique de conception liée à la spécificité des QR Codes, à savoir que des graphiques peuvent apparaître au centre de ces derniers.

Le formatage du lien vers lequel pointe le QR code a également évolué. Même si de nombreuses URL semblent pointer vers des domaines conventionnels utilisés à des fins malveillantes, les attaquants exploitent également une grande variété de techniques de redirection qui obfusquent l’URL de destination.

Un employé de Sophos a reçu ce PDF de quishing en septembre 2024. Il fait référence à leur adresse email et indique “This is a mandatory service communication” en haut, et utilise une grammaire vraiment étrange.

Par exemple, un email de quishing envoyé à un autre employé de Sophos au cours du mois dernier était lié à un lien Google intelligemment formaté qui, après avoir cliqué dessus, redirige le visiteur vers le site de phishing. Dans ce cas, une recherche de l’URL aurait permis de classer le site lié directement à partir du QR Code (google.com) comme sûr. Nous avons également vu des liens pointer vers des services de shortlink utilisés par divers autres sites Web légitimes.

Le QR Code pointait vers une URL Google trop longue pour être visible dans son intégralité depuis l’application appareil photo du téléphone, et redirigerait l’utilisateur vers le site Web de phishing en cas d’ouverture.

Toute solution censée intercepter et stopper le chargement des sites Web de quishing doit résoudre l’énigme consistant à suivre une chaîne de redirection vers sa destination finale, puis à effectuer une vérification de la réputation de ce site, tout en résolvant la complication supplémentaire des phishers et des quishers cachant leurs sites derrière des services comme Cloudflare.

L’email de quishing le plus récent envoyé à un employé Sophos contenait une pièce jointe au format PDF avec une approche légèrement ironique : en effet, il semblait avoir été envoyé par une entreprise dont l’activité principale était la formation et les services anti-phishing.

Le PDF joint au plus récent email de quishing ciblant Sophos contenait des informations de pied de page qui semblent imiter les mentions légales d’une société appelée Egress, une filiale de la société de formation anti-phishing KnowBe4. Cependant, le domaine pointé par le QR Code appartient à un cabinet de conseil brésilien qui n’a aucun lien avec KnowBe4. Il semble que le site Web des consultants ait été compromis et utilisé pour héberger une page de phishing.

Un document de quishing qui utilise un langage juridique impliquant qu’il provient d’une entreprise qui dispense une formation anti-phishing et indique qu’il est “Powered by Sophos(c)”.

Ce message contenait également un corps de texte qui donnait l’impression qu’il s’agissait d’un message automatisé, même s’il contenait des fautes d’orthographe et des erreurs très étranges. Comme pour les messages précédents, le corps du texte indiquait un nom de fichier pour la pièce jointe qui ne correspondait pas à celui joint à l’email.

Le dernier email de quishing indique que “any questions should be directed to your Wayne Center contact”, c’est-à-dire probablement à Batman.

Tactiques MITRE ATT&CK Observées

| Tactique ATT&CK | Technique ATT&CK |

| INITIAL ACCESS | Phishing : Spear Phishing Attachment [T1566.001] |

| EXECUTION | User Execution : Malicious Link [T1204.001] |

| CREDENTIAL ACCESS | Steal Web Session Cookie [T1539] |

| Adversary-in-the-Middle [T1557] | |

| Input Capture : Web Portal Capture [T1056.003] | |

| DEFENSE EVASION | Impersonation [T1656] |

| Obfuscated Files or Information[T1027] | |

| COMMAND AND CONTROL(C&C) | Data Encoding : Standard Encoding [T1132.001] |

| Proxy : Domain Fronting [T1090.004] |

Recommandations et conseils pour les administrateurs IT

Si vous êtes confronté à une attaque de phishing similaire utilisant le QR Code dans une entreprise, nous avons quelques suggestions sur la façon de gérer ce type d’attaque.

- Thématiques liées aux RH, à la paie ou aux avantages sociaux : la plupart des emails de quishing ciblant Sophos utilisent les documents des employés comme technique d’ingénierie sociale. Les messages avaient des lignes d’objet contenant des expressions telles que “plans financiers 2024”, “avantages sociaux, salariés actifs”, “paiement de dividendes”, “notification fiscale” ou “accord contractuel”. Cependant, aucun des messages ne provenait d’une adresse email Sophos. Portez une attention particulière aux messages ayant un sujet similaire et assurez-vous que tous les messages légitimes relatifs à ces sujets proviennent d’une adresse email interne à votre entreprise, plutôt que de compter sur des outils de messagerie tiers.

- Mobile Intercept X : Intercept X for Mobile (Android/iOS) comprend un scanner de QR Code sécurisé, disponible via le menu latéral dans le coin supérieur gauche de l’application. La fonction Secure QR Code Scanner protège les utilisateurs en vérifiant les liens des QR Codes par rapport à une base de données de menaces connues et vous avertit si le service de réputation d’URL de Sophos sait qu’un site Web est malveillant. Cependant, il présente la limitation de ne pas suivre les liens à travers une chaîne de redirection.

Intercept X for Mobile Secure QR Code Scanner détecte les éléments malveillants.

- Surveillez les alertes de connexion à risque : Tirez parti d’Entra ID Protection de Microsoft, ou d’un outil similaire de gestion des identités au niveau de l’entreprise, pour détecter et répondre aux risques liés à l’identité. Ces fonctionnalités permettent d’identifier les activités de connexion inhabituelles pouvant indiquer un phishing ou d’autres activités malveillantes.

- Implémentation de l’accès conditionnel : Conditional Access in Microsoft Entra ID Cette technique permet aux entreprises d’appliquer des contrôles d’accès spécifiques en fonction de conditions telles que l’emplacement de l’utilisateur, l’état de sécurité de l’appareil et le niveau de risque, améliorant ainsi la sécurité tout en garantissant que seuls les utilisateurs autorisés peuvent accéder aux ressources. Dans la mesure du possible, des procédures similaires de défense en profondeur doivent être considérées comme un filet de sécurité pour les jetons MFA potentiellement compromis.

- Activez une journalisation des accès efficace : Bien que nous recommandions d’activer toute la journalisation décrite ici par Microsoft, nous suggérons particulièrement d’activer l’audit, les connexions, les protections d’identité et les logs d’activité Microsoft Graph, qui ont tous joué un rôle essentiel lors de cet incident.

- Implémentez un filtrage avancé des emails : Sophos a déjà publié la phase 1 de Central Email QR phish protection, qui détecte les QR Codes directement intégrés dans les emails. Cependant, lors de cet incident, le QR Code était intégré dans une pièce jointe PDF d’un email, ce qui le rendait difficile à détecter. La phase 2 de ‘Central Email QR code protection’ comprendra l’analyse des pièces jointes pour les QR Codes et devrait être publiée au cours du premier trimestre 2025.

- Récupération à la demande : Les clients de Sophos Central Email qui utilisent Microsoft365 comme fournisseur de messagerie peuvent utiliser une fonctionnalité appelée récupération à la demande pour rechercher (et supprimer) les messages de spam ou de phishing d’autres boîtes de réception au sein de leur entreprise qui sont similaires aux messages déjà identifiés comme malveillants.

Certaines des règles qui s’appliquent à la fonctionnalité de récupération à la demande.

- Vigilance et reporting des collaborateurs : Renforcer la vigilance des employés ainsi qu’un signalement rapide sont essentiels pour lutter contre les incidents de phishing. Nous recommandons de mettre en place des sessions de formation régulières pour reconnaître les tentatives de phishing et d’encourager les employés à signaler immédiatement tout email suspect à leur équipe de réponse aux incidents.

- Révocation des sessions utilisateur actives douteuses : Ayez un playbook clair sur comment et quand révoquer les sessions utilisateur susceptibles de montrer des signes de compromission. Pour les applications O365, ces conseils de Microsoft sont utiles.

Un diagramme de flux montre comment la stratégie d’accès conditionnel empêche un appareil dont les identifiants ont été compromis d’accéder aux ressources de l’entreprise si l’appareil ne répond pas en amont aux exigences en matière de conformité. La politique d’accès conditionnel a empêché la perte de données lorsque le nom d’utilisateur, le mot de passe et le jeton MFA d’un employé ont été volés lors d’une attaque de phishing.

Soyez compréhensif avec vos employés

Même dans les meilleures conditions et avec un personnel bien formé comme celui de Sophos, diverses formes de phishing restent une menace persistante et toujours plus dangereuse. Heureusement, avec le bon niveau de protection multicouche, il est désormais possible d’atténuer même un problème aussi potentiellement grave qu’une attaque de phishing réussie.

Mais les comportements humains lors d’une attaque sont tout aussi importants que les conseils techniques de prévention ci-dessus. Cultiver une culture et un environnement de travail où le personnel est responsabilisé, encouragé et remercié pour avoir signalé une activité suspecte, et où l’équipe de sécurité IT peut investiguer rapidement, peut faire la différence entre une simple tentative de phishing et une violation réussie.

Pour aller plus loin

Sophos X-Ops partage des indicateurs de compromission pour ces publications de recherche et d’autres, bien sûr, sur le Github des SophosLabs.

Billet inspiré de From QR to compromise: The growing “quishing” threat, sur le Blog Sophos.