Nous continuons de suivre les activités de ce groupe malveillant, qui a récemment utilisé le déploiement d’un nouveau ransomware. La vulnérabilité, CVE-2024-40711, a été utilisée dans le cadre d’un cluster d’activité malveillant que nous avons nommé STAC 5881. Les attaques ont exploité des appareils VPN compromis pour obtenir l’accès et ont utilisé la vulnérabilité VEEAM afin de créer un nouveau compte administrateur local nommé “point“.

Certains cas dans ce cluster spécifique ont conduit au déploiement du ransomware Akira ou Fog. Akira a été vu pour la première fois en 2023 ; son site de fuite de données a été brièvement mis hors ligne en octobre, mais est de nouveau opérationnel et nous continuons de voir des attaques d’Akira. Fog est apparu plus tôt cette année, vu pour la première fois en mai. Dans un cas récent, les analystes MDR ont une fois de plus observé les tactiques associées à STAC 5881, mais cette fois-ci, ils ont observé le déploiement d’un ransomware jusqu’alors non documenté appelé “Frag”.

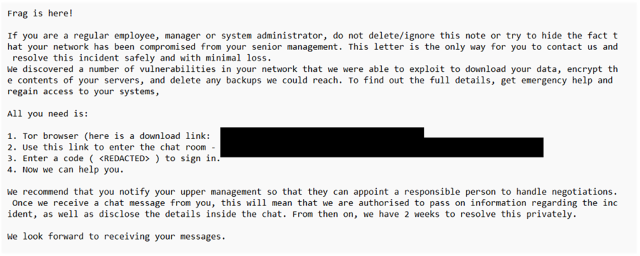

Figure 1 : La demande de rançon de Frag.

Semblable aux événements précédents, l’acteur malveillant a utilisé une appliance VPN compromise pour obtenir un accès, a exploité la vulnérabilité VEEAM et a créé un nouveau compte nommé “point“.

Cependant, lors de cet incident, un compte “point2” a également été créé.

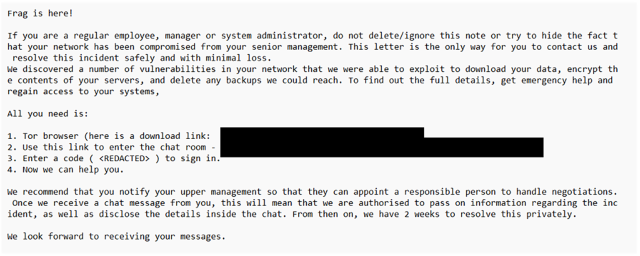

Frag est exécuté en ligne de commande avec un certain nombre de paramètres, dont un obligatoire : le pourcentage de chiffrement des fichiers. L’attaquant peut spécifier des répertoires ou des fichiers individuels à chiffrer.

Figure 2. Le ransomware Frag est diffusé avec un paramètre relatif à l’assistance pour guider les attaquants.

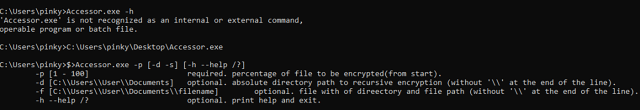

Une fois chiffrés, les fichiers reçoivent une extension .frag. Dans ce cas, le ransomware a été bloqué par la fonctionnalité CryptoGuard de Sophos Endpoint Protection. Une détection du binaire du ransomware a depuis été ajoutée.

Figure 3 : L’extension “.frag” ajoutée aux fichiers chiffrés.

La similitude des tactiques, techniques et pratiques de l’acteur derrière Frag avec celles utilisées par les acteurs malveillants utilisant Akira et Fog a également été observée par Agger Labs. Sophos X-Ops surveille de près l’éventuelle émergence de ce nouvel auteur de ransomware avec des comportements déjà observés avec le ransomware Akira. Nous continuerons à suivre son développement et son évolution. Nous mettrons à jour cet article avec plus de détails techniques dès qu’ils seront disponibles.

Billet inspiré de VEEAM exploit seen used again with a new ransomware: “Frag”, sur le Blog Sophos.