Os profissionais de segurança estão sempre atentos à evolução das técnicas de ameaças. Recentemente, a equipe do Sophos X-Ops investigou ataques de phishing direcionados a vários de nossos funcionários, um dos quais foi enganado para fornecer suas informações.

Os invasores usaram o chamado quishing (uma junção de “QR code” e “phishing”). Os códigos QR são um mecanismo de codificação legível por máquina que pode encapsular uma ampla variedade de informações, desde linhas de texto até dados binários, mas a maioria das pessoas conhece e reconhece seu uso mais comum atualmente como uma maneira rápida de compartilhar um URL.

No setor de segurança, geralmente ensinamos as pessoas a resistir ao phishing, instruindo-as a examinar cuidadosamente um URL antes de clicar nele em seu computador. Entretanto, ao contrário de um URL em texto simples, os códigos QR não se prestam ao escrutínio da mesma forma.

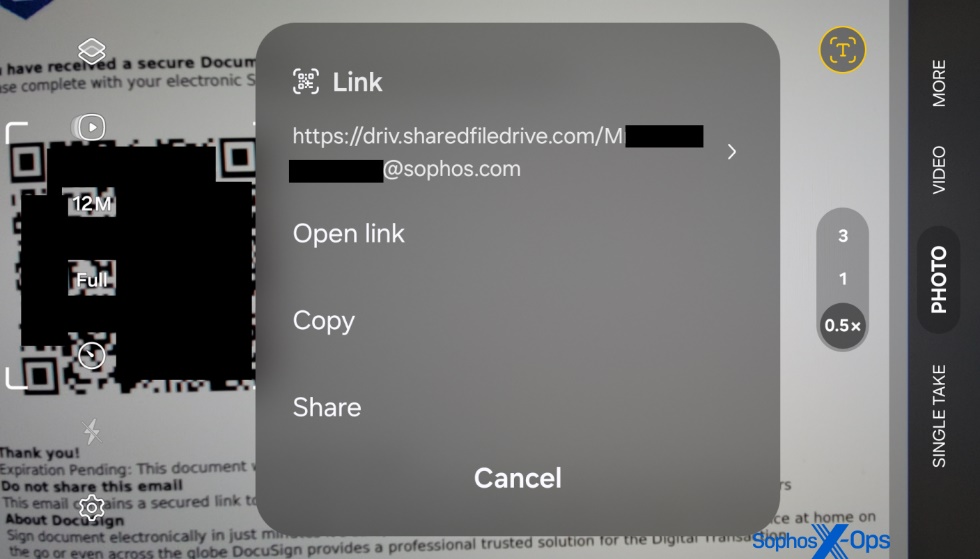

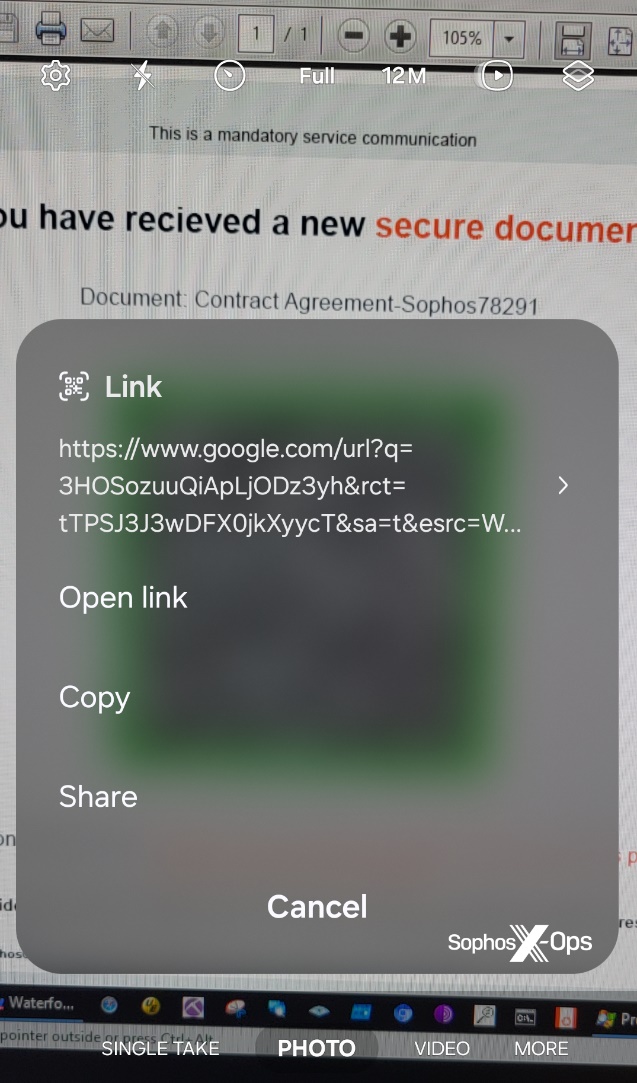

Além disso, a maioria das pessoas usa a câmera do telefone para interpretar o código QR, em vez de um computador, e pode ser um desafio examinar cuidadosamente o URL que momentaneamente é exibido no aplicativo da câmera do telefone, tanto porque o URL pode aparecer apenas por alguns segundos antes que o aplicativo oculte o URL e também porque os agentes de ameaças podem usar uma variedade de técnicas ou serviços de redirecionamento de URL que ocultam ou ofuscam o destino final do link apresentado na interface do aplicativo da câmera.

Como funciona o ataque de quishing

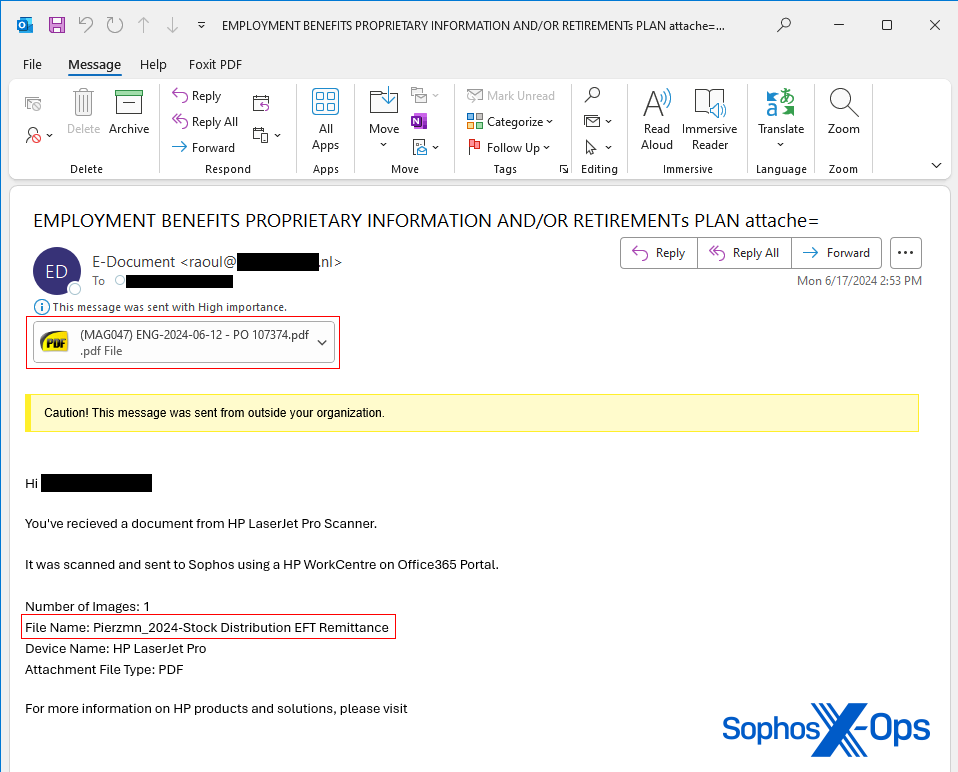

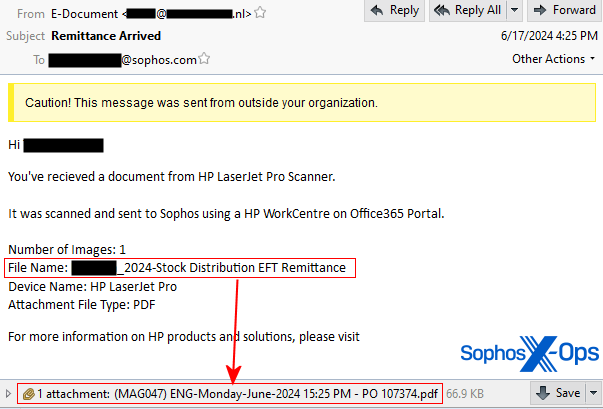

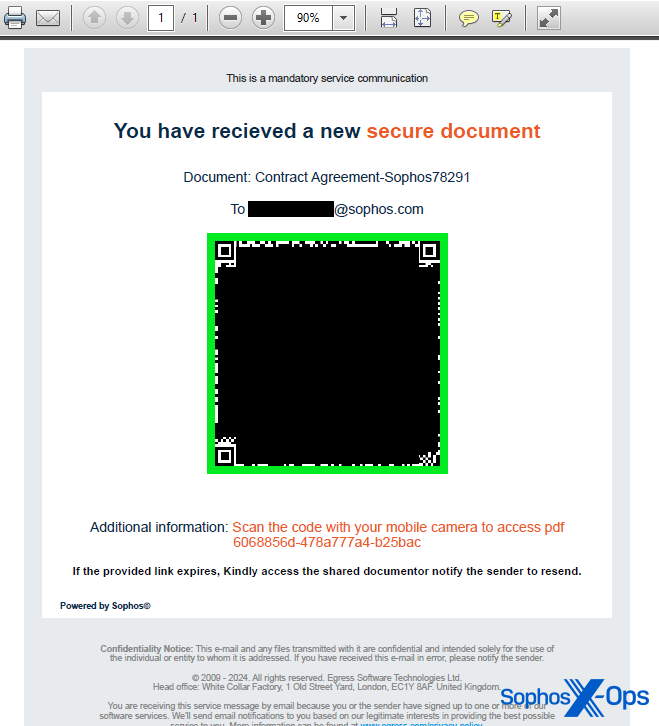

Os agentes da ameaça enviaram a vários alvos da Sophos um documento PDF contendo um código QR como anexo de e-mail em junho de 2024. Os e-mails de spearphishing foram criados para parecerem e-mails legítimos e foram enviados usando contas de e-mail comprometidas, legítimas e não pertencentes à Sophos.

(Para deixar claro, esses não foram os primeiros e-mails de quishing que vimos; os funcionários foram alvo de um lote em fevereiro e novamente em maio. Os clientes foram alvo de campanhas semelhantes há pelo menos um ano. A X-Ops decidiu se concentrar nos ataques direcionados à Sophos porque temos permissão total para investigá-los e compartilhá-los).

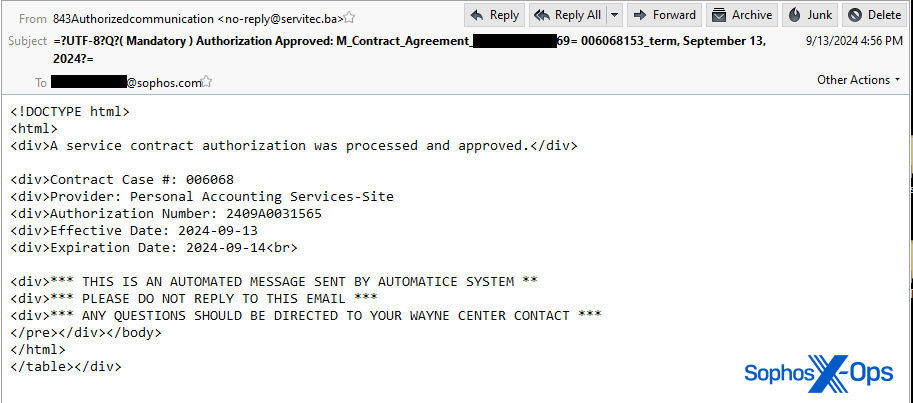

As linhas de assunto das mensagens faziam com que elas parecessem ter sido originadas dentro da empresa, como um documento enviado por e-mail diretamente de um scanner em rede em um escritório.

Um sinalizador vermelho notável é que a mensagem de e-mail que parecia ter sido originada de um scanner tinha um nome de arquivo para o documento no corpo da mensagem que, em todas as mensagens que recebemos naquele dia, não correspondia ao nome de arquivo do documento anexado ao e-mail.

Além disso, uma das mensagens tinha a linha de assunto “Remessa recebida”, que um scanner automático de escritório não teria usado, pois essa é uma interpretação mais generalizada do conteúdo do documento digitalizado. A outra mensagem tinha uma linha de assunto “Employment benefits proprietary information and/or retirementments plan attache=” que parecia ter sido cortada no final.

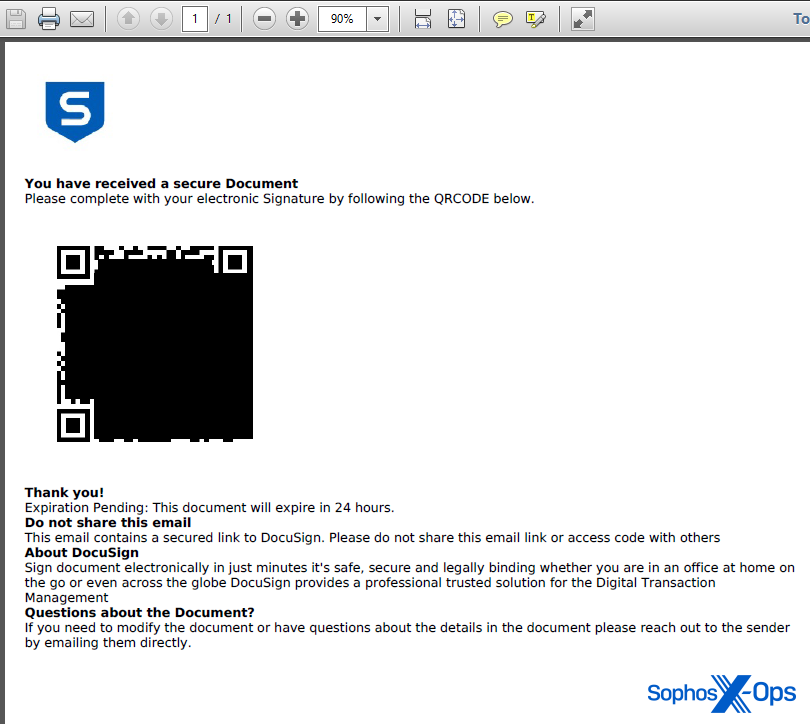

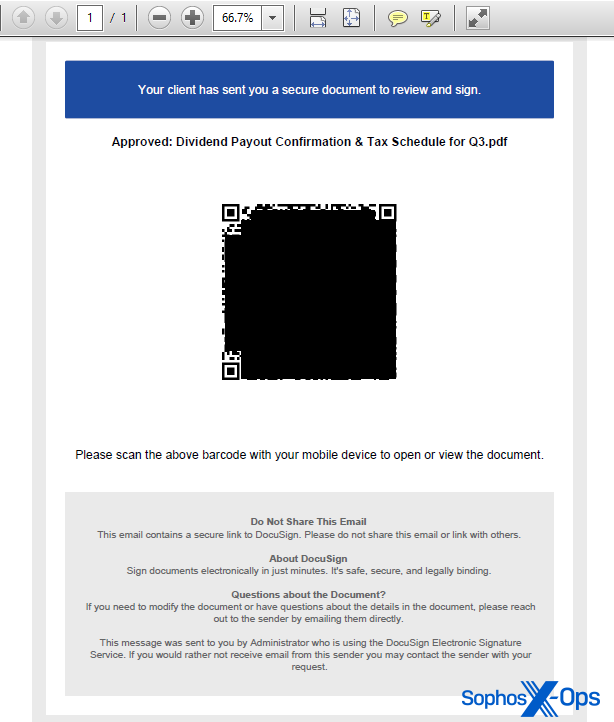

O documento PDF continha um logotipo da Sophos, mas era muito simples. O texto que aparece abaixo do código QR diz: “Este documento expirará em 24 horas”. Ele também indica que o código QR aponta para a Docusign, a plataforma de assinatura eletrônica de contratos. Essas características dão à mensagem um falso senso de urgência.

Quando os alvos escaneavam o código QR usando seus telefones, eles eram direcionados a uma página de phishing que parecia uma caixa de diálogo de login do Microsoft365, mas era controlada pelo atacante. O URL tinha uma string de consulta no final que continha o endereço de e-mail completo do alvo, mas, curiosamente, o endereço de e-mail tinha uma letra maiúscula diferente, aparentemente aleatória, anexada ao endereço.

Essa página foi projetada para roubar as credenciais de login e as respostas de MFA usando uma técnica conhecida como AiTM (Adversary-in-The-Middle).

O URL usado no ataque não era conhecido pela Sophos no momento em que o e-mail chegou. De qualquer forma, o celular do alvo não tinha nenhum recurso instalado que pudesse filtrar uma visita a um site sabidamente malicioso, muito menos esse, que não tinha nenhum histórico de reputação associado a ele naquele momento.

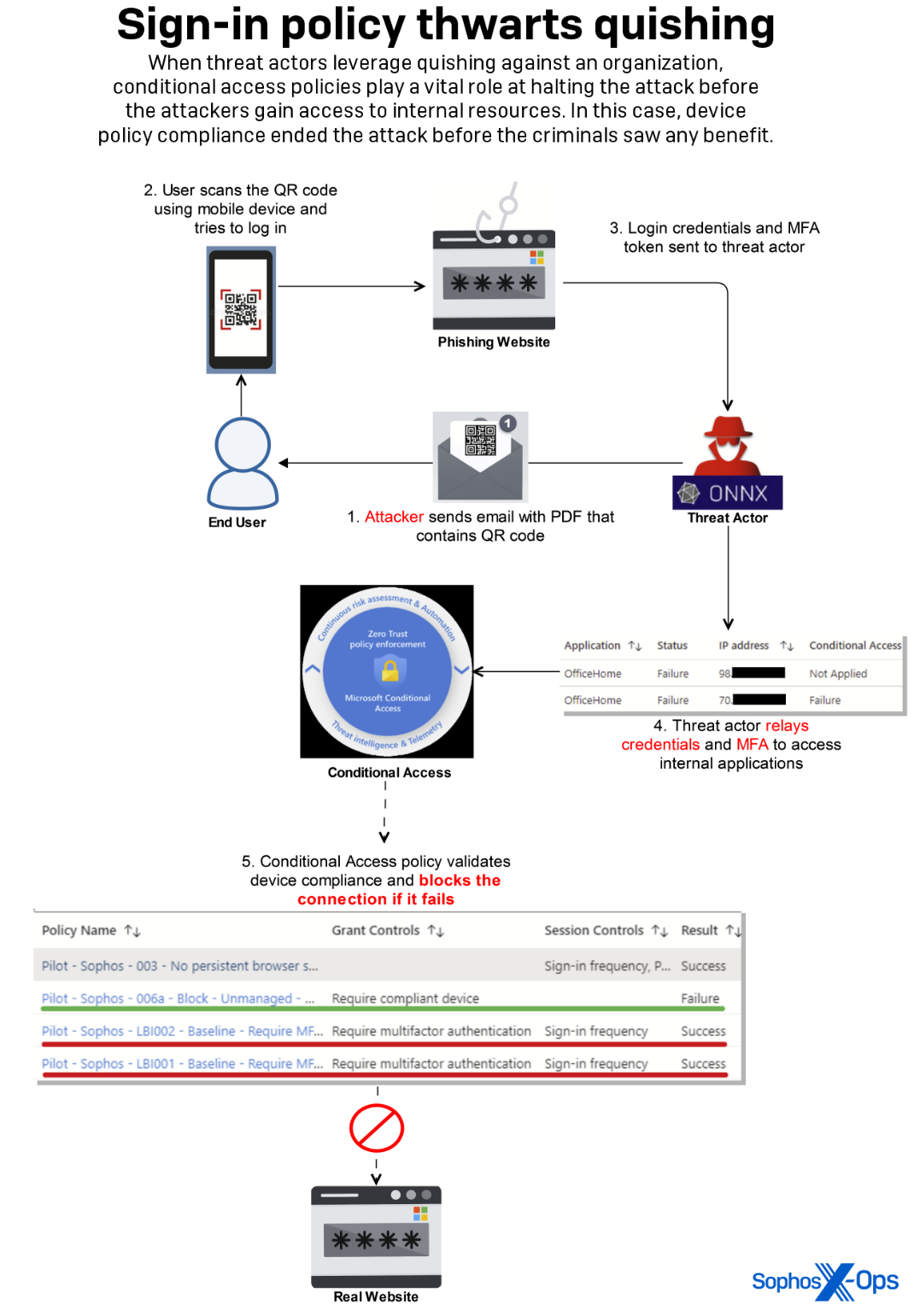

O ataque comprometeu com sucesso as credenciais e o token MFA de um funcionário por meio desse método. Em seguida, o invasor tentou usar essas informações para obter acesso a um aplicativo interno, retransmitindo com êxito o token MFA roubado quase em tempo real, o que é uma nova maneira de contornar o requisito de MFA que aplicamos.

Os controles internos sobre outros aspectos do funcionamento do processo de login da rede impediram que o invasor obtivesse acesso a informações ou ativos internos.

Como mencionamos anteriormente, esse tipo de ataque está se tornando mais comum entre nossos clientes. Todos os dias, estamos recebendo mais amostras de novos PDFs de quishing direcionados a funcionários específicos nas organizações.

Quishing como serviço

Os alvos receberam e-mails enviados por um agente de ameaças que se assemelham muito a mensagens semelhantes enviadas usando uma plataforma de phishing como serviço (PhaaS) chamada ONNX Store, que alguns pesquisadores afirmam ser uma versão reformulada do kit de phishing Caffeine. A ONNX Store fornece ferramentas e infraestrutura para a execução de campanhas de phishing e pode ser acessada por meio de bots do Telegram.

O ONNX Store utiliza os recursos CAPTCHA anti-bot da Cloudflare e proxies de endereço IP para tornar mais difícil para os pesquisadores identificarem os sites maliciosos, reduzindo a eficácia das ferramentas de varredura automatizadas e ofuscando o provedor de hospedagem subjacente.

O ONNX Store também emprega um código JavaScript criptografado que se descriptografa durante o carregamento da página da Web, oferecendo uma camada extra de ofuscação que neutraliza os scanners antiphishing.

O quishing é uma ameaça crescente

Os agentes de ameaças que realizam ataques de phishing que utilizam códigos QR podem querer contornar os tipos de recursos de proteção de rede do software de segurança de endpoint que pode ser executado em um computador. Uma vítima em potencial pode receber a mensagem de phishing em um computador, mas é mais provável que visite a página de phishing em seu telefone menos protegido.

Como os códigos QR geralmente são escaneados por um dispositivo móvel secundário, os URLs que as pessoas visitam podem contornar as defesas tradicionais, como o bloqueio de URLs em um computador desktop ou laptop que tenha um software de proteção de endpoint instalado ou a conectividade por meio de um firewall que bloqueie endereços da Web mal-intencionados conhecidos.

Passamos um tempo considerável pesquisando nossa coleção de amostras de spam para encontrar outros exemplos de ataques de quishing. Descobrimos que o volume de ataques direcionados a esse vetor de ameaça específico parece estar aumentando tanto em volume quanto na sofisticação da aparência do documento PDF.

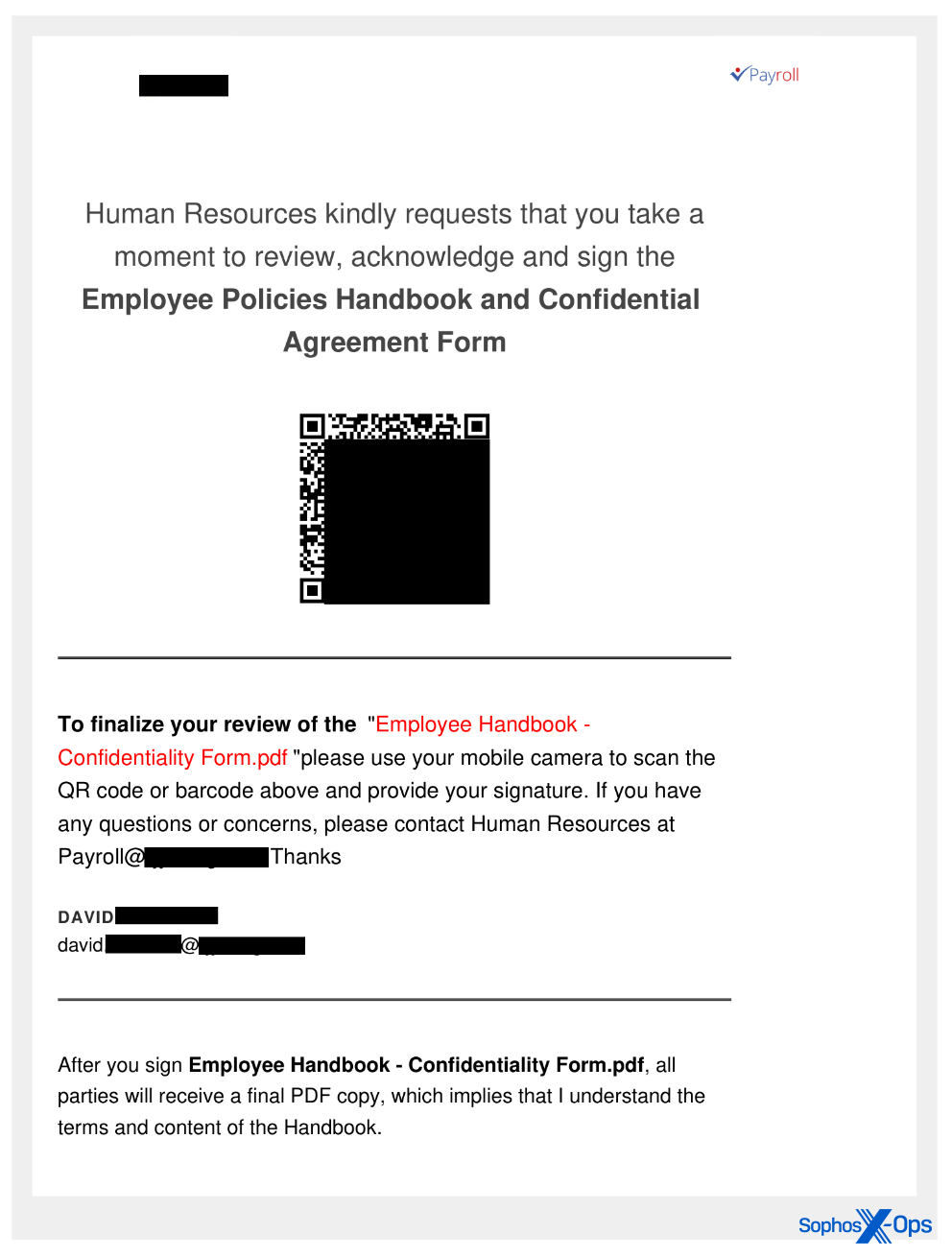

O conjunto inicial de anexos de quishing em junho era composto por documentos relativamente simples, com apenas um logotipo na parte superior, um código QR e uma pequena quantidade de texto com o objetivo de criar uma urgência para visitar o URL codificado no bloco de código QR.

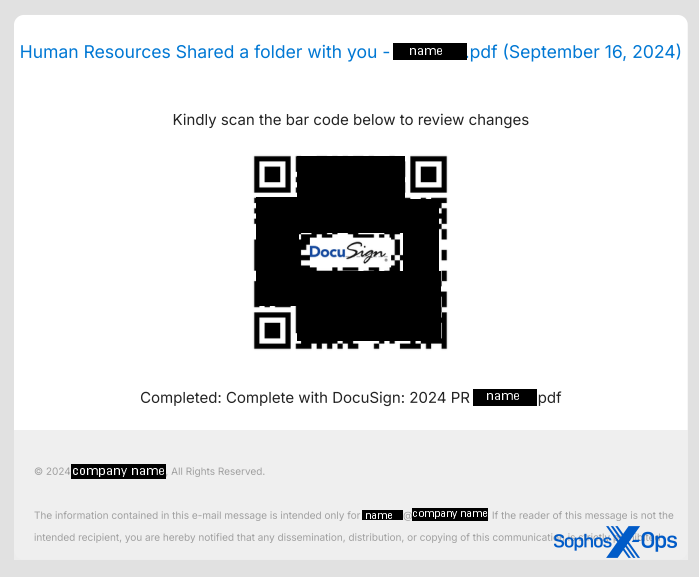

Entretanto, durante o verão, as amostras se tornaram mais refinadas, com maior ênfase no design gráfico e na aparência do conteúdo exibido no PDF. Os documentos de quishing agora parecem mais refinados do que os que vimos inicialmente, com texto de cabeçalho e rodapé personalizado para incorporar o nome do indivíduo visado (ou, pelo menos, pelo nome de usuário de sua conta de e-mail) e/ou a organização-alvo onde trabalham dentro do PDF.

Os códigos QR são incrivelmente flexíveis, e parte da especificação para eles significa que é possível incorporar gráficos no centro do próprio bloco de código QR.

Alguns dos códigos QR em documentos de quishing mais recentes abusam da marca da Docusign como um elemento gráfico dentro do bloco de código QR, usando de forma fraudulenta a notabilidade da empresa para fazer engenharia social no usuário.

Para deixar claro, a Docusign não envia links de código QR por e-mail para clientes que estão assinando um documento. De acordo com o white paper Combating Phishing (PDF) da DocuSign, a marca da empresa é usada de forma abusiva com frequência suficiente para que a empresa tenha instituído medidas de segurança em seus e-mails de notificação.

Para ser claro, a presença desse logotipo dentro do código QR não pode transmitir nenhuma legitimidade ao link para o qual ele aponta e não deve lhe dar nenhuma credibilidade. Trata-se apenas de um recurso de design da especificação do código QR, em que os gráficos podem aparecer no centro deles.

A formatação do link para o qual o código QR aponta também evoluiu. Embora muitos dos URLs pareçam apontar para domínios convencionais que estão sendo usados para fins mal-intencionados, os invasores também estão aproveitando uma ampla variedade de técnicas de redirecionamento que ofuscam o URL de destino.

Por exemplo, um e-mail de quishing enviado a um funcionário diferente da Sophos no mês passado vinculava um link do Google habilmente formatado que, quando clicado, redirecionava o visitante para o site de phishing. Ao realizar uma pesquisa do URL nesse caso, o site vinculado diretamente ao código QR (google.com) seria classificado como seguro. Também vimos links que apontam para serviços de links curtos usados por vários outros sites legítimos.

Qualquer solução que pretenda interceptar e interromper o carregamento de sites de quishing deve abordar o enigma de seguir uma cadeia de redirecionamento até seu destino final e, em seguida, realizar uma verificação de reputação desse site, além de abordar a complicação adicional de phishers e quishers que ocultam seus sites por trás de serviços como o CloudFlare.

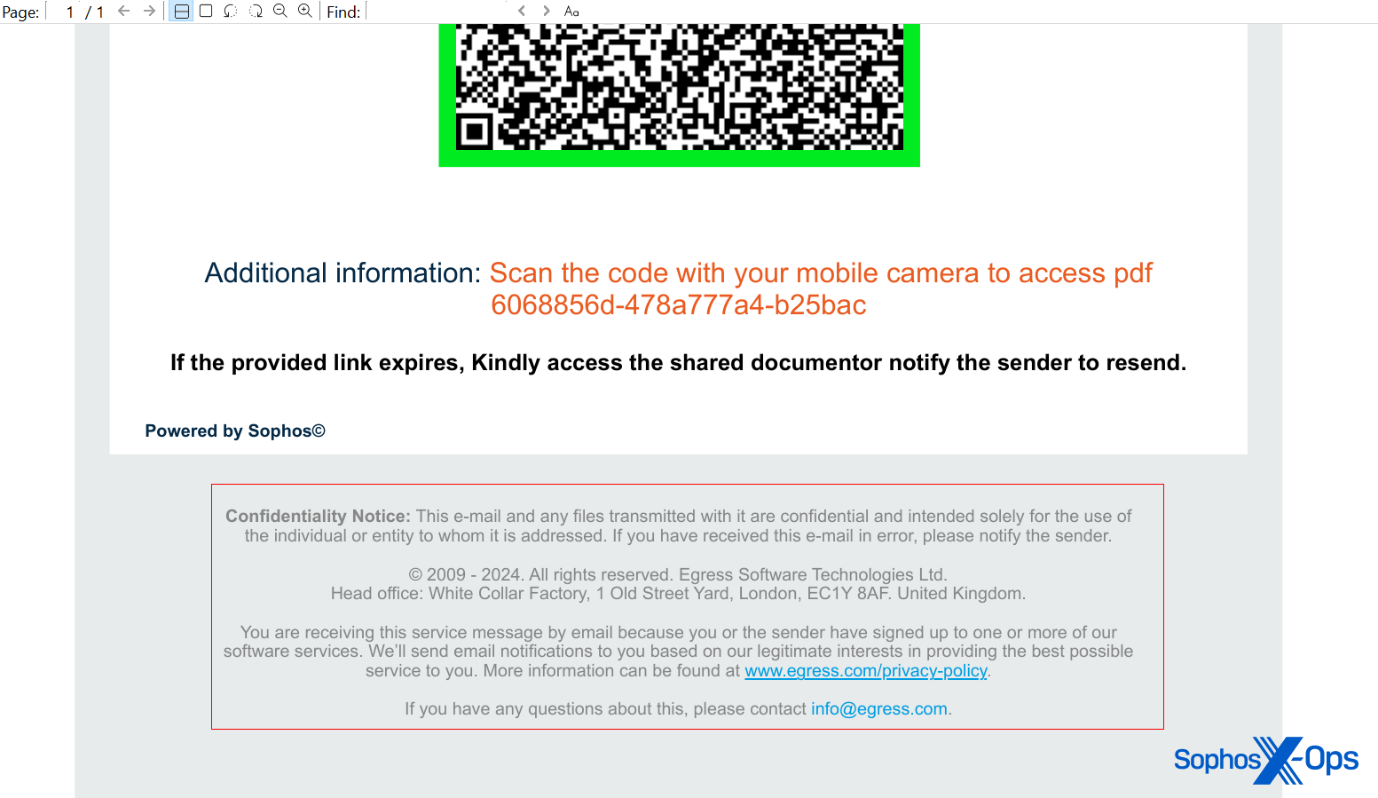

O e-mail de quishing mais recente enviado a um funcionário da Sophos tinha um anexo em PDF com um toque irônico: parecia ter sido enviado por uma empresa cujo principal negócio é o treinamento e os serviços antiphishing.

O PDF anexado ao mais recente e-mail de quishing direcionado à Sophos tinha informações de rodapé que parecem imitar avisos legais de uma empresa chamada Egress, uma subsidiária da empresa de treinamento antiphishing KnowBe4. No entanto, o domínio para o qual o código QR apontava pertence a uma empresa de consultoria brasileira que não tem nenhuma conexão com a KnowBe4. Parece que o site dos consultores foi comprometido e usado para hospedar uma página de phishing.

Essa mensagem também continha um corpo de texto que dava a impressão de ser uma mensagem automática, embora tivesse alguns erros ortográficos e erros muito curiosos. Assim como nas mensagens anteriores, o corpo do texto indicava um nome de arquivo para o anexo que não correspondia ao que estava anexado ao e-mail.

MITRE ATT&CK Tactics Observed

| ATT&CK Tactic | ATT&CK Technique |

| INITIAL ACCESS | Phishing::Spear Phishing Attachment [T1566.001] |

| EXECUTION | User Execution::Malicious Link [T1204.001] |

| CREDENTIAL ACCESS | Steal Web Session Cookie [T1539] |

| Adversary-in-the-Middle [T1557] | |

| Input Capture::Web Portal Capture [T1056.003] | |

| DEFENSE EVASION | Impersonation [T1656] |

| Obfuscated Files or Information [T1027] | |

| COMMAND AND CONTROL | Data Encoding: Standard Encoding [T1132.001] |

| Proxy: Domain Fronting [T1090.004] |

Recomendação e orientação para administradores de TI

Se você estiver lidando com um ataque de phishing semelhante, habilitado por código QR, em um ambiente corporativo, temos algumas sugestões sobre como lidar com esses tipos de ataques.

- Assunto focado em RH, folha de pagamento ou benefícios: A maioria dos e-mails de quishing direcionados à Sophos usa a papelada dos funcionários como um artifício de engenharia social. As mensagens tinham linhas de assunto que continham frases como “planos financeiros para 2024”, “inscrição aberta de benefícios”, “pagamento de dividendos”, “notificação de impostos” ou “acordo de contrato”. No entanto, nenhuma das mensagens veio de um endereço de e-mail da Sophos. Preste atenção especial às mensagens com assuntos semelhantes e certifique-se de que todas as mensagens legítimas relacionadas a esses assuntos sejam provenientes de um endereço de e-mail interno da sua organização, em vez de depender de ferramentas de mensagens de terceiros.

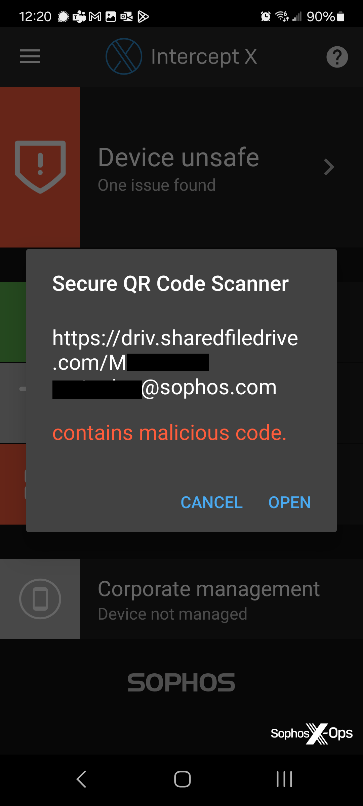

- Intercept X para celular: o Intercept X para celular (Android/iOS) inclui um Secure QR Code Scanner, disponível no menu de hambúrguer no canto superior esquerdo do aplicativo. O Secure QR Code Scanner protege os usuários verificando os links de código QR em relação a um banco de dados de ameaças conhecidas e avisa se o serviço de reputação de URL da Sophos sabe que um site é malicioso. No entanto, ele tem a limitação de não seguir os links por meio de uma cadeia de redirecionamento.

- Monitore alertas de login arriscados: Aproveite o Entra ID Protection da Microsoft ou ferramentas semelhantes de gerenciamento de identidade em nível empresarial para detectar e responder a riscos baseados em identidade. Esses recursos ajudam a identificar atividades de login incomuns que podem indicar phishing ou outras atividades mal-intencionadas.

- Implementação do acesso condicional: O acesso condicional no Microsoft Entra ID permite que as organizações apliquem controles de acesso específicos com base em condições como localização do usuário, status do dispositivo e nível de risco, aumentando a segurança ao garantir que somente usuários autorizados possam acessar os recursos. Sempre que possível, procedimentos semelhantes de defesa em profundidade devem ser considerados como um backstop para tokens MFA potencialmente comprometidos.

- Habilite o registro de acesso eficaz: Embora recomendemos a ativação de todos os registros descritos aqui pela Microsoft, sugerimos especialmente a ativação de registros de auditoria, logins, proteções de identidade e registros de atividades de gráficos, que desempenharam um papel vital durante esse incidente.

- Implemente a filtragem avançada de e-mail: A Sophos já lançou a fase 1 da proteção contra phishing do Central Email QR, que detecta códigos QR incorporados diretamente em e-mails. No entanto, nesse incidente, o código QR foi incorporado em um anexo de PDF de um e-mail, o que dificultou a detecção. A Fase 2 da proteção de código QR do Central Email incluirá a verificação de anexos para códigos QR e está planejada para ser lançada durante o primeiro trimestre de 2025.

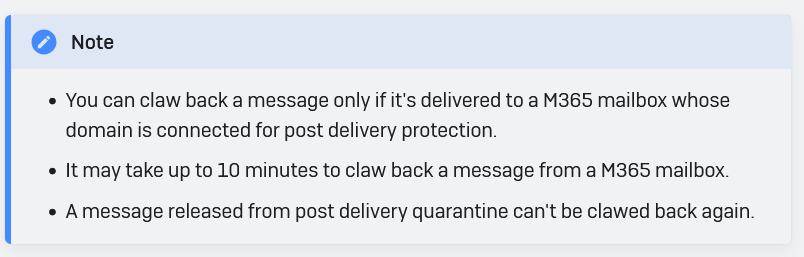

- Recuperação sob demanda: Os clientes do Sophos Central Email que usam o Microsoft365 como seu provedor de correio eletrônico podem usar um recurso chamado clawback sob demanda para localizar (e remover) mensagens de spam ou phishing de outras caixas de entrada da organização que sejam semelhantes a mensagens já identificadas como maliciosas.

- Vigilância e denúncia dos funcionários: O aumento da vigilância dos funcionários e a denúncia imediata são fundamentais para combater os incidentes de phishing. Recomendamos a implementação de sessões de treinamento regulares para reconhecer tentativas de phishing e incentivar os funcionários a relatar imediatamente qualquer e-mail suspeito à equipe de resposta a incidentes.

- Revogação de sessões de usuários ativos questionáveis: Tenha um manual claro sobre como e quando revogar sessões de usuários que possam mostrar sinais de comprometimento. Para aplicativos O365, esta orientação da Microsoft é útil.

Seja bom com seus humanos

Mesmo sob as melhores condições e com uma força de trabalho bem treinada como a dos funcionários da Sophos, várias formas de phishing continuam sendo uma ameaça persistente e cada vez mais perigosa. Felizmente, com o nível certo de proteção em camadas, agora é possível mitigar até mesmo algo tão potencialmente sério quanto um ataque de phishing bem-sucedido.

Mas tão importante quanto as dicas técnicas de prevenção acima são os elementos humanos de um ataque. Cultivar uma cultura e um ambiente de trabalho em que a equipe seja capacitada, incentivada e agradecida por relatar atividades suspeitas, e em que a equipe de infosec possa investigar rapidamente, pode fazer a diferença entre uma mera tentativa de phishing e uma violação bem-sucedida.

Indo mais fundo

O Sophos X-Ops compartilha indicadores de comprometimento para essas e outras publicações de pesquisa no SophosLabs Github.