Con las dos conferencias más importantes del sector de la ciberseguridad (Black Hat Briefings y Def Con) a punto de celebrarse en menos de un mes, Microsoft sacó todo su arsenal y, para julio, casi triplicó el número de parches que publicó en junio para los problemas descubiertos en Windows, Office y el software que se ejecuta en diversas plataformas de servidor y en la nube.

El producto más destacado en la avalancha veraniega de correcciones es Microsoft SQL Server. El componente Microsoft SQL Server Native Client de la actualización de este mes corregirá 38 fallos distintos de ejecución remota de código en el controlador de base de datos OLE. Un atacante podría invocar cualquiera de los fallos del controlador de la base de datos OLE engañando a una cuenta autenticada para que se conecte a una base de datos SQL Server maliciosa; el exploit se produce cuando esa base de datos maliciosa devuelve datos que desencadenan la ejecución de código arbitrario en el cliente.

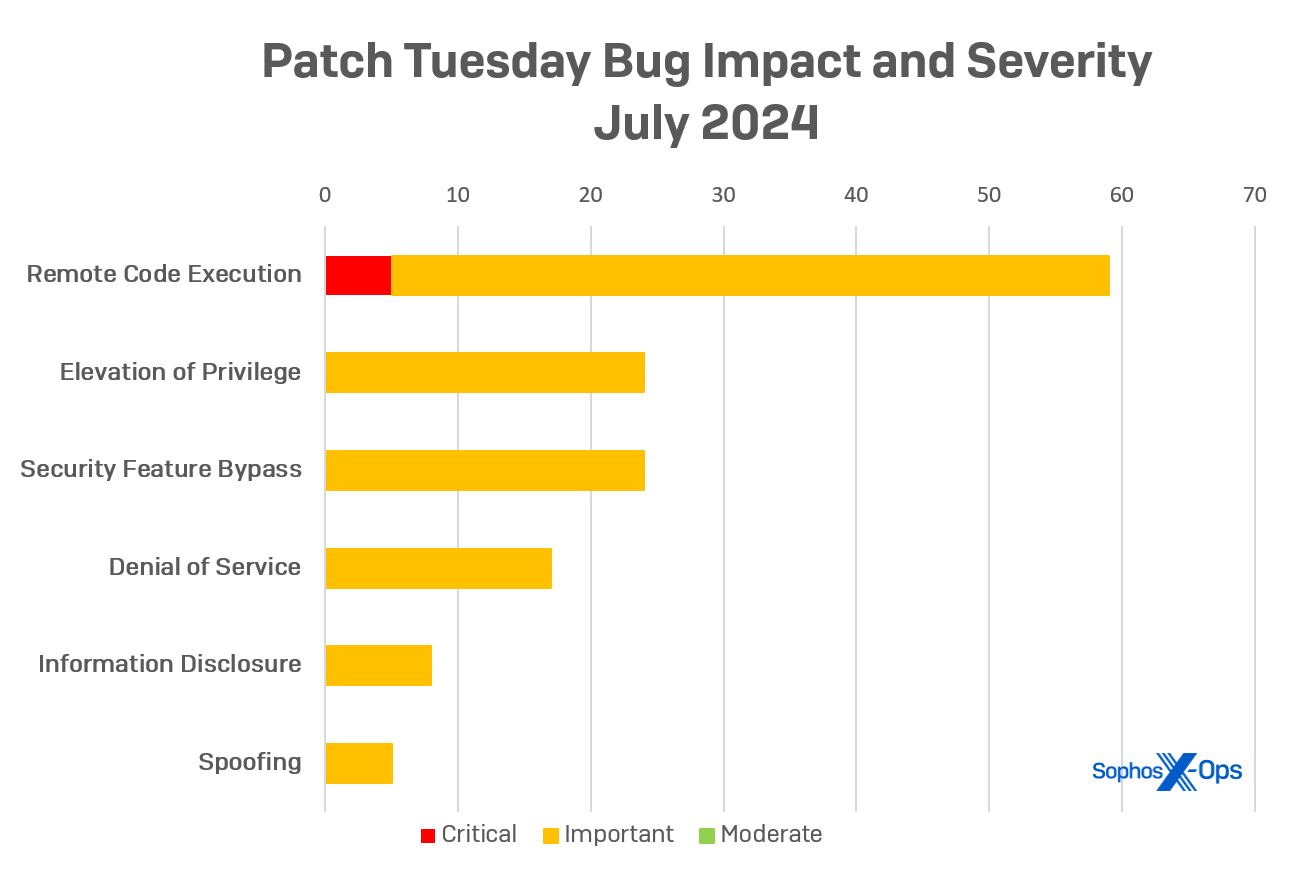

Los fallos de ejecución remota de código constituyen la mayor proporción de las correcciones de este mes, ya que los 59 RCE suponen más del 43% del número total de problemas que resolverá la actualización acumulativa de este mes. Microsoft clasifica cinco de las vulnerabilidades RCE en el nivel de gravedad más alto de “crítica”, incluidos los fallos que afectan a SharePoint Server, al Servicio de licencias de escritorio remoto de Windows y a la biblioteca de códecs de Windows.

La lista de vulnerabilidades de julio incluye 13 que Microsoft considera “más probablemente” explotables que el resto, incluidos los fallos críticos de SharePoint Server y la biblioteca de códecs de Windows. Afortunadamente, Microsoft afirma que solo uno de los fallos corregidos este mes ha sido explotado o se ha hecho público: CVE-2024-38080, un fallo de escalada de privilegios en el hipervisor Windows Hyper-V para máquinas virtuales. Seis de los fallos de este mes son detectables a través de las reglas IPS de Sophos en el firewall XGS; la información sobre ellos se incluye en una tabla al final de este artículo.

Aunque la mayoría de estas vulnerabilidades se comunicaron directamente a Microsoft, algunos de los informes de fallos se originaron en organizaciones externas, que comunicaron la información a Microsoft de forma responsable. Adobe informó de CVE-2024-34122, una vulnerabilidad de ejecución remota de código aún no explotada en la versión Chromium del navegador Edge que se solucionó antes del Martes de Parches con el lanzamiento de la versión 126.0.2592.81 el 27 de junio. El CERT/CC de la Universidad Carnegie Mellon informó de CVE-2024-3596, una vulnerabilidad de falsificación que afecta a la implementación en muchos sistemas operativos del protocolo RADIUS (RFC 2865) sobre UDP. Por último, Intel informó de CVE-2024-37985, una debilidad en la familia de procesadores ARM que, para los clientes de Microsoft, solo afecta a los ordenadores que ejecutan Windows 11 versión 22H2 en una CPU ARM de 64 bits (ARM64).

En cifras

-

Total de CVE de Microsoft: 138

-

Total de problemas de asesoramiento de Edge / Chrome cubiertos en la actualización: 1

-

Total de problemas de asesoramiento no relacionados con Microsoft cubiertos en la actualización: 4

-

Total de problemas de Adobe cubiertos en la actualización: 1

-

Divulgados públicamente: 1

-

Explotados: 1

-

Gravedad

-

Crítica: 5

-

Importante: 132

-

Moderada 1

-

-

Impacto:

-

Ejecución remota de código: 59

-

Elevación de privilegios: 24

-

Anulación de funciones de seguridad: 24

-

Denegación de servicio: 17

-

Revelación de información: 8

-

Suplantación de identidad: 7

-

Productos

-

Windows (incluidos .NET y ASP.NET): 87

-

Microsoft SQL Server: 38

-

Azure 5

-

SharePoint: 4

-

Office 2

-

Dynamics 365 1

-

Microsoft Defender para IoT: 1

Actualizaciones destacadas de julio

Además de los problemas comentados anteriormente, algunos elementos específicos merecen atención.

Vulnerabilidad de ejecución remota de código en el proveedor OLE DB del cliente nativo de Microsoft SQL Server

Microsoft suma 38 CVE este mes en correcciones para su familia de bases de datos. Hay demasiados números de CVE para enumerarlos todos aquí, pero todos los parches parecen abordar diversas permutaciones del mismo proceso general de explotación: si un atacante engaña a un usuario autenticado de un servidor de base de datos MS-SQL legítimo para que se conecte a su servidor MS-SQL malicioso, el código arbitrario de este servidor malicioso se propagaría desde el servidor al ordenador cliente y se ejecutaría en el cliente.

El enrevesado exploit requiere que los hipotéticos atacantes hagan algún trabajo por adelantado, construyendo un servidor de base de datos que contenga contenido malicioso dentro de sus tablas. Y, por supuesto, requiere que el usuario objetivo no haya actualizado su software cliente de SQL Server con la actualización acumulativa de este mes, y que los atacantes identifiquen y tengan como objetivo a un administrador de la base de datos, y le hagan ingeniería social con éxito. No seas ese unicornio.

CVE-2024-38060 – Vulnerabilidad de ejecución remota de código en la biblioteca de códecs de Microsoft Windows

En el año 1986, el mundo conoció a un par de pilotos de caza en Top Gun. Menos conocido, pero aún activo, el formato de archivo de imagen TIFF también fue introducido ese año por Aldus Corporation, ahora conocida como Adobe.

Este CVE aborda una vulnerabilidad crítica, fácilmente explotable, específica de este formato de archivo de 38 años de antigüedad. Un archivo TIFF malicioso especialmente diseñado, cargado en un servidor vulnerable, podría haber provocado que el servidor que recibe el archivo ejecutara código malicioso incrustado en el archivo TIFF. Parchea tus servidores para sacarlos de la zona de peligro.

CVE-2024-38032 – Vulnerabilidad de ejecución remota de código de Microsoft Xbox

Los usuarios de la consola de juegos Xbox que también tengan un adaptador inalámbrico, y se conecten de forma inalámbrica a su red local, deben tener cuidado con los extraños que acechan en su red y que pueden atacar estos dispositivos. La amenaza (hasta ahora) hipotética consiste en que alguien que esté conectado a tu red inalámbrica puede enviar un paquete de red malicioso a la Xbox, que podría ejecutar un comando arbitrario. El atacante tiene que estar conectado a la misma red que la Xbox, así que es otra buena razón para no invitar a ningún actor de amenazas a tu fiesta WLAN.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-38021 | sid:2309849, sid:2309850 | sid:2309849, sid:2309850 |

| CVE-2024-38052 | Exp/2438052-A | |

| CVE-2024-38054 | Exp/2438054-A | |

| CVE-2024-38059 | Exp/2438059-A | |

| CVE-2024-38080 | Exp/2438080-A | |

| CVE-2024-38085 | Exp/2438085-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de actualizaciones de Microsoft. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.