Un cas récent traité par Sophos X-Ops illustre bien comment le service MDR (Managed Detection and Response) parvient à être plus efficace lorsque les outils communiquent entre eux… et aussi lorsqu’une équipe d’analystes est aux aguets.

Le client, dans cet exemple, est une grande entreprise privée du secteur des télécommunications. Ce dernier dispose d’une gamme de systèmes de sécurité provenant de Sophos et d’autres fournisseurs, et maintenant, avec Sophos MDR, il dispose d’un moyen de les relier tous ensemble. Sophos MDR surveille les données d’alerte provenant non seulement des produits de sécurité de Sophos, mais aussi des produits de sécurité d’autres fournisseurs. Comme nous le verrons plus loin, les analystes MDR peuvent extraire les données provenant de sources liées à plusieurs fournisseurs différents et les utiliser pour analyser les évènements qui ont lieu dans l’environnement du client.

Lors de cette attaque, qui a eu lieu mi-octobre, l’adversaire s’est fait passer pour une grande société européenne de services financiers. Après avoir obtenu plusieurs dizaines d’adresses email pour accéder à certains services, les attaquants ont envoyé à notre client des centaines de messages de Spearphishing Links (SL), à savoir des tentatives, aux allures tout à fait officielles, pour amener les destinataires à cliquer sur un lien qui va les rediriger ensuite vers une page Web malveillante où ils seront incités à saisir leurs identifiants ou bien à télécharger un fichier (SL est une variante assez courante du Spearphishing : MITRE ATT&CK la répertorie en tant que Technique T1566.002).

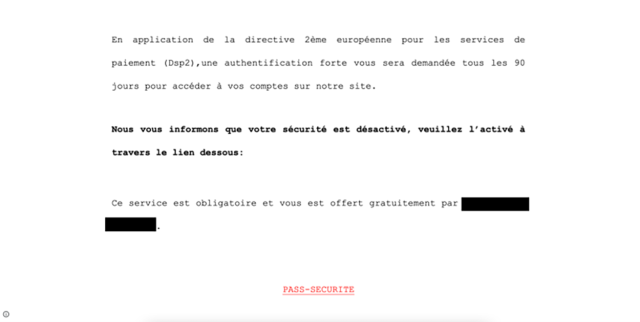

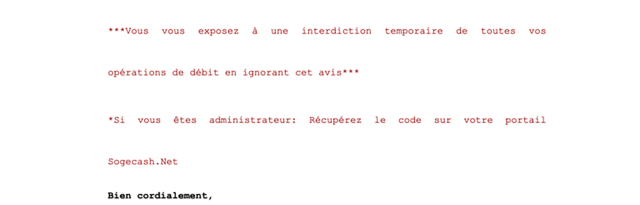

Dans notre cas, les emails (deux versions différentes qui utilisent la même technique de phishing) affirmaient que le destinataire devait absolument confirmer son identité en s’authentifiant sur le site vers lequel l’email prétendait renvoyer, et que puisqu’il ne l’avait pas encore fait, sa sécurité était désactivée jusqu’à ce qu’il clique sur le lien présent dans l’email. L’appliance email du client a signalé les deux versions de ces emails suspects et a modifié les liens malveillants pour protéger les utilisateurs, puis a envoyé 118 de ces emails modifiés aux utilisateurs, dont deux ont cliqué sur le lien en question.

Figure 1 : La tentative de phishing aux allures tout à fait officielles (cliquez sur l’image pour agrandir)

Ci-dessous, une transcription fidèle au texte original :

En application de la directive 2ème européenne pour les services de paiement (Dsp2), une authentification forte vous sera demandée tous les 90 jours pour accéder à vos comptes sur notre site.

Nous vous informons que votre sécurité est desactivé, veuillez l’activé à travers le lien dessous :

Ce services est obligatoire et vous est offert gratuitement par [MASQUÉ].

PASS-SECURITE

***Vous vous exposez à une interdiction temporaire de toutes vos opérations de débit en ignorant cet avis***

*Si vous êtes administrateur: Récupérez le code sur votre portail

Sogecash.net

Bien cordialement,

La plateforme MDR de Sophos a examiné le signalement provenant de l’appliance et a permis de découvrir que 69 adresses email du client en question avaient reçu au moins une version de l’email suspect, avec 234 alertes déclenchées au total. Les processus automatisés du service MDR ont évalué les alertes, remarqué de fortes similitudes et regroupé les 234 événements en deux principaux groupes pour pouvoir mener une analyse plus approfondie.

À ce stade, des experts humains sont intervenus. En examinant les informations communiquées par l’appliance tierce à la plateforme MDR, l’analyste de Sophos a relevé divers paramètres, notamment l’en-tête de l’objet, l’heure d’envoi, l’expéditeur supposé et l’URL vers laquelle les emails pointaient. L’analyste a également relevé l’adresse IP réelle de l’expéditeur et deux petits fichiers joints à l’email, text.html et text.txt.

Grâce à ces informations, notre analyste a pu récupérer des informations supplémentaires provenant de plusieurs sources différentes. Notre premier action a été de lancer une vérification VirusTotal de l’adresse IP vers laquelle l’email dirigeait les destinataires, une adresse que nous (et d’autres fournisseurs de sécurité d’ailleurs) avons considérée comme malveillante. Grâce à la technologie XDR de Sophos, l’analyste a pu examiner en profondeur les deux fichiers joints, vérifiant les logs réseau du client concernant le trafic lié à l’URL malveillante et parcourant le lac de données afin de voir si un processus associé à l’attaque avait été exécuté avec succès.

Finalement, les nouvelles étaient bonnes : en effet, notre investigation a confirmé qu’aucun processus malveillant n’était parvenu à échapper à la vigilance du pare-feu ou ne s’était attardé dans le but de perturber le réseau ultérieurement, même s’il a été confirmé que deux utilisateurs avaient cliqué sur le lien (préalablement neutralisé). Rapidement, une alerte a été envoyée au client, permettant ainsi d’effectuer un premier signalement, et de lancer une investigation plus approfondie, tout en lui conseillant de supprimer les emails malveillants toujours présents dans les boîtes de réception de ses utilisateurs.

En fin de compte, rien de grave ne s’est produit, grâce à la combinaison d’outils de détection et d’une analyse humaine dans le cadre d’une détection et d’une réponse gérées en continu. Non seulement cette combinaison de capacités de défense a empêché qu’un évènement grave ne se produise, mais elle nous a également permis, à nous et à ce client en particulier, de tirer des leçons de ce non-événement, afin de mieux protéger ce client et d’autres clients à l’avenir, grâce à une capacité à surveiller associée à une puissance d’action inégalée.

Billet inspiré de Detection Tools and Human Analysis Lead to a Security Non-Event, sur le Blog Sophos.