** 本記事は、Are threat actors turning to archives and disk images as macro usage dwindles? の翻訳です。最新の情報は英語記事をご覧ください。**

攻撃者は長い間、Office ドキュメント内の悪意のあるマクロを好んで攻撃に使用してきました。そのため、2022 年 2 月に Microsoft がインターネット由来のドキュメント中のマクロをデフォルトでブロックすると発表した時は、(7 月に一時的にロールバックされたものの) 歓迎されました。2022 年 2 月から、Microsoft 365 では XLM4 マクロもデフォルトで無効化されています。

しかし、攻撃者はセキュリティの進歩に対応して常に進化しています。今回も例外ではないようです。Microsoft による新しいポリシーの導入後、一般的な Office 形式ファイルの検出数が減少する一方で、アーカイブやディスクイメージを使用した攻撃が確認されています。使用されるファイルには、従来の形式 (ZIP や RAR) のほか、ARJ、ACE、LZH、VZD、XZ といった見慣れない形式も含まれています。

アーカイブ内の悪意のあるコンテンツを検査し、フラグを立てるのは大変です。あまり一般的でないフォーマットの場合、理解が進んでいないため、なおさら困難です。また、アーカイブを利用することで、攻撃者は Microsoft がインターネット経由で受信したファイルに挿入している「Mark of the Web (MOTW)」というタグを迂回できます。アーカイブファイル自体には毎回 MOTW タグが付けられますが、解凍されたアーカイブのコンテンツに必ずしも伝達されるとは限りません。

しかし、この傾向の変化には良い点もあります。アーカイブを使用する攻撃者は、より複雑な攻撃チェーンを採用することが多いため、悪意のある活動を検出・阻止する機会が増えます。これらのファイルは多くのユーザーにとって馴染みが薄いため、受信しても開封するのを躊躇する可能性があります (ただし、ユーザーがリスクをあまり認識していない可能性もあるため、逆もまた然りです)。

Sophos X-Ops の研究者は、あまり一般的でない形式のアーカイブに対しても保護範囲を拡大することに尽力しています。また、MOTW のサポートを開始したアーカイブソフトウェアのベンダーもあり、これらのソフトウェアは展開したコンテンツにもタグを伝達します。

Mark-of-the-web

MOTW は元々 Internet Explorer の機能であり、保存した Web ページを保存元の Web サイトと同じセキュリティゾーンで実行させるものでした (製品マニュアルやヘルプガイドなど、ローカルで閲覧することを前提とした HTML ドキュメントに手動で追加することも可能でした)。

MOTW は、セキュリティ上の制約が少ない「ローカルマシンゾーン」で動作させることで、ローカルの Web ページがファイルシステム全体にアクセスできないようにし、ユーザーを保護することを目的として設計されたものです。その代わりに、これらの Web ページは、ページが保存されたロケーションと同じゾーンでの実行を余儀なくされていました。

具体的には、保存された Web ページに以下のような HTML コメントが付加されます。

<!-- saved from url=(0028)https://www.news.sophos.com/ -->

Internet Explorer はこのコメントを参照した上でページを解析し、ユーザーのゾーン設定に基づいて、どのセキュリティポリシーをコンテンツに適用するかを決定します。

Microsoft は後に、ブラウザ経由でダウンロードしたファイルやメールの添付ファイルなど、インターネット由来のファイルにも MOTW の適用を拡大し、Windows 全体で MOTW の取り扱いを統合しました。HTML コメントの代わりに、Zone.Identifier という ADS (Alternate Data Stream: 代替データストリーム) がファイルに追加され、ストリームの ZoneId という要素に、ファイルがどのゾーン由来かを示す値が含まれています。

ZoneId は以下のいずれかの値を取ります。

- 0: ローカルマシン

- 1: イントラネット

- 2: 信頼できる Web サイト

- 3: インターネット

- 4: 信頼できない Web サイト

興味深いことに、Windows 10 では ADS に URL が保存されるという報告がユーザーから上がっています。また、MOTW の扱いはアプリケーション毎に異なるので、セキュリティ研究者が MOTW を迂回する方法を発見することもあります。さらに、アプリケーションによっては、ユーザーの操作 (たとえば、右クリックから「名前を付けて保存」を選択するか、ドラッグ & ドロップするか) 次第で MOTW タグが付与される場合とされない場合があることも注目に値します。

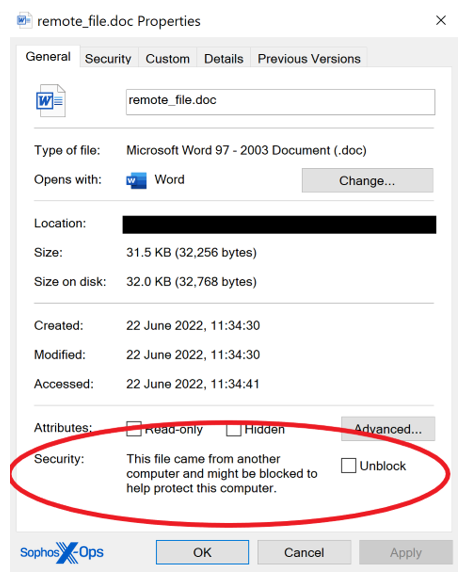

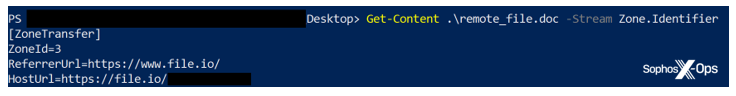

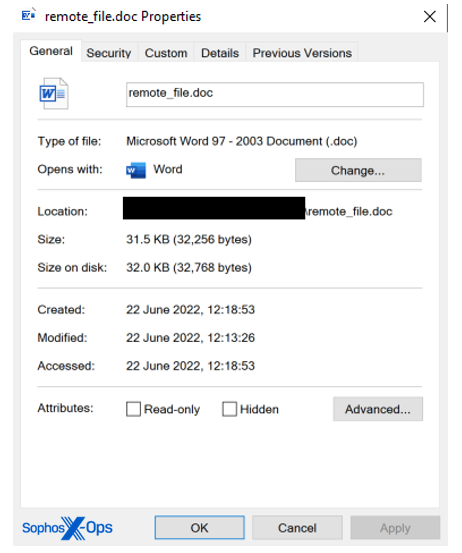

実際の例を見てみましょう。外部サイトからテストファイル (簡単なマクロを含む Word ドキュメント) をダウンロードし、プロパティと ADS を確認してみます。

ファイルのプロパティには、以下のような通知が表示されます。

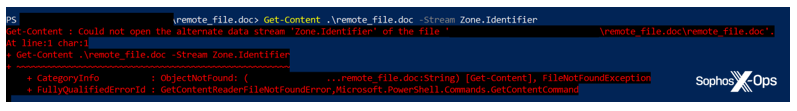

以下の PowerShell コマンドで、ADS を検査します。

Get-Content .\remote_file.doc -Stream Zone.Identifier

コマンドを実行すると、以下の内容が出力されます。

上のスクリーンショットでは、ZoneId の値 (3) からインターネットゾーン由来のファイルであることが確認でき、 ReferrerUrl と HostUrl の 2 つの値からファイルのダウンロード元が確認できます。これらの情報は、インシデント対応担当者にとって重要です。

バージョン 2203 の時点で、5 つの Office アプリケーション (Access、Excel、PowerPoint、Visio、Word) はデフォルトで、インターネット由来のファイルのマクロをブロックします。ユーザーがインターネット由来のファイルを開くと、以下のような通知が表示されます。

![]() 図 3: マクロがブロックされたことを知らせる通知 (出典: Microsoft)

図 3: マクロがブロックされたことを知らせる通知 (出典: Microsoft)

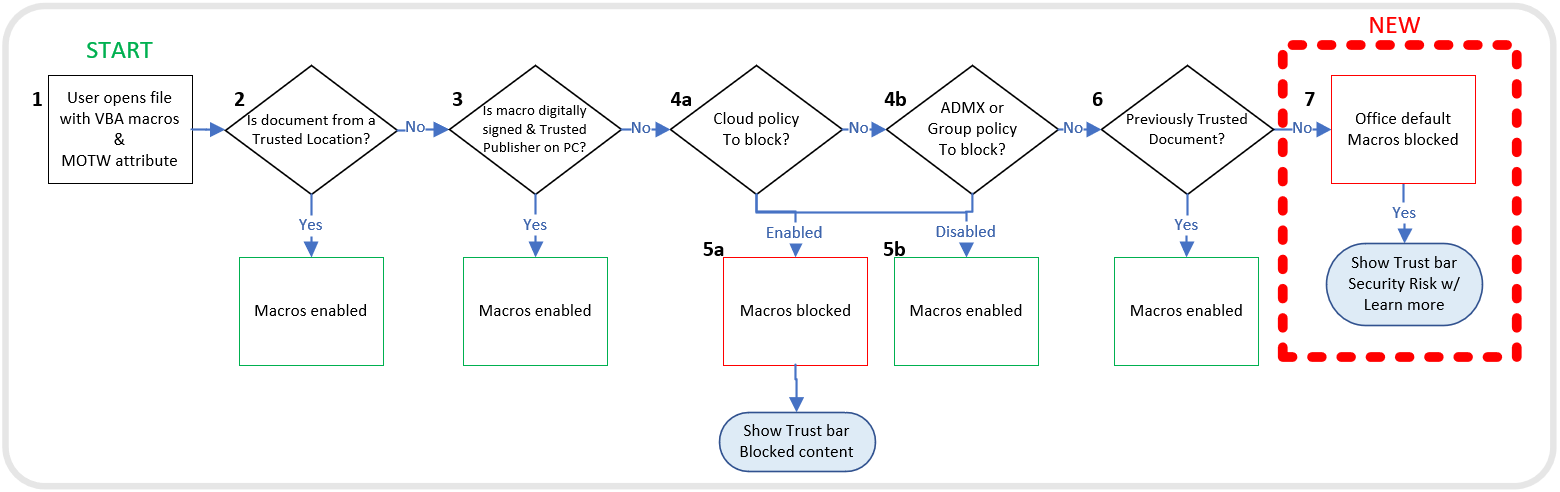

図 4: Microsoft 製品がマクロをブロックするまでの決定木 (出典: Microsoft)

図 4: Microsoft 製品がマクロをブロックするまでの決定木 (出典: Microsoft)

もちろん、組織が別のポリシーを設定することも可能ですが、デフォルトの動作をこのように変更したことで、Office マクロを最初の感染経路として使用していた攻撃者の多くに打撃を与えることになります。

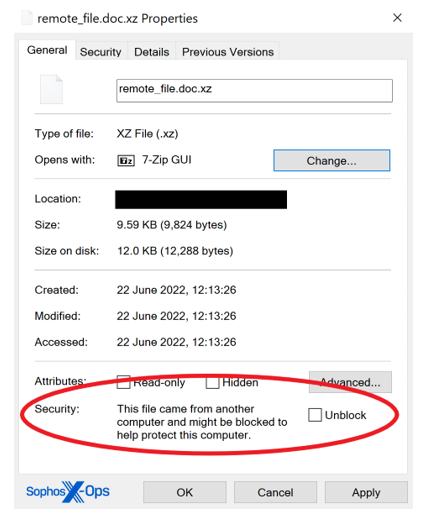

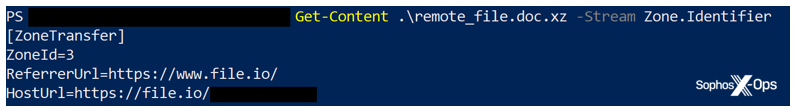

最近アーカイブを悪用した攻撃が増加している理由の一つとして挙げられるかもしれません。アーカイブを悪用した攻撃の何が問題なのでしょうか。たとえば、7-Zip で作成された XZ アーカイブをインターネットからダウンロードしたとします。このアーカイブのプロパティと ADS には、MOTW が付加されています。

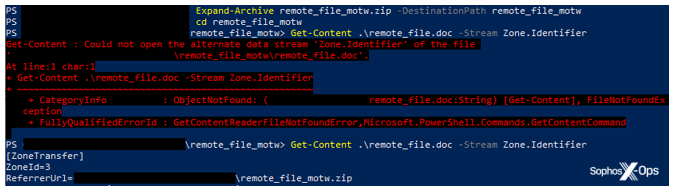

ここまでは何の問題もありません。しかし、アーカイブを展開し、中のドキュメントを調べると、MOTW が伝達されていないことがわかります。

図 7: MOTW が伝達されていない、抽出されたドキュメント

図 7: MOTW が伝達されていない、抽出されたドキュメント

攻撃者が中のファイルを取り出すように被害者を誘導し (おそらくは、悪意のあるスパムメールに「セキュリティ上の理由から、パスワードで保護されたアーカイブ内にファイルを配置した」などと記載して)、被害者がそのドキュメントを開いてマクロを有効にすると (組織のポリシーで有効化されていた場合)、悪意のあるマクロはそのまま実行されることになります。

WinRAR、WinZip、Windows 内蔵の「すべて展開」機能など、一般的なアーカイバー製品はすべて MOTW の伝達をサポートしていますが、製品によっては特定のファイル拡張子や ZoneId (通常は 3 や 4) のみを対象としており、攻撃者が MOTW の伝達を迂回できる場合もあります。7-Zip はバージョン 22.00 で初めて MOTW の伝達をサポートしました。ただし、デフォルトでは無効になっています。有効にするには、[ツール] > [オプション] > [7-Zip] から、「Zone.Id ストリームの伝達」項目のプルダウンメニューで [はい] または [Office ファイルの場合] を選択する必要があります。

しかし、アーカイバーや展開方法によっては、MOTW が伝達されない場合もあります。たとえば、以下のスクリーンショットは、同一のテストファイル (WinZip でアーカイブ化した ZIP ファイル) をダウンロードした時の例です。PowerShell の Expand-Archive コマンドレットで中身を展開した場合は、Word ドキュメントに MOTW が伝達されません。しかし、Windows のエクスプローラーで展開し、抽出したドキュメントの ADS をターミナルで確認すると、MOTW タグが伝達されています。

図 9: 同一のドキュメントを PowerShell で展開した場合と、エクスプローラーで展開した場合の ADS の比較

図 9: 同一のドキュメントを PowerShell で展開した場合と、エクスプローラーで展開した場合の ADS の比較

もちろん、多くのユーザーは PowerShell コマンドレットを使用してアーカイブを展開してはいないでしょう。ほとんどのユーザーはエクスプローラーや、より一般的なアーカイバーを使ってファイルを展開するはずです。そのため、この場合に限っては、標的を誘導するのは困難です。

開発者である萬谷暢崇氏が、GitHub のリポジトリでアーカイバーの一覧と MOTW 伝達対応の有無を一覧化しています (最終更新: 2022 年 8 月 27 日)。

アーカイブ形式

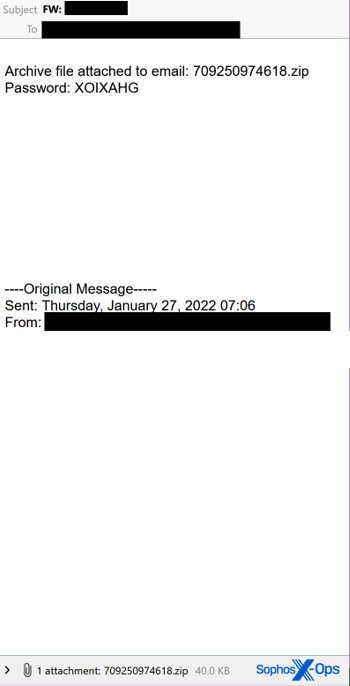

悪意のあるスパムメールを利用する攻撃では、攻撃者がパスワードで保護されたアーカイブを添付し、以下のスクリーンショットのようにメールの本文中にパスワードを記載していることがしばしばあります。

図 10: 悪質なスパム攻撃の一部として使用される ZIP アーカイブの例

図 10: 悪質なスパム攻撃の一部として使用される ZIP アーカイブの例

攻撃者が、メールスキャナーやサンドボックスがアーカイブを展開するのを防ぐために、パスワードを後からメールで送ったり、パスワードを遠回しに伝えたり (「MMYYYY のフォーマットで現在の年と月を入力してください」など) する場合もあります。アーカイブ自体には、Office ドキュメント、PDF を装った EXE ファイル、ISO ファイルなど、悪意のあるペイロードが含まれています。

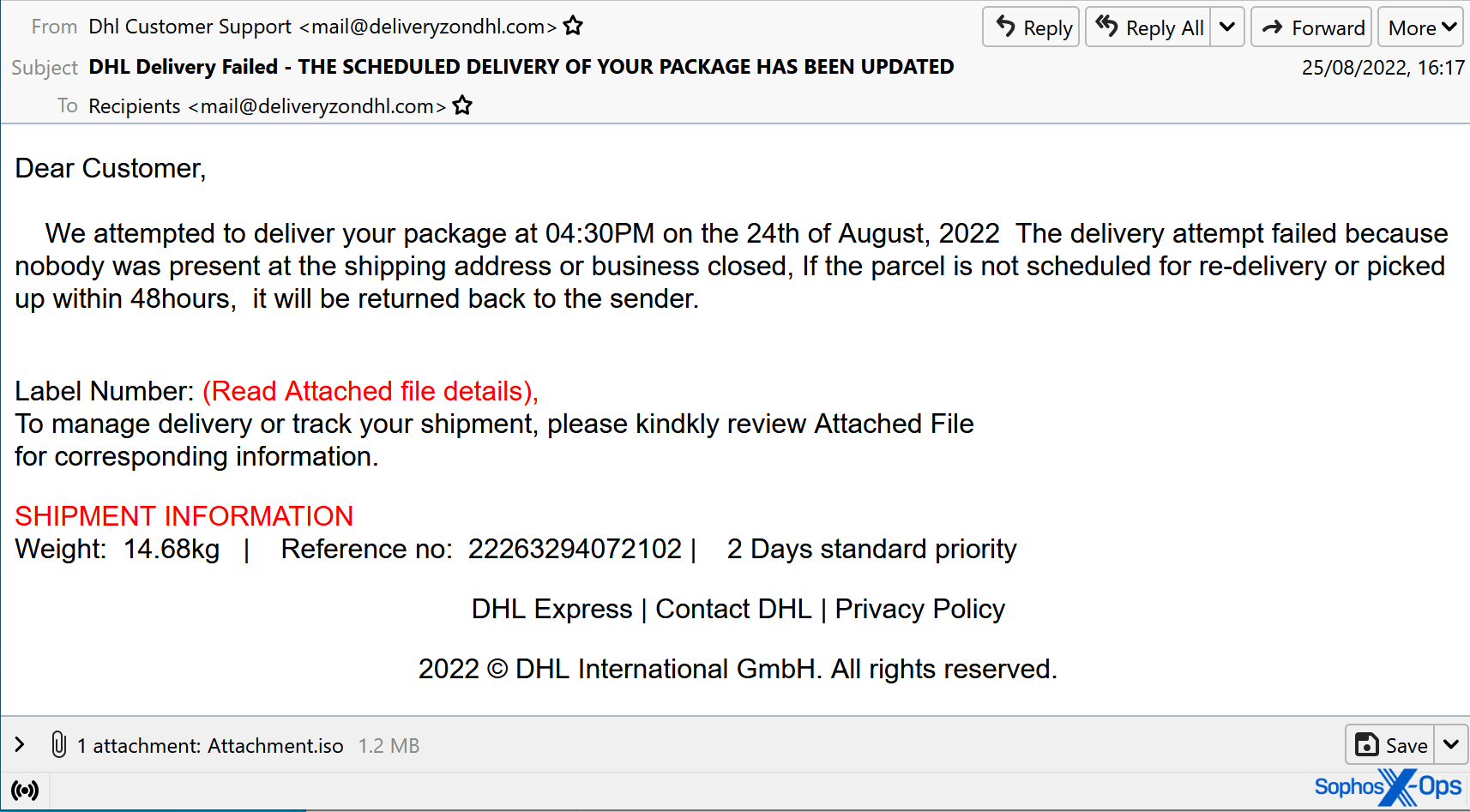

また、以下の例のように、ISO ファイルや他のディスクイメージのファイルがメールに添付されている場合もあります。

図 11: 悪意のあるスパムメールに添付された ISO ファイル

図 11: 悪意のあるスパムメールに添付された ISO ファイル

攻撃者が使用するのが ZIP や RAR などの一般的なアーカイブ形式、ISO や VHD などのディスクイメージ形式、ACE などの見慣れないアーカイブ形式のいずれであっても、その意図は同じで、ゲートウェイスキャナやセキュリティシステムを通過させた悪意のあるコードを密かに実行することです。

一方で、このアプローチは目新しいものではありません。たとえば、ACE ファイルは少なくとも 2015 年から、ARJ ファイルは少なくとも 2014 年から攻撃に使用されているのが確認されています。最近の攻撃者は、元より ZIP ファイルや ISO ファイルを使用しているため、ACE 形式や ARJ 形式のファイルを使用した攻撃が発生したとしても不思議ではありません。以下の表では、アーカイブとディスクイメージのファイル形式の概要と、これらのファイルが使用された攻撃の事例を紹介します。

| フォーマット | リリース年 | MIME タイプ | 展開可能なツール | 主な過去の攻撃 |

| 7Z | 2000 | application/x-7z-compressed | 7-Zip, WinZip, WinRAR, その他のサードパーティツール | Scarab ランサムウェア (2017); Locky ランサムウェア (2017); GlobeImposter ランサムウェア (2018) |

| ACE | 1998 | application/x-ace-compressed | WinAce, その他多くのサードパーティツール | GuLoader Trojan (2020); |

| ARJ | 1991 | application/x-arj | 7-Zip、WinZip | Spyware (2018); Lokibot (2020); keylogger/infostealer (2022); AgentTesla (2022) |

| CAB | 1992 | application/vnd.ms-cab-compressed | 7-Zip, WinZip, WinRAR, その他のサードパーティツール, Windows Explorer | Loki (2020) |

| GZ | 1992 | application/gzip | 7-Zip, WinZip, WinRAR, GNU tar, その他のサードパーティツール | AgentTesla (2022); GuLoader (2022) |

| ISO (および UDF, IMG) | 1988 | application/x-iso9660-image | 7-Zip, WinZip, WinRAR, その他のサードパーティツール。マウント可能 | NanoCore, Remcos, LokiBot (2019); Nobelium (2021); Bumblebee (2022); Vidar (2022)。さまざまなディスクイメージファイル (2019-2020) |

| LZH | 1988 | application/x-lzh | 7-Zip, WinZip, WinRAR, その他のサードパーティツール | Lokibot (2020); FormBook (2021); ASyncRAT (2022) |

| RAR | 1993 | application/x-rar-compressed | 7-Zip, WinZip, WinRAR, その他のサードパーティツール | BazarBackdoor (2021); NanoCore (2021) |

| TAR | 1979 | application/x-tar | 7-Zip, WinZip, WinRAR, その他のサードパーティツール | 未知の RAT (2022) |

| VHD | 2003 | application/x-vhd | 7-Zip, WinZip, WinRAR, その他のサードパーティツール。マウント可能 | Bumblebee (2022) |

| XZ | 2009 | application/x-xz | 7-Zip, WinRAR, GNU tar | Pony スパイウェアの可能性 (2017); ISR Stealer (2018); FormBook (2022) |

| ZIP | 1989 | application/zip | 7-Zip, WinZip, WinRAR, その他多くのサードパーティツール | NanoCore (2019); Emotet (2021); Qakbot (2022); Lockbit (2022) |

図 12: アーカイブおよび画像のフォーマットの詳細と、これらのファイルが使用される攻撃の一覧表

もちろん、上記の表はすべてを網羅しているわけではありません。WinZip、7-Zip、WinRAR などの一般的なアーカイバーでサポートされている形式に限りますが、攻撃者は、多数の形式から好きな形式を選択して攻撃に利用できます。また、ISO に代わる形式も多様です。研究者の報告によると、たとえば最近の Bumblebee 攻撃では、VHD (仮想ハードディスク) ファイルが使用されていたそうです。

ソフォスの MDR (Managed Detection and Response) チームは、2022 年 8 月に Bumblebee Loader の動作検知に関わる複数の事例に対応しました。これらの例では、初期アクセスが [標的名].vhd と名付けられた VHD ファイル経由で行われました。さらに調査を進めたところ、全体の感染チェーンはかなり複雑であることがわかりました。フィッシングメール > ファイルダウンロード用の WeTransfer URL > .vhd ファイル > LNK ショートカットファイル > PowerShell ファイル > 悪意のある DLL という経路で感染が進行します。

変化する脅威環境

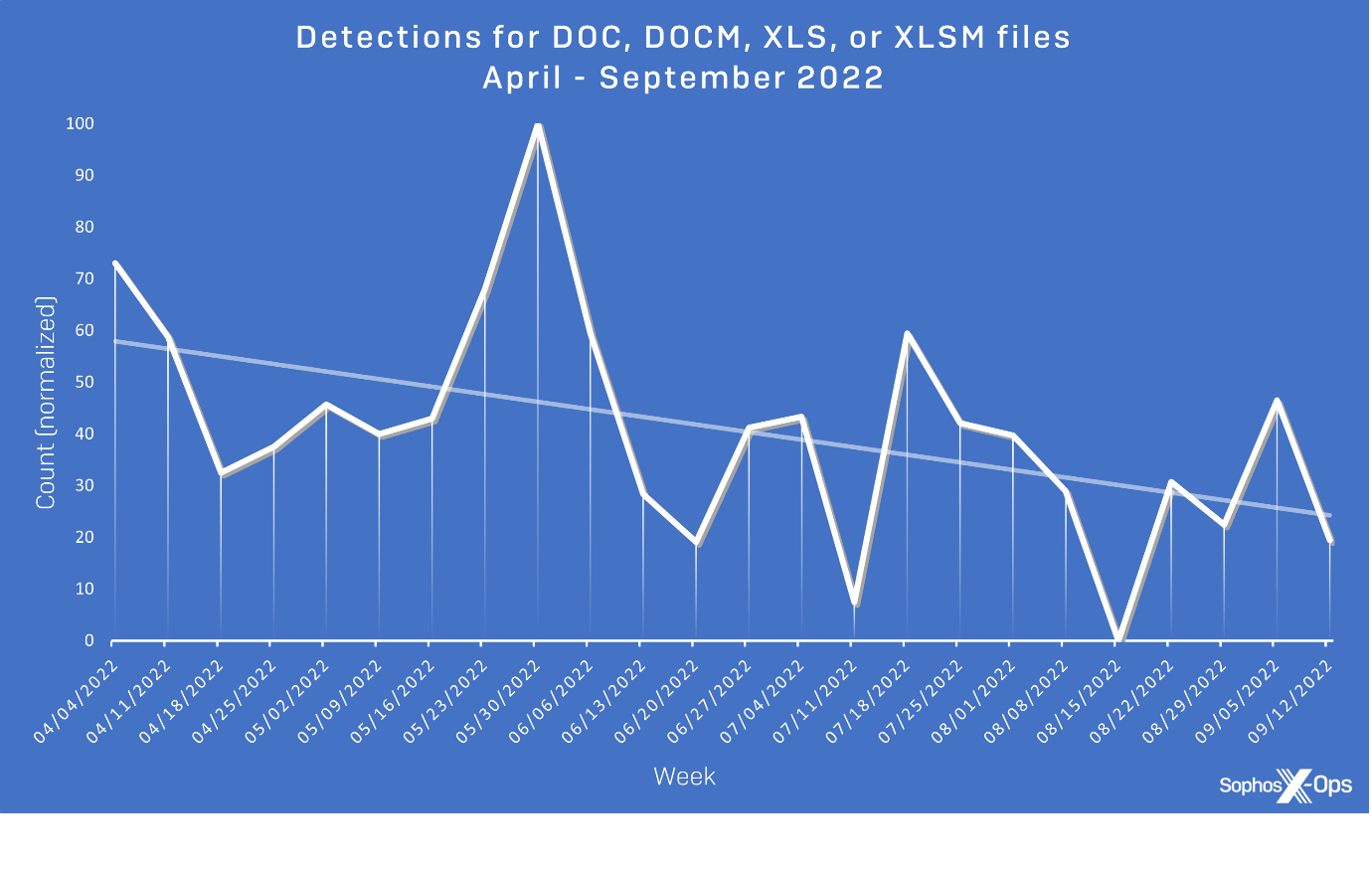

ここ数か月のテレメトリを調査したところ、興味深い傾向が見られました。

まず、悪意のあるマクロを含む可能性がある、一般的な形式の Office ドキュメントの検出数が減少傾向にあるようです (8 月の Twitter スレッドでは、Microsoft が Office 365 でマクロをデフォルトで無効にした後、Excel 4.0 マクロも減少していることを指摘しました)。

図 13: 2022 年 4 月から 9 月までの DOC、DOCM、XLS、XLSM ファイルの検出数

図 13: 2022 年 4 月から 9 月までの DOC、DOCM、XLS、XLSM ファイルの検出数

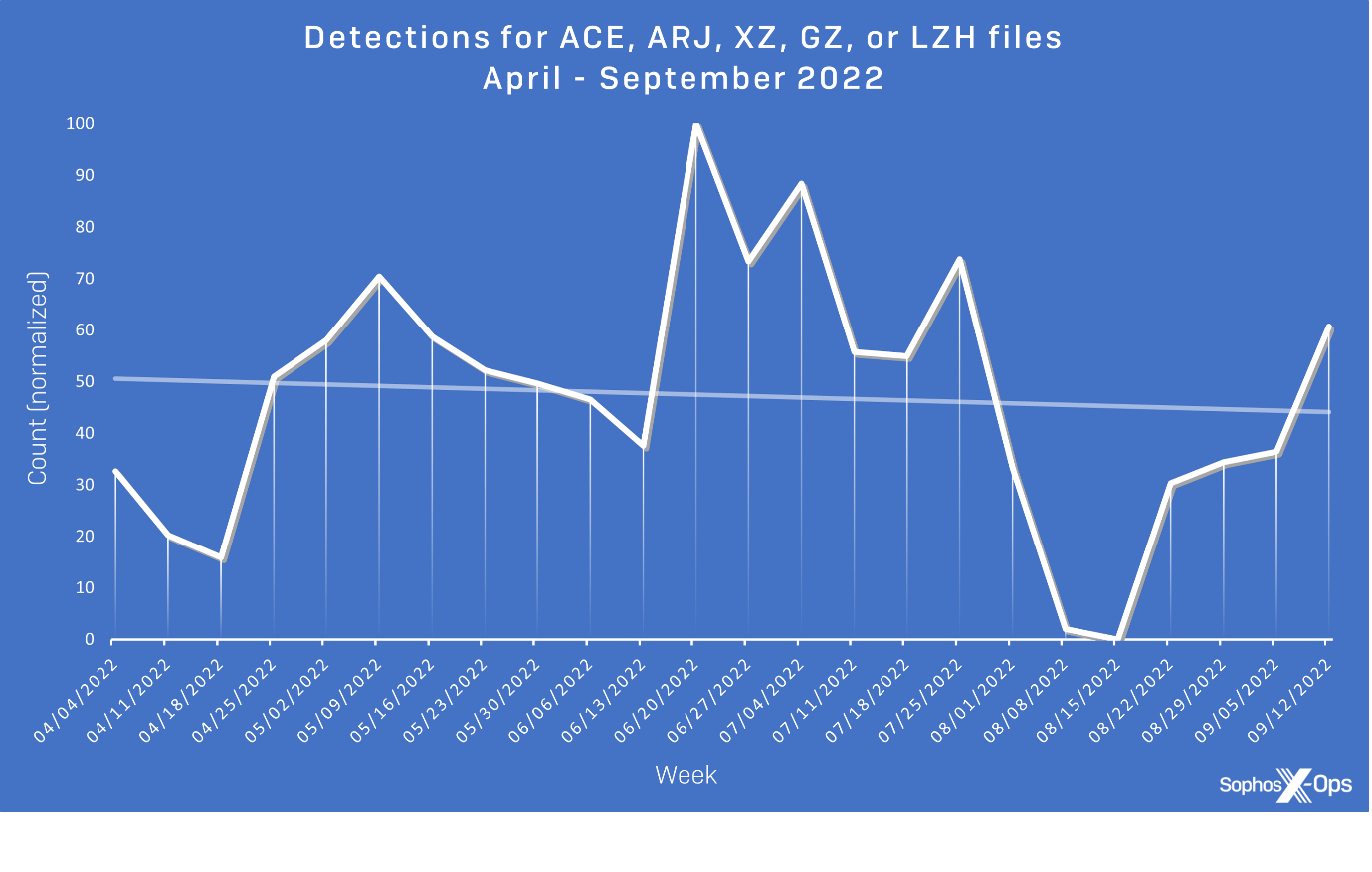

では、攻撃者はこれらのファイルの代わりとしてアーカイブ形式のファイルを使用しているのでしょうか。答えはそう単純ではありません。6 月中旬までは、一般的でないアーカイブ形式 (ACE、ARJ、XZ、GZ、LZH) がかなり急激に増加していることが確認されましたが、ここ数か月はその傾向が不明瞭なようです (ただし、検出数は一時減少したものの、ここ数週間は再び増加傾向にあり、これは従来の夏休みシーズンと重なります)。

図 14: 2022 年 4 月から 9 月までの ACE、ARJ、XZ、GZ、LZH ファイルの検出数

図 14: 2022 年 4 月から 9 月までの ACE、ARJ、XZ、GZ、LZH ファイルの検出数

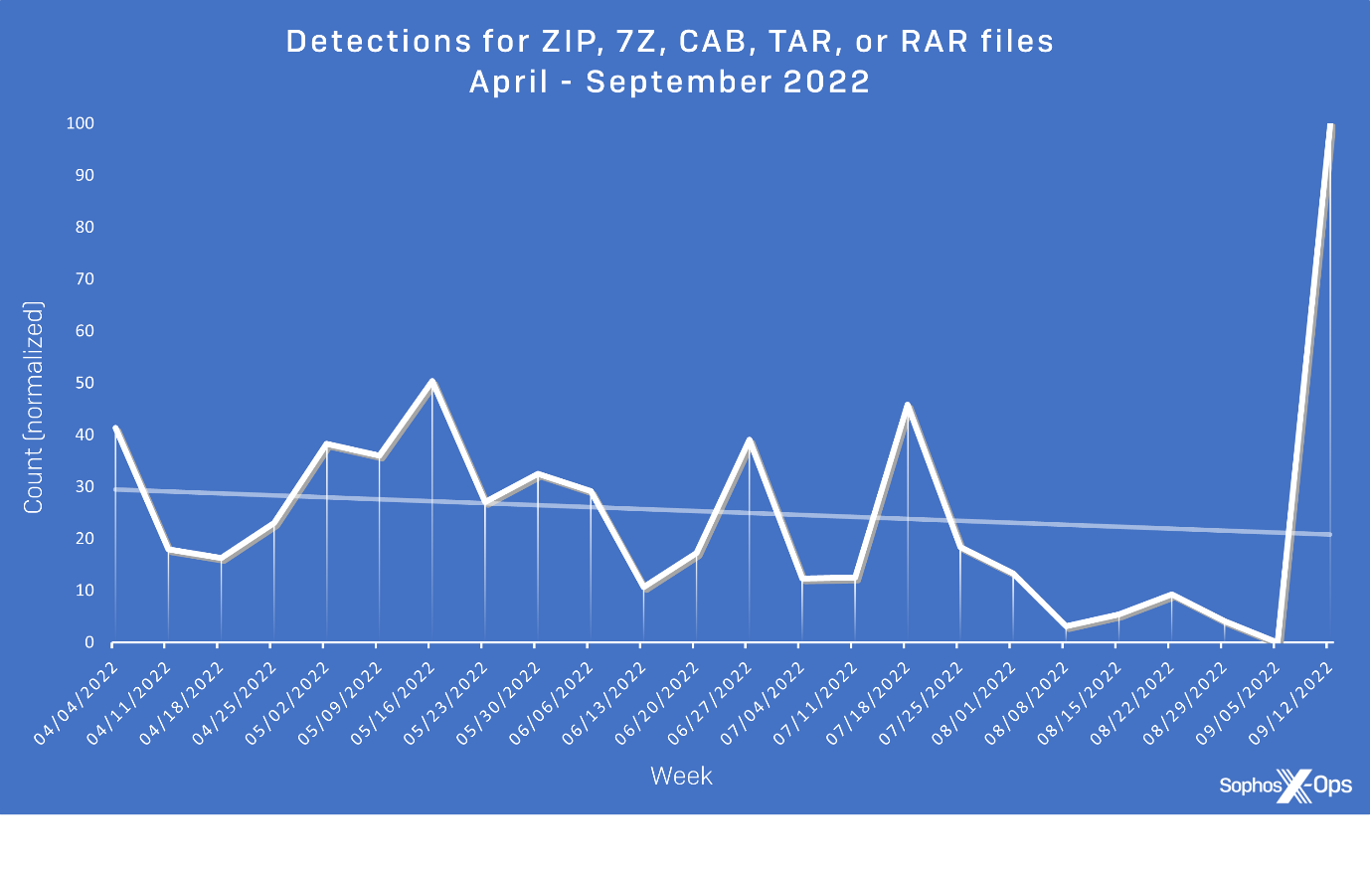

より一般的なフォーマット (ZIP、7Z、CAB、TAR、RAR) については、9 月上旬に大きな増加が確認されたものの、ここ数か月はあまり動きが見られませんでした。

図 15: 2022 年 4 月から 9 月までの ZIP、7Z、CAB、TAR、RAR ファイルの検出数

図 15: 2022 年 4 月から 9 月までの ZIP、7Z、CAB、TAR、RAR ファイルの検出数

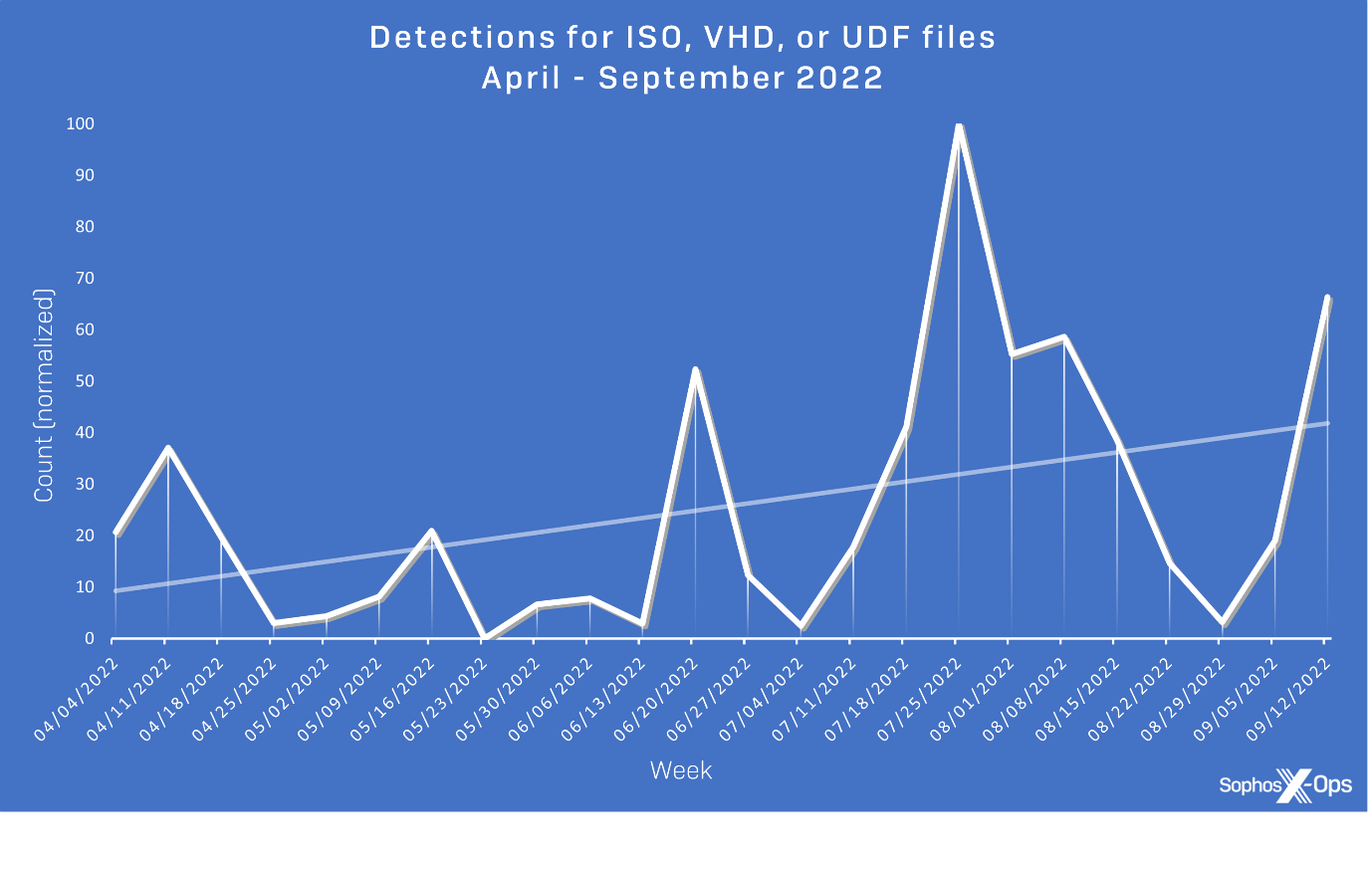

しかし、ディスクイメージ形式 (ISO、VHD、UDF) は 7 月をピークとして増加傾向にあります。これらの形式は、MOTW を回避するのに使用できるため、攻撃者が好んで使用する可能性があります。

図 16: 2022 年 4 月から 9 月までの ISO、VHD、UDF ファイルの検出数

また、他のセキュリティ企業も、マクロを使う攻撃が減少し、ISO や RAR など、他のファイル形式を使う攻撃が増加していることを指摘しています。

現時点では、攻撃者がスタンドアロンの Office ファイルの使用を完全に取りやめ、他の形式に切り替えていることを示す証拠は発見されていません。組織によっては、業務上の必要性からマクロを有効にしている場合もあり、攻撃者はより巧妙な口実を用いて、ファイルから MOTW タグを削除するように標的を誘導するかもしれません。また、Microsoft によるポリシーの変更はまだ進行中であり、脅威環境に恒久的かつ重大な変化が確認されるまでには、しばらく時間がかかるかもしれません。

しかし、今回の変化が長期的な変化の始まりだとすると、Bumblebee 攻撃を調査した際に MDR チームが指摘したように、攻撃者がアーカイブやディスクイメージを使用する際には、比較的複雑な感染経路を採用することが多いということは、防御する側や対応担当者にとって 1 つのプラス材料となります。

もちろん、従来のマクロを使った攻撃も、複雑な感染チェーンを伴う場合があります。いずれにせよ、感染経路が複雑であればあるほど、対応担当者に進行中の攻撃を検知し、阻止する機会が多く与えられることになります。

検出とガイダンス

アーカイブ形式が最終的に大多数の攻撃者に採用されると結論づけるのは早計かもしれません。しかし、今回確認された傾向は、間違いなく注目に値します。

悪意のあるアーカイブやディスクイメージを使用した攻撃から、防御者および対応者は 3 つの重要な教訓を得られます。

1.攻撃者が、より複雑な感染チェーンを採用する可能性があることを知っておく。複雑な感染経路は解析や調査を複雑にする可能性がありますが、同時に、感染を未然に防ぐ機会が増えることを意味します。

2.スキャナーや自動化されたセキュリティツールの設定と開発を進める。特に、電子メールで送られてきたり、インターネット経由でダウンロードしたアーカイブやコンテナの中身を検査できることが重要です。メールのフィルタリングと受信トラフィックに関しては、防御者は、特定のファイル形式を許可する業務上の必要性がない限り、上述のファイル形式のほとんどまたはすべてをデフォルトでブロックすることを検討しましょう。

3.啓発と教育を進める。電子メールの添付ファイルやリンクに関するユーザーの意識向上プログラムは重要ですが、脅威環境の変化を反映させる必要があります。多くのユーザーは、Office ドキュメントに含まれるマクロがもたらすリスクについては認識していますが、アーカイブやコンテナ形式のファイルはあまり警戒していないかもしれません。防御側も対応担当者も、こうしたファイル形式や攻撃方法を研究することが重要です。

ソフォスは、テレメトリと脅威インテリジェンスの発表を継続的に監視し、攻撃者がさまざまなマルウェア配信手法へと移行する兆候を探っています。Sophos X-Ops チームは、新旧のマルウェアからお客様を保護できるように、攻撃者が使用するファイルの形式を継続的に調査しています。

謝辞

Sophos X-Ops は、本記事への貢献に対して、SophosLabs の Richard Cohen と、ソフォスの Managed Detection and Response (MDR) チームの Colin Cowie に謝意を表します。