Introducción

El desafío de defender una organización contra las ciberamenazas puede ser considerable. Los adversarios adaptan y evolucionan continuamente sus conjuntos de herramientas y actividad para aprovechar nuevas oportunidades, evadir la detección y estar un paso por delante de los equipos de seguridad. Puede ser difícil para una organización mantenerse al día con los últimos enfoques utilizados por los adversarios, particularmente cuando se trata de ataques activos dirigidos que son orquestados por operadores humanos.

El Active Adversary Playbook 2021 detalla el comportamiento y el impacto de los atacantes, así como las tácticas, técnicas y procedimientos (TTP) vistos en la naturaleza por los cazadores de amenazas de primera línea y los respondedores de incidentes de Sophos.

Nuestro objetivo es ayudar a los equipos de seguridad a comprender qué hacen los adversarios durante los ataques y cómo detectar y defenderse de dicha actividad en su red.

Los hallazgos se basan en datos de telemetría de Sophos, así como en informes de incidentes y observaciones de los equipos de Sophos Managed Threat Response (MTR) y Sophos Rapid Response en 2020 y principios de 2021. Los datos se clasifican según el marco MITRE ATT & CK.

Tácticas y técnicas del adversario

El punto de partida: cómo aprovechar al máximo las señales de los productos de seguridad

Las detecciones de productos de seguridad son una fuente invaluable de posibles señales de advertencia. El hecho de que algo esté bloqueado no significa que una amenaza se haya neutralizado por completo. Por ejemplo, la detección del ladrón de credenciales Mimikatz en un controlador de dominio puede estar bloqueada, pero el hecho de que exista significa que un actor de amenazas ya ha comprometido el servidor y puede probar otras técnicas que no se detectan. Siempre vale la pena investigar las alertas sospechosas, incluso las alertas de amenazas bloqueadas.

Aprovechar al máximo la telemetría de los productos de seguridad se reduce a comprender el entorno operativo de su organización. Como discutimos más adelante en esta publicación, los adversarios están recurriendo a herramientas que los administradores de TI y los profesionales de seguridad utilizan comúnmente, lo que dificulta la identificación de acciones sospechosas.

Este es particularmente el caso cuando los adversarios usan herramientas legítimas como Advanced Port Scanner, ADRecon y otras. Muchas de estas herramientas son detectadas por los productos de seguridad como “aplicaciones potencialmente no deseadas” (o PUA) y son necesarias para el uso diario de los equipos de TI.

Los defensores deben hacer dos preguntas importantes: (1) ¿Todos mis usuarios deben poder utilizar estas utilidades? (2) ¿Es necesario que estas utilidades se puedan ejecutar en todos los dispositivos?

Las respuestas a estas preguntas le permitirán establecer políticas de excepción adecuadas para el uso de dichas herramientas. También facilita la detección de usos sospechosos: ¿la persona o el dispositivo que intenta ejecutar esta herramienta está autorizada para hacerlo? Si la respuesta es no, investigue de inmediato.

Táctica

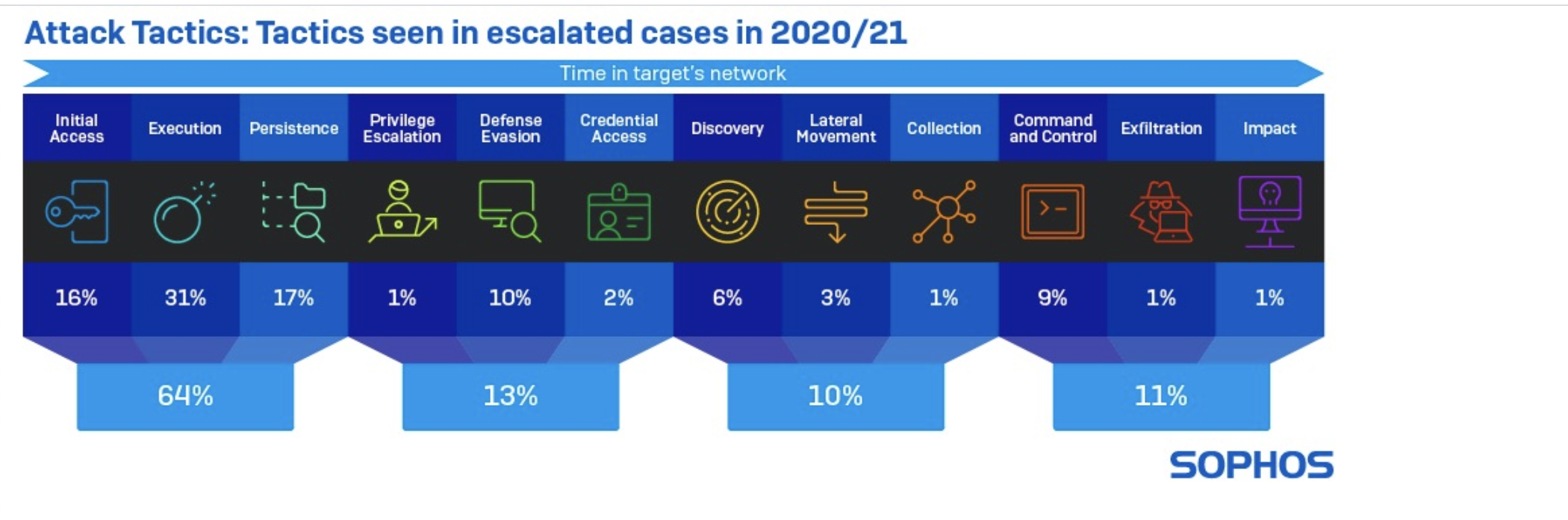

Las tácticas de etapa inicial son las detecciones de mayor valor para los defensores porque si están bloqueadas pueden neutralizar y contener un ataque antes de que tenga la oportunidad de desarrollarse por completo y causar daño o interrupción.

Por lo tanto, no es sorprendente que las tácticas de los atacantes con más probabilidades de desencadenar una investigación estén fuertemente inclinadas hacia la actividad que ocurre al principio de la cadena de ataque. Por ejemplo, de todas las tácticas escaladas por Sophos MTR para la investigación, el 31% fueron detecciones sospechosas de “ejecución”, el 17% fueron detecciones de “persistencia” y el 16% fueron detecciones de “acceso inicial”.

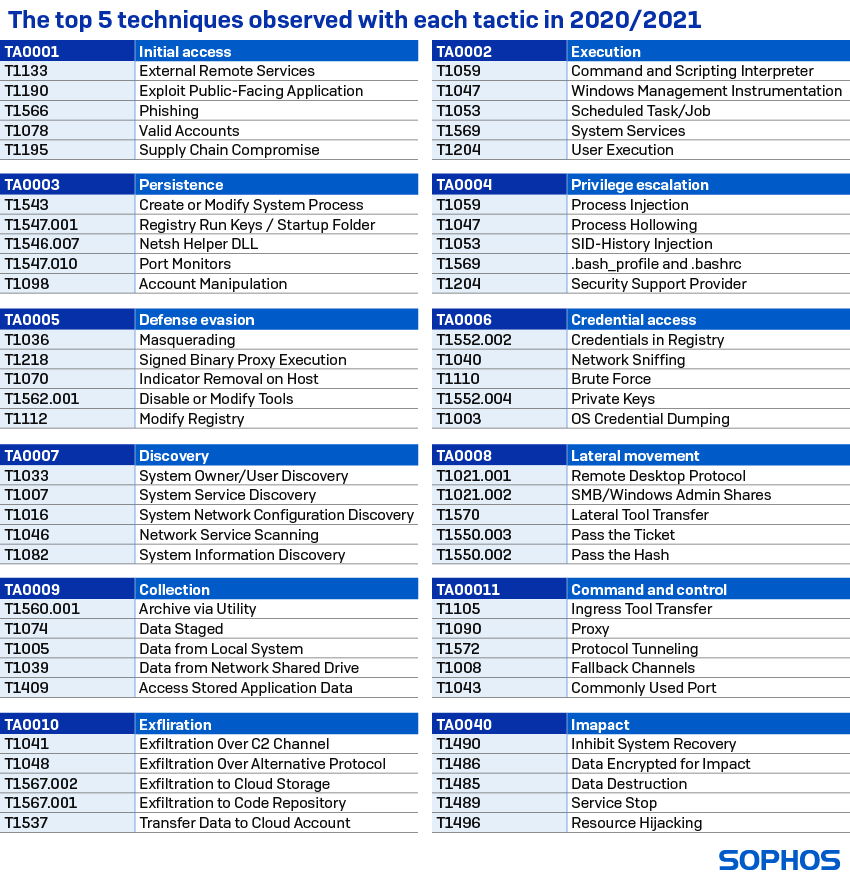

Las tácticas generalmente se identifican a través de las técnicas utilizadas para lograrlas. La siguiente tabla enumera las principales técnicas adversas asociadas con cada táctica de ataque durante 2020/2021.

Técnicas

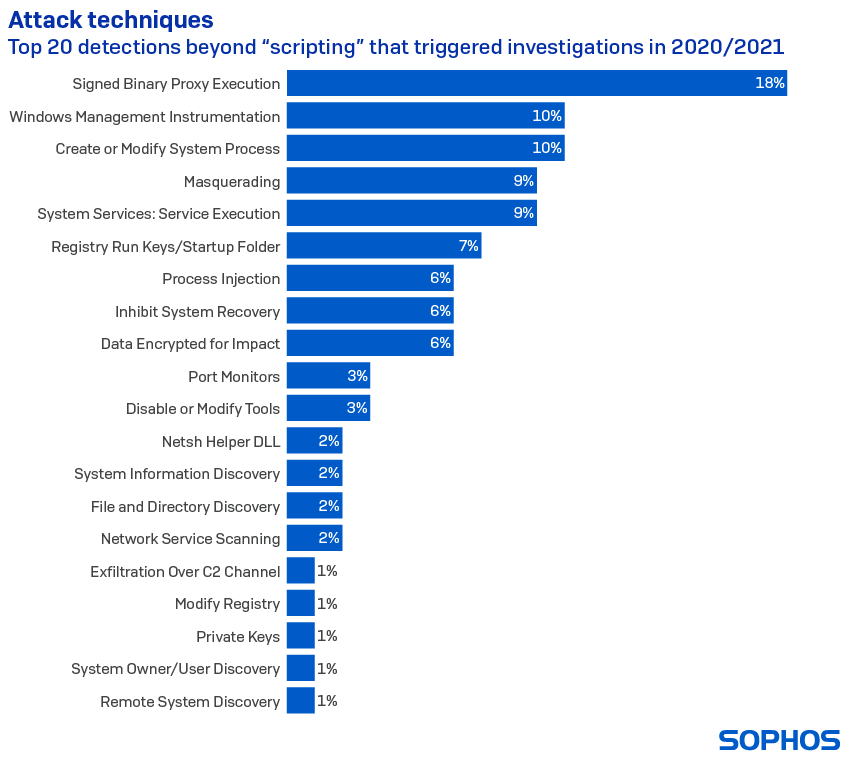

La siguiente tabla enumera las técnicas con más probabilidades de desencadenar una investigación más profunda y señalar una amenaza activa.

El líder general, “Command and Scripting Interpreter”, que incluye cosas como PowerShell, Cmd, etc., fue excluido de la lista porque su dominio eclipsa y oscurece otras técnicas importantes. La secuencia de comandos es la técnica más utilizada en todas las categorías de MITRE, y la mayoría de las técnicas de MITRE se pueden lograr mediante secuencia de comandos.

Después de la creación de scripts, la lista se basa en técnicas que implican la ejecución de contenido malicioso mediante proxy con binarios firmados (“detecciones de proxy binario firmadas”). Una de cada seis (18%) de todas las detecciones que provocaron investigaciones involucraron esta técnica. Las detecciones de Instrumental de administración de Windows ocuparon el segundo lugar, representando el 10% de las investigaciones.

Comportamiento e impacto del adversario

Los datos y observaciones de esta sección se basan en 81 incidentes dirigidos a organizaciones de todos los tamaños (la organización más grande involucrada tenía 13.500 empleados) en una amplia gama de sectores industriales, ubicados en lugares tan lejanos como EE. UU., Canadá, el Reino Unido, Australia, Suiza, Alemania, Bélgica, Hong Kong y Austria.

El sector más afectado fue la manufactura (el objetivo del 16% de los ataques) seguido de la atención médica, el comercio minorista y la TI (cada uno es un objetivo para el 9% de los incidentes) y luego los servicios financieros y los servicios comerciales (5% cada uno). Organizaciones sin fines de lucro fueron el objetivo del 4% de los ataques.

Anatomía de un ataque activo

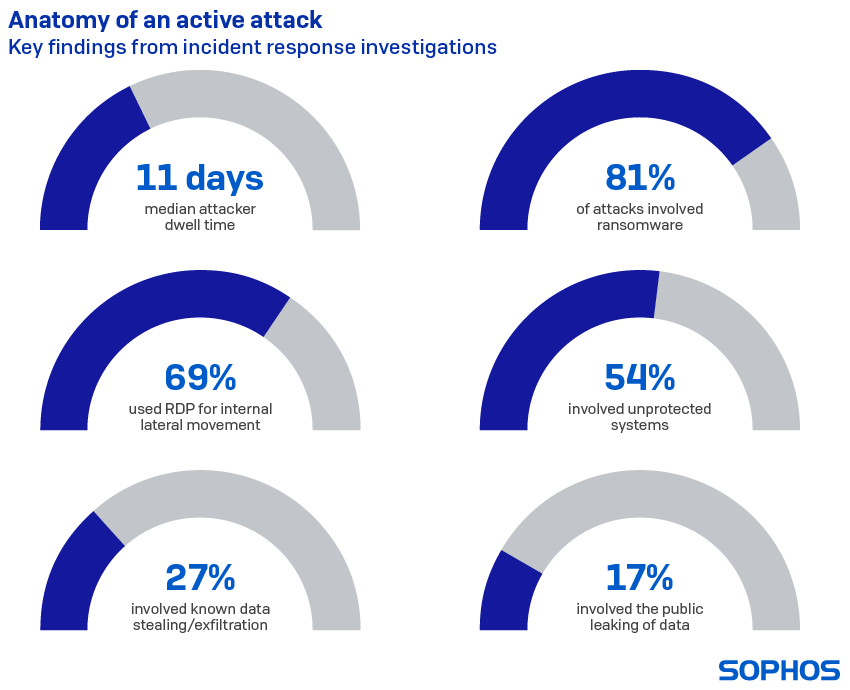

El tiempo medio que los atacantes pudieron permanecer en la red objetivo antes de la detección (tiempo de permanencia) fue de 11 días. El tiempo de permanencia del intruso más prolongado observado por los respondedores rápidos fue de 439 días (más de 15 meses).

Para poner esto en contexto, 11 días potencialmente brindan a los atacantes aproximadamente 264 horas para actividades maliciosas, como movimiento lateral, reconocimiento, descarga de credenciales, exfiltración de datos y más. Teniendo en cuenta que algunas de estas actividades pueden tardar solo unos minutos o unas pocas horas en implementarse, 11 días brindan a los atacantes mucho tiempo para hacer daño.

La liberación de ransomware suele ser el punto en el que un ataque se vuelve visible para el equipo de seguridad de TI. Por lo tanto, no es sorprendente que el 81% de los incidentes a los que Sophos respondió involucraran ransomware. Los ataques de ransomware tienden a tener un tiempo de permanencia más corto que los ataques “sigilosos”, porque se tratan de destrucción.

Otros tipos de ataques incluyeron solo exfiltración, criptomineros, troyanos bancarios, limpiadores, cuentagotas, herramientas de prueba / ataque de penetración y más.

Vector de ataque observado más temprano

Los servicios de acceso remoto como el Protocolo de escritorio remoto (RDP) estuvieron involucrados al comienzo de casi uno de cada tres (30%) ataques. El phishing fue el punto de partida de aproximadamente uno de cada ocho (12%) ataques, seguido de la explotación de sistemas vulnerables en aproximadamente uno de cada 10.

Cobalt Strike fue la primera parte identificada del ataque en alrededor del 5% de los casos, pero su prevalencia en muchas etapas diferentes de un ataque activo sugiere que la presencia de Cobalt Strike es uno de los indicadores más valiosos de actividad maliciosa activa.

Por qué es importante lo “desconocido”

Los investigadores de amenazas no siempre pueden rastrear cada paso que dan los intrusos en un ataque. A veces, los atacantes han eliminado intencionalmente la evidencia de su actividad y, a veces, el equipo de seguridad de TI ya ha borrado o vuelto a crear imágenes de las máquinas comprometidas cuando llegan los respondedores. El resultado puede ser la pérdida de información forense importante que podría revelar brechas de seguridad en el entorno de TI del objetivo y proporcionar información valiosa sobre el comportamiento de los atacantes.

Una nota rápida sobre RDP

RDP played a part in 90% of attacks. However, the way in which attackers used RDP is worth noting. In incidents that involved RDP, it was used for external access only in just 4% of cases. Around a quarter (28%) of attacks showed attackers using RDP for both external access and internal movement, while in 41% of cases, RDP was used only for internal lateral movement within the network.

Cuentagotas de ataque superior

Un cuentagotas es un tipo de malware de entrega, o troyano, diseñado para cargar o instalar otro malware en un sistema de destino. La carga útil se lleva dentro del cuentagotas o el cuentagotas la descarga cuando se activa. Los droppers son habilitadores para un ataque en desarrollo, proporcionando una plataforma para módulos maliciosos adicionales como puertas traseras y ransomware.

Los scripts maliciosos fueron, con mucho, el cuentagotas más frecuente visto por los respondedores de incidentes y estuvieron involucrados en un tercio de todos los ataques. Les siguió una amplia categoría de herramientas utilizadas tanto por atacantes como por probadores de penetración (herramientas de “sombrero gris”, como las que se ven en la tabla de artefactos a continuación, que representan el 9% de los ataques). Trickbot (visto en el 3,7% de los incidentes) y QBot (visto en el 1,2% de los casos) son dos tipos de “malware secundario” ampliamente utilizados que se ven a menudo en los ataques de ransomware. Valak, un lanzador de malware que ahora se cree que está evolucionando hacia un malware modular de múltiples etapas más avanzado y Cobalt Strike se vieron cada uno en el 1.2% de los casos. El gotero utilizado fue desconocido en el 47% de las investigaciones.

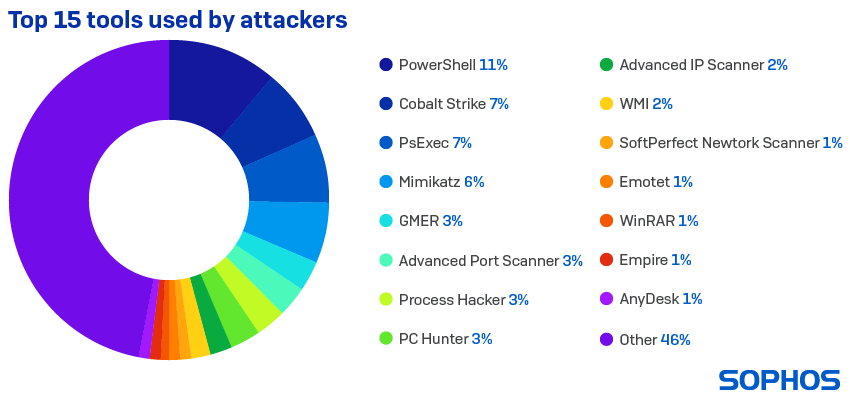

Herramientas utilizadas en ataques

El gráfico circular muestra los elementos que es más probable que se encuentren en la caja de herramientas de un atacante. La lista completa de herramientas observadas en los ataques ascendió a 405. La mayoría de ellas son herramientas distintas e identificables y muchas también pueden ser utilizadas por profesionales de TI con fines benignos. Atraen a los atacantes porque les permiten implementar actividades como robo de credenciales, descubrimiento, movimiento lateral y ejecución de malware, y más, mientras se integran con la actividad de TI diaria inofensiva.

El número y la naturaleza de las herramientas vistas resaltan el desafío que enfrentan los defensores al diferenciar entre actividad maliciosa y legítima en la red.

Por ejemplo, Process Hacker, PCHunter y GMER son todas herramientas legítimas que incluyen controladores de kernel. Si un atacante instala el controlador de kernel correcto, a menudo puede desactivar los productos de seguridad. El hecho de que los atacantes ahora intenten hacer esto de manera rutinaria es un testimonio de lo buenos que son los productos de seguridad para interrumpir la cadena de eliminación de ataques. En otras palabras, si no puede vencerlos, intente romperlos.

Es una buena práctica de seguridad asegurarse de que el uso de estas herramientas esté bloqueado, excepto en circunstancias específicas, e investigar qué está sucediendo si se detecta que se están utilizando en cualquier otro momento.

La bandera roja de las combinaciones de herramientas

Surgen algunas correlaciones interesantes entre las cinco herramientas principales que se encuentran en las redes de víctimas.

Por ejemplo, cuando se usa PowerShell en un ataque, Cobalt Strike se ve en el 58% de los casos, PsExec en el 49%, Mimikatz en el 33% y GMER en el 19%. Cobalt Strike y PsExec se usan juntos en el 27% de los ataques, mientras que Mimikatz y PsExec ocurren juntos en el 31% de los ataques. Por último, la combinación de Cobalt Strike, PowerShell y PsExec ocurre en el 12% de todos los ataques.

Estas correlaciones son importantes porque su detección puede servir como una advertencia temprana de un ataque inminente o confirmar la presencia de un ataque activo.

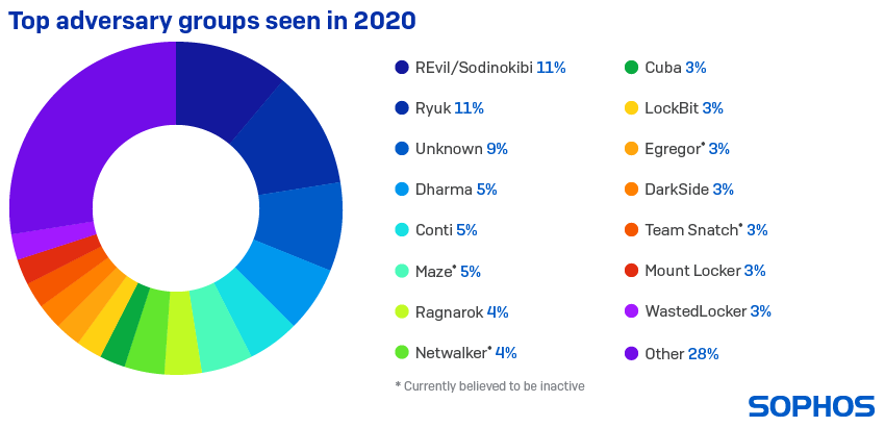

Los principales grupos de ataque vistos

La lista de grupos de ataque que se ven está dominada por familias de ransomware, pero también incluye criptomineros y presuntos atacantes de estados-nación, entre otros. En algunos casos, se desconoce el grupo de ataque involucrado porque el ataque fue detectado y contenido antes del lanzamiento de la carga útil final. Se identificaron 37 grupos de ataque diferentes en total, una clara indicación de cuán abarrotado y complejo se ha vuelto el panorama de las ciberamenazas, y cuán difícil puede hacerles la vida a los defensores.

Conclusión

Toda organización es un objetivo para alguien. Podría ser por el compromiso del correo electrónico empresarial, los criptomineros, la exfiltración de datos, el espionaje corporativo o un ataque de ransomware a gran escala que golpea los titulares. El ciberdelito es un negocio lucrativo.

Los equipos de seguridad pueden defender su organización monitoreando e investigando actividades sospechosas. La diferencia entre benigno y malicioso no siempre es fácil de detectar. La tecnología en cualquier entorno, ya sea cibernético o físico, puede hacer mucho, pero no es suficiente por sí sola. La experiencia humana y la capacidad de respuesta son una parte vital de cualquier solución de seguridad.

Sophos Managed Threat Response y Rapid Response

El equipo de Sophos Managed Threat Response (MTR) proporciona capacidades de búsqueda, detección y respuesta de amenazas en todo el mundo las 24 horas del día, los 7 días de la semana, entregadas por un equipo de expertos como un servicio completamente administrado. Para obtener más información sobre el servicio Sophos MTR, visite nuestro sitio web. Si prefiere realizar sus propias búsquedas de amenazas, Sophos EDR le ofrece las herramientas que necesita para operaciones avanzadas de búsqueda de amenazas y seguridad de TI.

Sophos Rapid Response ayuda a las organizaciones que enfrentan una amenaza activa a contener, neutralizar e investigar el incidente. Si necesita asistencia inmediata, puede ponerse en contacto con Sophos Rapid Response para obtener asistencia 24 horas al día, 7 días a la semana.