Vous pouvez en apprendre davantage sur l’approche ZTNA (Zero Trust Network Access) et vous inscrire dès aujourd’hui au programme d’accès anticipé pour rester informé et être le premier mis au courant de son lancement.

Inscription au programme d’accès anticipé (EAP)

Le programme d’accès anticipé devrait démarrer début de mars. Découvrez-en plus et inscrivez-vous à l’EAP dès aujourd’hui sur sophos.com/ztna !

FAQ concernant Sophos ZTNA

Qu’est-ce que le ZTNA ?

Veuillez consulter cet article publié récemment pour avoir une compréhension globale de l’approche Zero Trust Network Access.

Quels sont les avantages du ZTNA par rapport au VPN d’accès à distance ?

Bien qu’un VPN d’accès à distance reste extrêmement utile, Sophos ZTNA offre un certain nombre d’avantages supplémentaires qui en font une solution plus attrayante pour connecter les utilisateurs à des applications et des données importantes :

- Contrôle plus précis : Sophos ZTNA permet un contrôle plus précis des utilisateurs pouvant accéder aux applications et aux données. Cette solution réduit les mouvements latéraux et améliore la segmentation. Un VPN, quant à lui, ne fait pas dans le détail, il offre généralement un accès total à tout le réseau.

- Sécurité renforcée : Sophos ZTNA supprime la notion de confiance implicite et intègre l’état de santé et de sécurité des équipements au niveau des politiques d’accès, permettant ainsi de renforcer la protection. Le VPN ne tient pas compte de l’état des appareils, pouvant ainsi mettre en danger les données d’application si un appareil est compromis ou non conforme.

- Enrôlement plus facile du personnel : Il est beaucoup plus facile de déployer Sophos ZTNA et d’enrôler de nouveaux employés, surtout s’ils travaillent à distance. Les VPN sont plus complexes et difficiles à configurer et à déployer.

- Transparent pour les utilisateurs : Sophos ZTNA est entièrement transparent, permettant aux utilisateurs de gérer leur connexion sans aucune friction. Le VPN peut parfois avoir des difficultés à se connecter et requérir l’assistance du service technique.

De quoi se compose Sophos ZTNA ?

Sophos ZTNA est un tout nouveau produit disponible et géré dans le Cloud qui permet de sécuriser facilement et en toute transparence les applications en réseau à l’aide de contrôles granulaires. Cette solution va très prochainement bénéficier d’un programme d’accès anticipé (EAP).

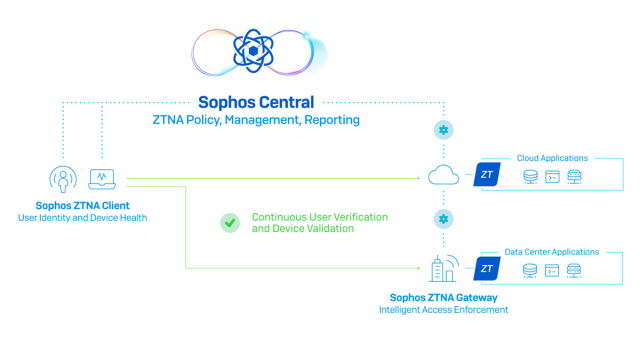

Sophos ZTNA se compose de trois éléments :

- Sophos Central est la solution de gestion et de reporting Cloud ultime pour tous les produits Sophos, y compris Sophos ZTNA. Facile à déployer dans le Cloud depuis Sophos Central, Sophos ZTNA offre une gestion granulaire des politiques de sécurité et des rapports détaillés depuis le Cloud.

- La passerelle Sophos ZTNA sera proposée sous la forme d’une appliance virtuelle pour une variété de plateformes qui sécurisera les applications en réseau sur site ou dans le Cloud public. Elle prendra d’abord en charge AWS et VMware ESXi, puis Azure, Hyper-V, Nutanix, et bien d’autres encore.

- Le client Sophos ZTNA fournit aux utilisateurs finaux une connectivité, transparente et sans friction, au niveau des applications contrôlées en fonction de l’identité et de l’état de sécurité des appareils. Il s’intégrera à Synchronized Security au niveau de la fonctionnalité Heartbeat et l’état de santé de l’appareil. Il sera très facile à déployer depuis Sophos Central, avec une option pour l’utiliser aux côtés d’Intercept X en un seul clic, ou bien il pourra fonctionner de manière autonome avec n’importe quel client AV de bureau (obtenant alors l’état de santé auprès de Windows Security Center). Il prendra d’abord en charge Windows et macOS et plus tard Linux et les plateformes mobiles.

Quand Sophos ZTNA sera-t-il disponible ?

La première phase du programme d’accès anticipé (EAP) est prévue pour début mars. Le lancement est prévu vers le milieu de l’année 2021. Vous pouvez vous inscrire dès maintenant à ce programme.

Quels types d’applications sont concernés par le ZTNA ?

Sophos ZTNA peut fournir une connectivité sécurisée pour toute application en réseau hébergée au niveau du réseau sur-site de l’entreprise, du Cloud public ou de tout autre site d’hébergement. Tout, de l’accès RDP aux partages de fichiers réseau en passant par les applications telles que Jira, les wikis, les référentiels de code source, les applications de support et de ticketing, etc.

Sophos ZTNA ne contrôle pas l’accès aux applications SaaS comme Salesforce.com ou Office365, qui sont des applications publiques connectées à Internet offrant déjà leurs services à de nombreux clients de par leur conception même. L’accès sécurisé à ces applications est fourni par l’éditeur SaaS et l’application elle-même, et est souvent renforcé grâce à l’authentification multifacteur.

Quels clients, passerelles et plateformes d’identité seront pris en charge ?

- Les plateformes client proposeront initialement une option ‘sans client’ (clientless) au niveau de toutes les plateformes client (EAP1), la prise en charge native de Windows (EAP2 et GA), de macOS (début 2022), puis viendront dans un deuxième temps les plateformes Linux ainsi que les appareils mobiles (iOS et Android). La santé de l’appareil sera initialement évaluée via l’état de Synchronized Security Heartbeat (EAP2 et GA), suivi par Windows Security Center (début 2022), avec l’évaluation d’appareils supplémentaires qui sera intégrée par la suite.

- Les plateformes de passerelle seront uniquement des appliances virtuelles (pas de matériel) et incluront initialement VMware ESXi pour EAP1, puis le Cloud public AWS pour EAP2 et GA. Ensuite, des extensions seront déployées, après le lancement, pour inclure d’autres plateformes comme Azure, Hyper-V, Nutanix, K8S et GCP.

- Pour l’identité, Sophos ZTNA prendra initialement en charge Azure Active Directory (AD) pour EAP 1 et Okta dans EAP2. Les services de répertoire pris en charge pour EAP 2 et GA incluront Azure et AD sur site (notamment AD Sync pris en charge par Sophos Central à l’heure actuelle). Les clients pourront profiter immédiatement des options MFA d’Azure, avec la prise en charge de solutions MFA tierces dans une prochaine version.

Sophos ZTNA est-il un produit autonome ou nécessite-t-il un autre produit Sophos ?

Sophos ZTNA est un produit autonome et ne nécessite aucun autre produit Sophos. Il est géré par Sophos Central, qui est gratuit, et offre évidemment une multitude d’avantages lorsque les clients ont d’autres produits Sophos. Il peut facilement se déployer aux côtés d’Intercept X, mais ce dernier n’est pas une condition préalable au déploiement. Sophos ZTNA peut également fonctionner avec l’AV ou le pare-feu de bureau d’un autre éditeur.

Comment le déploiement du client Sophos ZTNA fonctionnera-t-il ?

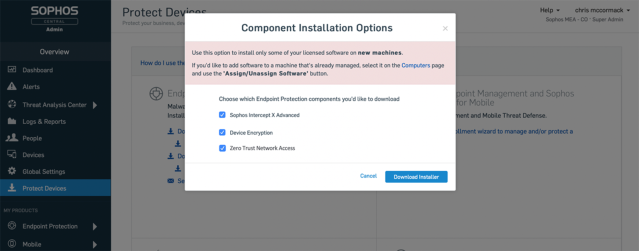

Sophos ZTNA sera une option facile à déployer, à partir de Sophos Central, avec Intercept X et la fonctionnalité de chiffrement des appareils lors de la protection de ces derniers, comme indiqué ci-dessous …

Sophos ZTNA s’intégrera-t-il avec Sophos XG Firewall et Intercept X ?

Sophos ZTNA est entièrement compatible avec XG Firewall et Sophos Intercept X. En fait, il tire parti de Security Heartbeat pour évaluer l’état de santé de l’appareil, qui peut être utilisé au niveau des politiques ZTNA.

Comme mentionné ci-dessus, le déploiement du client ZTNA peut facilement se faire dans le cadre de la mise en œuvre d’Intercept X : il vous suffit tout simplement de cocher une case. Bien sûr, Sophos ZTNA peut également fonctionner parfaitement avec d’autres produits AV ou pare-feu de bureau, mais il fonctionnera mieux avec les produits Sophos tels que XG Firewall et Intercept X.

Comment fonctionneront les licences et quels seront les tarifs ?

Sophos ZTNA sera proposé sous forme de licence basée sur l’utilisateur, comme nos produits endpoint, et non sur une base ‘appareil-utilisateur’. Ainsi, si un utilisateur possède trois appareils, il n’aura besoin que d’une seule licence.

Les clients peuvent déployer autant de passerelles ZTNA que nécessaire pour protéger toutes leurs applications. Il n’y aura pas de frais pour la passerelle ou pour la gestion de Sophos Central.

Comment Sophos ZTNA se positionne par rapport aux autres solutions … ?

DUO ?

DUO est un fournisseur de technologies d’identité axé sur l’authentification multifacteur (MFA) pour aider les utilisateurs à vérifier leur identité. L’identité et le MFA, à savoir une approche DUO, font partie d’une solution ZTNA. ZTNA vérifie également la santé de l’appareil. Sophos ZTNA prendra initialement en charge Azure MFA et tout fournisseur d’identité qui s’intègre à Azure, notamment Duo ainsi que d’autres solutions MFA.

NAC (Network Access Control) ?

Les technologies NAC et ZTNA peuvent sembler similaires car leur objectif commun est de fournir un accès. Cependant, la comparaison s’arrête là. Le contrôle d’accès au réseau (NAC) concerne le contrôle de l’accès physique à un réseau local sur site, tandis que ZTNA propose un contrôle de l’accès aux données et aux applications réseau spécifiques, quel que soit le réseau sur lequel elles se trouvent.

VPN (Virtual Private Network) ?

Bien qu’un VPN d’accès à distance reste extrêmement utile, Sophos ZTNA offre un certain nombre d’avantages supplémentaires quand on le compare au VPN, comme indiqué ci-dessus. Bien sûr, il y aura des situations où le VPN continuera d’être une solution efficace : dans les cas où un nombre relativement restreint de personnes (par exemple le service informatique) a besoin d’un large accès aux applications et services réseau pour gérer ces derniers.

Le VPN continuera de jouer un rôle déterminant pour la connectivité de site à site, mais pour la plupart des utilisateurs des entreprises, le ZTNA peut remplacer le VPN d’accès à distance pour fournir une meilleure solution, plus granulaire, en matière de sécurité, tout en étant plus transparente et plus simple pour les utilisateurs.

Les pare-feu ?

ZTNA vient en complément d’un pare-feu, tout comme le VPN. Le pare-feu joue toujours un rôle essentiel dans la protection des ressources du réseau et du centre de données de l’entreprise contre les attaques, les menaces et les accès non autorisés. Le ZTNA renforce un pare-feu en ajoutant des contrôles et une sécurité granulaires concernant les applications en réseau dans le Cloud ou sur site.

WAF (Web Application Firewall) ?

Le WAF et le ZTNA sont conçus pour protéger différents types d’applications utilisés par différents types d’utilisateurs. Le WAF est conçu pour protéger et sécuriser les applications publiques en fournissant un pare-feu, une détection des menaces ainsi que d’autres durcissements tels que les défenses contre les attaques par injection SQL. Le ZTNA est conçu pour contrôler l’accès aux applications internes. Il n’est pas conçu pour fournir un accès public. En effet, il est conçu pour garantir que les utilisateurs publics ne puissent pas accéder aux applications protégées par le ZTNA.

Synchronized Security ?

Le ZTNA et Synchronized Security sont tous deux conceptuellement similaires en ce sens qu’ils peuvent tous deux utiliser la santé du périphérique pour déterminer les privilèges d’accès au réseau. En fait, Sophos ZTNA utilisera Security Heartbeat comme un élément clé pour évaluer la santé de l’appareil.

Si un utilisateur possède un appareil avec un indicateur Heartbeat rouge, son accès aux applications pourra être limité par une politique spécifique, tout comme son accès réseau pourra, quant à lui, être limité au niveau du pare-feu. Cependant, le ZTNA va plus loin que l’approche Synchronized Security (sécurité synchronisée) en intégrant également la vérification de l’identité des utilisateurs.

L’objectif du ZTNA est également de contrôler les privilèges et l’accès aux applications, tandis que la sécurité synchronisée concerne davantage la réponse automatisée aux menaces, tout en empêchant les menaces de se déplacer ou de voler des données.

SASE (Secure Access Service Edge) ?