Comme le révèle les SophosLabs dans leur analyse détaillée, si le ransomware ProLock vous offre gratuitement les huit premiers kilo-octets de déchiffrement, il peut tout de même causer des dommages commerciaux et économiques importants.

Protégez-vous contre ProLock avec Sophos Intercept X

Intercept X vous offre plusieurs couches de protection contre ProLock, protégeant ainsi les données de vos systèmes endpoint et de vos serveurs :

- CryptoGuard identifie et annule le chiffrement non autorisé des fichiers. En fait, Sophos a détecté ProLock pour la première fois lorsque CryptoGuard l’a repéré sur le réseau d’un client.

- Le deep learning identifie et bloque ProLock sans signatures.

- Les signatures bloquent les variantes de ProLock sous le nom Troj/Agent-BEKP ou Malware/Generic-S.

Si vous utilisez Sophos Intercept X, vous pouvez vous détendre car vous êtes automatiquement protégé contre ProLock : en effet, les trois fonctionnalités ci-dessus sont activées par défaut au niveau de nos paramètres recommandés.

NB : Si vous n’utilisez pas encore Intercept X et que vous souhaitez l’essayer, rendez-vous sur notre page web pour en savoir plus et bénéficier d’un essai gratuit sans engagement.

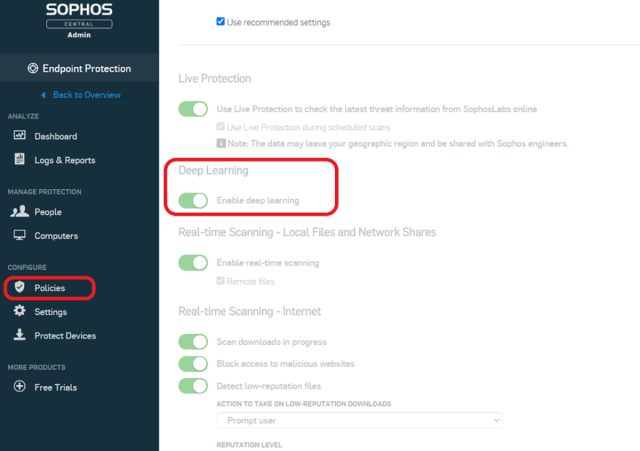

Pour vérifier que CryptoGuard et le Deep Learning sont bien activés :

- Ouvrez votre console Sophos Central Admin et sélectionnez Endpoint Protection dans le menu de gauche.

- Sélectionnez des politiques.

- Consultez la liste des politiques de protection contre les menaces déjà créées.

- Activez les boutons correspondants pour apporter les modifications nécessaires.

Passez en revue vos politiques de protection contre les menaces pour vérifier que les capacités de protection sont bien activées.

Les bonnes pratiques en matière de protection endpoint et de pare-feu pour bloquer les ransomwares

51% des responsables IT interrogés lors de notre récente étude Etat des Ransomwares 2020 ont déclaré que leur entreprise avait été touchée par un ransomware l’année dernière et que les cybercriminels avaient réussi à chiffrer les données dans 73% des incidents.

Avec de telles statistiques, il est primordial de prendre le temps de vous assurer que toutes vos défenses contre les ransomwares soient bien à jour.

La première détection de ProLock par Sophos a été réalisée au niveau d’un serveur compromis, très probablement par le biais d’un exploit utilisant le protocole RDP (Remote Desktop Protocol).

Placer l’accès RDP derrière un VPN et utiliser une authentification multifacteur pour l’accès à distance ne sont que quelques-unes des meilleures pratiques que nous recommandons pour réduire les risques d’être la cible d’un ransomware.

Pour obtenir d’autres bonnes pratiques, consultez nos guides : Protection Endpoint : les bonnes pratiques pour bloquer les ransomwares et Pare-feu : les bonnes pratiques pour bloquer les ransomwares.

Billet inspiré de Stop ProLock ransomware with three layers of protection from Intercept X, sur le Blog Sophos.