Bien que ce ransomware existe depuis plus de douze mois, il était connu au départ simplement sous le nom de ChaCha, faisant ainsi référence à l’algorithme de chiffrement qu’il utilisait.

Cependant, à partir du mois de mai 2019 les cybercriminels se cachant derrière ce ransomware lui ont donné le nom de “Maze” et ont même créé leur propre “logo” :

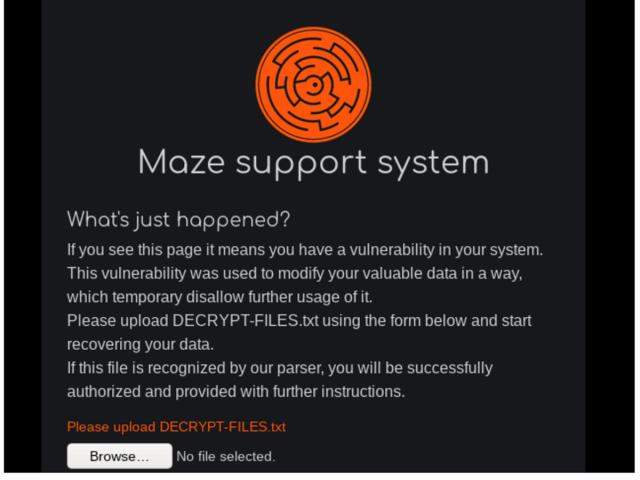

Comment le ransomware Maze accueille ses victimes sur son site Web.

Les cybercriminels vous parlent même après avoir chiffré vos fichiers, mais pas avec leur propre voix, bien entendu : ils vous appellent par votre nom d’utilisateur pour vous préciser clairement qu’ils s’attendent effectivement à être payés.

Malheureusement, le ransomware Maze a fait la Une de l’actualité assez fréquemment au cours des derniers mois, notamment parce que le groupe cybercriminel qui l’a créé a été le précurseur d’un nouveau type d’attaque de ransomware qui utilise la technique de la “double menace“.

En effet, les cybercriminels invoquent non pas à une, mais deux raisons assez convaincantes pour vous inciter à payer la rançon demandée :

- Payer pour obtenir la clé de déchiffrement afin de récupérer vos précieux fichiers, que nous avons verrouillés avec notre malware.

- Payer pour nous empêcher de publier vos précieux fichiers, que nous avons copiés avant de les chiffrer.

Le tout début des ransomwares

Lorsque les ransomwares sont apparus pour la première fois, en 1989, l’accès à Internet depuis votre domicile était essentiellement inexistant, de sorte que l’auteur du tristement célèbre AIDS Information Trojan a dû se rabattre sur l’envoi de disquettes par la poste.

Celles-ci avaient été envoyées dans de vraies enveloppes, avec de vrais timbres, à des dizaines de milliers d’adresses physiques à travers le monde.

Le chiffrement prenait alors un raccourci en évitant d’avoir à copier les fichiers des victimes afin de les garder en échange de la rançon : en effet, les fichiers étaient en réalité “pris en otage sur place”, signifiant ainsi qu’aucune connexion active à aucun réseau n’était nécessaire pour commettre le crime.

Dans les années 2010, la première vague de ransomwares modernes à verrouillage de fichiers tels que CryptoLocker, Locky et Teslacrypt a suivi une approche similaire.

Même si le malware était désormais diffusé par Internet, généralement via des campagnes massives de spams, les cybercriminels sont restés attachés au chiffrement des fichiers sur place avant d’exiger le paiement.

Leur objectif était de piéger plusieurs milliers de victimes en même temps, chacune d’entre elles devant payer une rançon qui se situait généralement autour de 300$ (soit environ 275€).

L’uploading de centaines ou de milliers de mégaoctets à partir de dizaines de milliers d’ordinateurs aurait été un véritable cauchemar au niveau logistique pour les cybercriminels, d’autant plus que la vitesse d’upload d’une connexion Internet domestique classique à l’époque n’était pas supérieure à 1 Mbit/sec.

En fait, les cybercriminels n’avaient pas besoin d’uploader quoi que ce soit, pas même la clé de chiffrement générée de manière aléatoire qu’ils avaient utilisée sur chaque ordinateur attaqué.

Tout ce qu’ils avaient à faire était d’afficher la clé secrète de déchiffrement au niveau de l’écran de la victime, après l’avoir chiffrée avec une clé de chiffrement publique pour laquelle les cybercriminels étaient les seuls à posséder la clé privée correspondante.

NB : La cryptographie à clé publique utilise différentes clés pour verrouiller et déverrouiller les données, et vous ne pouvez pas revenir en arrière à partir de la clé publique pour récupérer la clé privée. Ainsi, les cybercriminels pouvaient intégrer la clé publique directement dans le programme de leur ransomware, tant qu’ils gardaient la clé privée pour eux.

Les règles du jeu ont changé

Comme l’expliquent les SophosLabs dans leur nouveau rapport, le groupe se cachant derrière le ransomware Maze a été l’un des premiers à utiliser des ransomwares combinant à la fois le chantage et l’extorsion, exigeant ainsi que leurs victimes paient une somme d’argent qui se trouve être effectivement à mi-chemin entre l’achat du silence et la demande de rançon.

En fait, le gang a même créé deux zones différenciées au niveau de leur site Web : une partie où les victimes effectuent le paiement, et une seconde où le gang lui-même publie des “communiqués de presse” pour nommer et humilier les victimes qui ont refusé de coopérer.

La page servant à rémunérer le silence des cybercriminels affiche l’avertissement suivant :

[Si] vos données ont été verrouillées et que vous essayez de passer outre, vous devez savoir que :

- Toutes les informations concernant la faille de sécurité seront rendues publiques.

- Les informations commerciales à forte valeur seront vendues au marché noir.

- Toutes les informations concernant cette violation de données seront envoyées aux médias.

- Tous les marchés financiers au niveau desquels vous êtes impliqué seront informés de ce piratage, du verrouillage et de la perte de données sensibles.

- Nous utiliserons les informations obtenues pour attaquer vos clients et partenaires. Nous les informerons également de la provenance des informations utilisées pour les attaquer.

Avec les attaques de ransomware modernes, ciblant généralement une entreprise à la fois, et avec l’équipe de cybercriminels, utilisant le ransomware Maze, qui est à priori en mesure d’exiger des niveaux de rançon de l’ordre de centaines de bitcoins, représentant ainsi des millions de dollars, vous comprenez rapidement pourquoi ces derniers sont vraiment prêts à prendre le temps nécessaire pour voler, avant toute autre chose, les données de leurs victimes.

Quoi faire ?

Étant donné que les cybercriminels utilisant des ransomwares ne se limitent plus seulement au vol et au chiffrement de vos données, mais vous menacent également de les divulguer publiquement et massivement à travers le monde, il est maintenant évident que prévenir est bien mieux que guérir.

Voici donc nos précieux conseils pour vous protéger :

- Patchez tôt, patchez souvent. Les cybercriminels qui souhaitent attaquer l’intégralité de votre réseau en une seule fois peuvent se permettre de passer du temps à rechercher de potentielles failles qu’ils connaissent. Compliquez-leur la vie en corrigeant les bugs connus dès que possible.

- Vérifiez qu’il n’existe pas de moyens inattendus d’accéder à votre réseau. Vous pouvez utiliser des technologies telles que le RDP et le SSH pour l’administration à distance. Assurez-vous simplement que vos uniques portails de connexion à distance soient bien là où ils doivent être et qu’ils soient configurés comme vous le souhaitez, par exemple via un VPN (réseau privé virtuel).

- Consultez vos logs. Les attaques de ransomware qui volent d’abord d’importantes quantités de données, et au cours desquelles les cybercriminels se frayent soigneusement un chemin au sein de votre réseau, laissent très souvent des traces, vous indiquant ainsi qu’un individu est bien passé par là alors qu’il n’avait rien à y faire.

- Configurer une adresse email d’alerte en amont pour vos employés. Les cybercriminels utilisent souvent des emails de phishing pour récupérer des mots de passe ou des données qu’ils ne sont pas censés détenir afin de pouvoir pénétrer dans votre système. Ces derniers envoient très rarement des emails à une seule personne au sein de l’entreprise, donc si un membre du personnel parvient à donner l’alerte, il pourra à son tour avertir 50 autres collègues qui pourraient rapidement être en danger.

- Utilisez une protection anti-ransomware. Sophos Intercept X et XG Firewall sont conçus pour travailler ensemble afin de lutter contre les ransomwares et leurs effets néfastes. Les particuliers, quant à eux, pourront se protéger avec Sophos Home.

Dernier podcast Sophos-Naked Security

Billet inspiré de Maze ransomware one year on – a SophosLabs report, sur Sophos nakedsecurity.