De plus, Adobe a également publié des mises à jour de sécurité pour ses produits Flash Player, Acrobat, Framemaker, Experience Manager et Digital Editions via des notifications programmées afin de se synchroniser avec la publication de Microsoft.

Le guide des mises à jour de sécurité de Microsoft se mettra à jour à mesure que des informations supplémentaires seront disponibles, mais la page énumère pas moins de 26 CVE qui corrigent diverses vulnérabilités dans les produits Microsoft. Si cela semble beaucoup, la liste d’Adobe (publiée sur leur page Bulletins et avis de sécurité) répertorie 17 CVE uniquement pour la gamme de produits Acrobat, dont 12 sont considérées comme critiques. Quoi qu’il en soit, février est certes un mois court, mais il semble être l’un des plus importants que nous ayons observés concernant les mises à jour.

Comme toujours, vous pouvez télécharger manuellement le correctif cumulatif spécifique à votre système Windows pris en charge à partir du site web du catalogue Microsoft Update.

Sous Windows, les composants les plus critiques nécessitant une attention particulière sont :

- Windows Kernel (Noyau Windows).

- Windows Remote Desktop Protocol (RDP).

- Scripting Engine (Moteur de Script).

- Windows Media Foundation.

- Windows Backup Service (Service de Sauvegarde Windows).

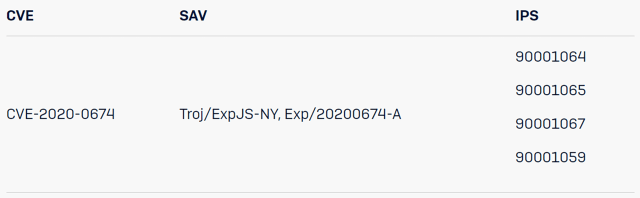

Une attention particulière doit être portée à CVE-2020-0674 (Vulnérabilité de corruption de mémoire du moteur de script) car son exploitation a été détectée sur le terrain.

De plus, le Patch Tuesday de février corrige de nombreuses vulnérabilités critiques, qui n’ont pas (encore) été identifiées comme étant activement exploitées, mais qui pourraient l’être dans un proche avenir, notamment :

- CVE-2020-0662: Vulnérabilité Windows d’exécution de code à distance.

- CVE-2020-0681: Vulnérabilité d’exécution de code à distance dans le client Bureau à distance.

- CVE-2020-0734: Vulnérabilité d’exécution de code à distance dans le client Bureau à distance.

- CVE-2020-0729: Vulnérabilité d’exécution de code à distance dans LNK.

- CVE-2020-0738: Vulnérabilité de corruption de mémoire dans Media Foundation.

- CVE-2020-0673: Vulnérabilité de corruption de mémoire dans le moteur de script.

- CVE-2020-0710: Vulnérabilité de corruption de mémoire dans le moteur de script.

- CVE-2020-0711: Vulnérabilité de corruption de mémoire dans le moteur de script.

- CVE-2020-0712: Vulnérabilité de corruption de mémoire dans le moteur de script.

- CVE-2020-0713: Vulnérabilité de corruption de mémoire dans le moteur de script.

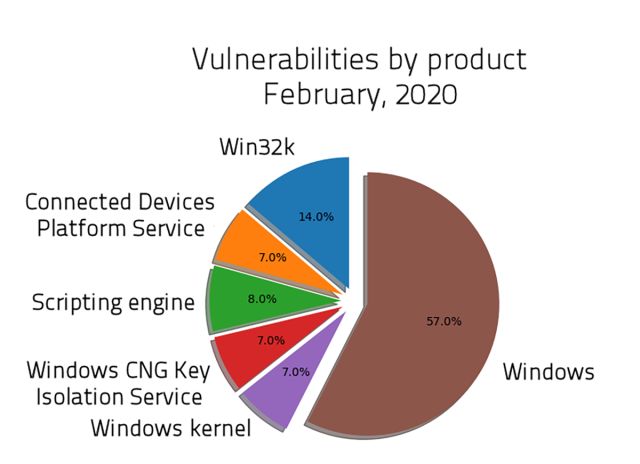

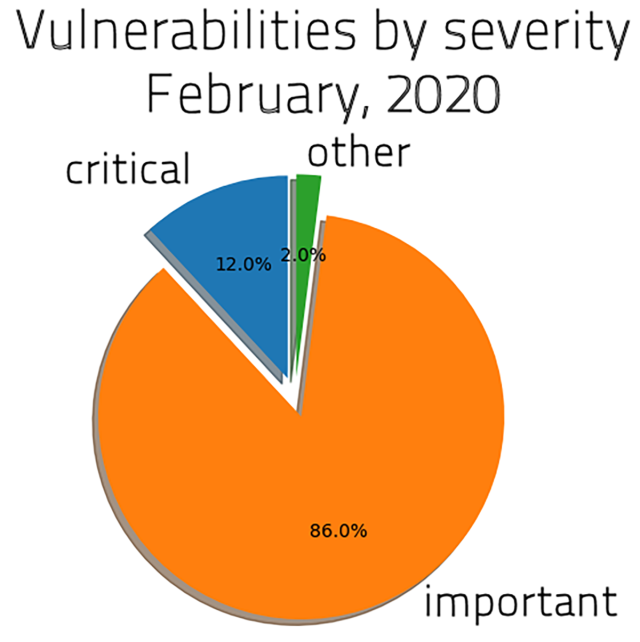

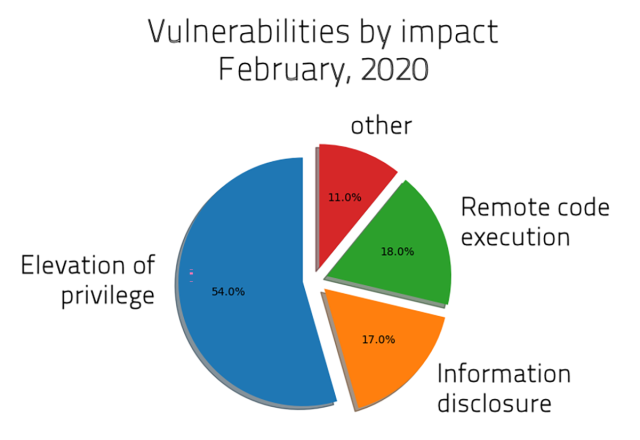

Les SophosLabs ont décomposé le contenu de ce Patch Tuesday de février 2020 comme suit :

Vulnérabilité LNK

CVE-2020-0729

L’une des vulnérabilités les plus intéressantes ce mois-ci est CVE-2020-0729: la vulnérabilité d’exécution de code à distance dans LNK. Le fichier LNK est un format binaire [publiquement documenté]. Contrairement à Linux qui utilise des Liens Symboliques pour créer des raccourcis, Windows s’appuie sur ce format LNK (bien que Windows prenne également en charge et utilise des Liens Symboliques, via NTFS). En tant que format binaire, il impose au système d’exploitation d’analyser le contenu, ce qui peut introduire des vulnérabilités, comme cela s’est produit par le passé (CVE-2017-8464 ou CVE-2015-0096). Peu d’informations ont été communiquées par Microsoft, sauf qu’une exploitation réussie de cette nouvelle vulnérabilité (CVE-2020-0729) pourrait entraîner une exécution de code, éventuellement à distance. C’est probablement la raison pour laquelle Microsoft a décidé de classer cette vulnérabilité comme “critique“.

Moteur de Script

CVE-2019-1451, CVE-2020-0673, CVE-2020-0674, CVE-2020-0710,

CVE-2020-0711, CVE-2020-0712, CVE-2020-0713

Plusieurs vulnérabilités d’exécution de code à distance (RCE) ont été découvertes et corrigées ce mois-ci. Même si ces vulnérabilités n’impliquent immédiatement pas une compromission complète du système, une exploitation réussie donnerait, néanmoins, à un attaquant un accès à un ordinateur ciblé, avec les privilèges associés, permettant ainsi une élévation horizontale ou verticale supplémentaire.

CVE-2020-0674 est la seule autre vulnérabilité qui se démarque ce mois-ci, principalement parce qu’elle a été trouvée en cours d’exploitation sur le terrain, donc son utilisation n’est pas seulement théorique. Par conséquent, les SophosLabs demandent instamment d’installer immédiatement les correctifs disponibles pour éviter d’être compromis par l’une de ces vulnérabilités.

Le service et client RDP

CVE-2020-0655,CVE-2020-0660,CVE-2020-0681, CVE-2020-0734

Ce mois-ci encore, le protocole RDP se trouve être une cible de choix, pour lequel 4 vulnérabilités ont été corrigées au sein de plusieurs composants :

- Remote Desktop Service (Services Bureau à Distance) : CVE-2020-0655.

- Remote Desktop Client (Clients Bureau à Distance) : CVE-2020-0681 et CVE-2020-0734.

Fait intéressant, certaines vulnérabilités dans les composants RDP sont liées à une analyse incorrecte des paquets lorsqu’une connexion est effectuée via UDP (CVE-2020-0681), comme ce fut le cas le mois dernier pour CVE-2020-0609 et CVE-2020-0610, qui provenaient également d’une validation incorrecte des paquets UDP.

Dans ce Patch Tuesday, outre les bugs RCE mentionnés ci-dessus, un problème de type DoS a également été corrigé (CVE-2020-0660).

Composant Win32k du Noyau Windows

CVE-2020-0691, CVE-2020-0716, CVE-2020-0717, CVE-2020-0719,

CVE-2020-0720, CVE-2020-0721, CVE-2020-0722, CVE-2020-0723,

CVE-2020-0724, CVE-2020-0725, CVE-2020-0726, CVE-2020-0731,

CVE-2020-0714, CVE-2020-0709, CVE-2020-0792

Plusieurs vulnérabilités de corruption de mémoire ont été découvertes et corrigées par Microsoft, dans les composants du noyau Win32k et DirectX. Bien que ces vulnérabilités varient par leur nature (Use after Free, dépassement de tampon), leur exploitation réussie permettrait à un attaquant d’élever localement ses privilèges; ou dans le cas d’un scénario distant (et couplé – au moins – à un exploit de navigateur) de telles vulnérabilités pourraient être déclenchées à distance et permettre une évasion de la sandbox du navigateur, donnant ainsi un contrôle total et distant à l’attaquant.

Comment Sophos réagit-il face à ces menaces ?

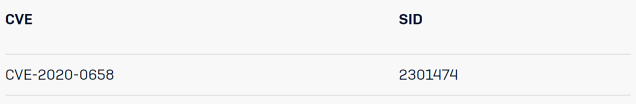

Voici une liste des protections publiées par les SophosLabs en réponse à cet avis afin de compléter toute capacité, déjà existante, en matière de mitigation des exploits génériques et de protection dans nos produits.

Signatures IPS supplémentaires

Combien de temps faut-il pour que la détection Sophos soit en place ?

Notre objectif est d’ajouter la détection au niveau des problèmes critiques en fonction du type et de la nature des vulnérabilités, et ce dès que possible. Dans de nombreux cas, les détections existantes intercepteront les tentatives d’exploitation sans avoir besoin de mises à jour.

Que faire si la vulnérabilité/0-day que vous recherchez n’est pas répertoriée ?

Si nous ne publions pas de mise à jour pour un exploit spécifique, la raison la plus probable est que nous n’avons pas reçu les données indiquant le fonctionnement de cet exploit dans le monde réel. Comme de nombreux exploits ce mois-ci ont été réalisés dans un laboratoire et n’ont pas été observés sur le terrain, personne ne dispose (encore) de suffisamment d’informations sur la manière dont les cybercriminels pourraient exploiter une vulnérabilité en particulier. Si ou quand nous recevrons des informations concernant de véritables attaques, nous créerons de nouvelles détections, si nécessaire.

Billet inspiré de February, 2020 Patch Tuesday brings a century of updates to Microsoft, Adobe products, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.