L’idée du malware qui chiffre vos fichiers et vous demande ensuite de l’argent pour les récupérer n’est pas nouvelle : en effet, la première attaque à grande échelle a eu lieu en 1989, mais l’ampleur de la menace a radicalement changé au cours des dernières années.

Jusqu’en 2010 ou 2011, le ransomware n’était guère plus qu’une curiosité de laboratoire …

… jusqu’à ce que les cybercriminels ne découvrent enfin comment extorquer de l’argent à leurs victimes désespérées, grâce à l’anonymat (plus ou moins) offert par le Dark Web et aux paiements (plus ou moins) intraçables rendus possibles par l’utilisation de cryptomonnaies.

Des cybercriminels tels que le gang se cachant derrière le ransomware Cryptolocker ont réussi à gagner des millions, voire des centaines de millions d’euros en infectant des centaines de milliers d’utilisateurs et d’entreprises, puis en demandant 300 $ (environ 280€) à chaque fois pour déverrouiller les fichiers des utilisateurs.

Mais cette approche a changé récemment, avec des cybercriminels spécialisés dans les ransomwares ultra rentables qui lancent moins d’attaques mais qui recherchent du coup à avoir un impact maximal.

De nos jours, les ransomwares ciblent très souvent des réseaux entiers, voire des ensembles de réseaux gérés de manière centralisée.

L’idée est que les cybercriminels prévoient toujours de chiffrer des centaines ou des milliers d’ordinateurs lors d’une attaque, mais au lieu de faire chanter le propriétaire de chaque ordinateur en lui demandant de payer quelques centaines d’euros, ils font chanter les opérateurs de l’ensemble du réseau en leur demandant de payer une somme forfaitaire énorme.

Ces sommes vont généralement de 50 000 $ (environ 46 000€) à 5 000 000 $ (soit à peu près 4 600 000€), et les victimes n’ont souvent pas d’autre choix que de payer car leur entreprise se retrouve complètement paralysée, dépassant ainsi le simple stade des quelques ordinateurs infectés.

Des attaques à l’échelle du réseau

La bonne nouvelle est que pour lancer une attaque à l’échelle du réseau, les cybercriminels doivent d’abord pénétrer dans celui-ci.

Ils ont également généralement besoin d’un contrôle total sur un ou plusieurs ordinateurs qu’ils utiliseront à des fins de repérage; ils devront élever leurs privilèges au niveau de ceux des administrateurs système pour attaquer tous vos appareils; et ils devront passer du temps à cartographier votre réseau et à se préparer pour l’assaut final.

En d’autres termes, dans cette phase préparatoire qui permettra éventuellement de percevoir un salaire d’un million d’euros, les cybercriminels doivent prendre le risque d’être repérés, repoussés et de repartir bredouille (ceux par contre qui continuent de demander 300$/280€ par victime parviennent encore à gagner de l’argent même s’ils ne réussissent à être payés que par une infime partie de leurs cibles).

La mauvaise nouvelle est que si les cybercriminels parviennent à pénétrer dans votre système et à se hisser au niveau des sysdamins, ils se sont en fait transformés en une sorte de “service informatique alternatif”, et peuvent désormais agir de manière à réduire le risque d’être repérés.

Les cybercriminels peuvent également essayer de désactiver toutes les protections anti-invasion, que vous avez mises en place, et ce au niveau du système dans son ensemble : en effet, ils sont des administrateurs, après tout, donc en théorie, ils peuvent désactiver, réinitialiser ou reconfigurer absolument tout ce que vous avez mis en place auparavant, dans le but malveillant de verrouiller votre réseau.

Cependant, même avec les pouvoirs d’administration de domaine, il n’est pas facile d’obtenir un contrôle total.

Par exemple, de nombreuses solutions de sécurité incluent une protection contre les falsifications qui rend difficile la désactivation du logiciel, du moins sans laisser de trace plutôt visible.

L’installation des correctifs compliquent le contournement des protections de sécurité par les cybercriminels, car vous corrigez des vulnérabilités logicielles qu’ils pourraient autrement exploiter.

De même, les services système ont souvent des fichiers critiques en utilisation permanente, signifiant ainsi qu’ils ne peuvent pas être facilement supprimés ou modifiés, empêchant les cybercriminels de les chiffrer lors d’une attaque de ransomware.

C’est sans doute la différence majeure entre une demande de rançon que vous ne pourrez pas éviter de payer, car tout a été chiffré, et une demande que vous pourrez vous permettre d’ignorer parce que vos données importantes n’ont pas été touchées, permettant ainsi à votre entreprise de poursuivre normalement ses activités.

Amenez votre bug avec vous !

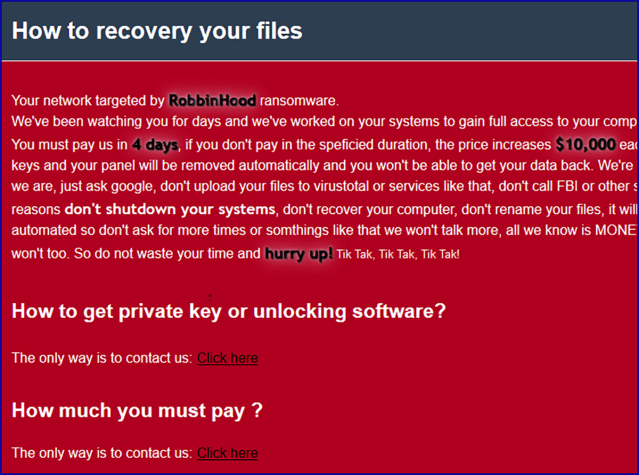

C’est alors qu’entre dans la danse le ransomware nommé RobbinHood :

Cliquez sur l’image pour accéder au texte intégral de la demande de rançon présentée dans le rapport

Les cybercriminels ont mis au point un raccourci qui leur permet de contourner plus facilement votre protection contre les falsifications et d’accéder même aux fichiers verrouillés.

Au lieu de rechercher des vulnérabilités non corrigées sur vos ordinateurs…

… ils viennent tout simplement avec leur propre bug !

La façon dont ce ransomware fonctionne est une histoire fascinante, racontée en détail et de manière très accessible dans un récent rapport de recherche des SophosLabs, et nous vous recommandons vivement de le découvrir pour en savoir plus sur la manière avec laquelle les cybercriminels ont mené leur attaque.

En bref, ces derniers ont intégré un ancien pilote noyau Windows buggé à leur ransomware.

Le pilote lui-même n’est pas un malware, mais il s’agit d’un composant logiciel officiel du fabricant de cartes mères Gigabyte, il est donc signé numériquement par le fournisseur et la signature est reconnue comme officielle par Microsoft lui-même.

Ainsi, Windows chargera le pilote à cause de cette signature approuvée …

… après quoi les cybercriminels pourront exploiter un bug dans le pilote signé pour inciter Windows à les laisser charger leur propre pilote de noyau non signé et malveillant !

Leur pilote leur donnera ainsi un accès de type espace-noyau/bas niveau au niveau des processus et fichiers système, signifiant ainsi qu’ils pourront ‘tuer‘ des programmes sans en avoir l’autorisation à proprement parler et supprimer des fichiers qui en principe auraient dû être verrouillés.

A priori, manipuler ainsi le comportement du noyau peut causer des problèmes, comme des programmes qui cessent de fonctionner correctement, des données corrompues, voire même, peut-être un peu plus tard, l’apparition du fameux écran bleu de la mort.

Mais les cybercriminels s’en moquent pas mal !

Au moment où vous remarquerez des problèmes passagers causés par leur pilote malveillant, vous serez certainement confronté à un problème beaucoup plus important, à savoir que la plupart, ou peut-être l’intégralité, de vos fichiers de données, sur la plupart, voire sur l’ensemble, des ordinateurs de votre réseau ont été chiffrés.

Et seuls les cybercriminels auront la clé de déchiffrement pour déverrouiller les fichiers chiffrés.

Quoi faire ?

Heureusement, le mode opératoire de chargement d’un pilote noyau buggé pour charger un pilote noyau malveillant ne peut pas être exécuté à volonté, donc ce type d’attaque consistant à “venir avec son propre bug” ne donne pas à un cybercriminel un moyen redoutable d’implanter un ancien malware sur votre ordinateur, et ce à tout moment.

Les cybercriminels doivent déjà être administrateurs de votre réseau pour utiliser cette corruption du pilote du noyau.

Donc :

- Choisissez une défense en profondeur. Dans l’attaque RobbinHood, il existe de nombreuses étapes préparatoires à l’attaque à proprement parler, notamment le chargement des pilotes suspects du noyau, que les cybercriminels doivent lancer. Ils doivent réussir à chaque étape pour arriver là où ils veulent, tandis que vous pouvez les arrêter en bloquant une seule de ces étapes.

- Contrôlez vos points d’entrée. Dans de nombreuses attaques de ransomware à l’échelle du réseau que nous étudions, les cybercriminels parviennent à pénétrer en utilisant des portails d’accès à distance (notamment Windows RDP, abréviation de Remote Desktop Protocol) que vous avez ouverts à des fins légitimes mais que vous avez ensuite oublié de sécuriser correctement.

- Activez l’authentification à deux facteurs (2FA). De nombreuses incursions de ransomwares sont rendues possibles par des mots de passe faibles ou faciles à deviner, ou des mots de passe qui ont été exposés lors d’une précédente violation de données. Le 2FA signifie qu’une personne qui tenterait de se connecter, aura besoin d’un code unique qui sera différent à chaque fois, renforçant ainsi votre protection contre les attaques par piratage de mot de passe.

- Revoyez votre stratégie de sauvegarde. Il est tentant de se reposer sur des sauvegardes “live” qui sont effectuées en temps réel, telles que la mise en miroir de fichiers sur des partages réseau ou la copie de fichiers modifiés dans un stockage Cloud directement accessible. Mais les cybercriminels actuels utilisant les ransomwares mettront tout en œuvre pour trouver les miroirs ou les sauvegardes en ligne que vous possédez. Ils supprimeront d’abord ces sauvegardes ou bien les chiffreront avec tout le reste grâce à leur ransomware. Conservez également les sauvegardes hors ligne et hors site, ainsi les cybercriminels ne pourront pas y accéder.

- Consultez vos logs. Pénétrer dans un réseau, se hisser au niveau de l’administrateur et partir à la recherche des outils de sécurité déjà en place laissent presque toujours des traces. Dans de nombreuses attaques sur lesquelles nous enquêtons, la présence des cybercriminels était évidente à priori du fait de la combinaison d’alertes de pare-feu, d’avertissements de modification de compte, de détections antivirus, etc. Si vous ne consultez pas vos logs, pourquoi donc les conserver tout simplement ?

- Patchez tôt, patchez souvent. Dans ce cas, les cybercriminels “sont venus avec leur propre bug“, mais ils avaient quand même besoin d’obtenir des pouvoirs de type sysadmin. Ne leur facilitez pas la tâche en laissant des failles de sécurité ouvertes leur offrant ainsi le petit coup de pouce dont ils ont besoin.

Billet inspiré de RobbinHood – the ransomware that brings its own bug, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.