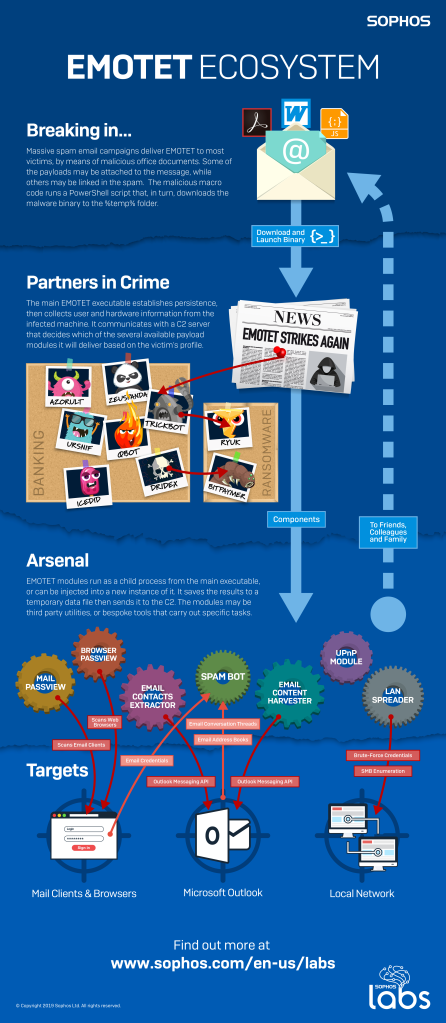

L’infographie de l’écosystème Emotet, réalisée par les experts des SophosLabs, décrit le processus d’infection et le comportement associé, et souvent affiché, par les échantillons de la famille de malwares Emotet. Emotet fait partie des malwares les plus problématiques et les plus répandus que les chercheurs de Sophos rencontrent quotidiennement. S’il existait une liste des malwares les plus recherchés, il serait certainement en tête de liste.

Emotet est à la fois un malware autonome capable de causer lui-même des dommages importants et un réseau de distribution permettant de diffuser d’autres familles de malwares. D’ailleurs il semble que les opérateurs utilisent de manière routinière les capacités de distribution logicielle d’Emotet. Une partie du package formant la charge virale peut, en fait, se composer d’éléments qui aident Emotet à trouver et à infecter d’autres victimes. De cette façon, Emotet joue un rôle central unique dans une grande variété de scénarios d’infection par malware, dont quelques-uns seulement sont illustrés ici.

Vous pouvez télécharger une version haute résolution de l’infographie au format PDF ou PNG.

La plupart des infections Emotet commencent par un email de spam à risque qui invite le destinataire à ouvrir un document Microsoft Office malveillant. Le document peut être joint au message ou le message peut contenir lui-même un lien permettant de télécharger le document à partir d’un site web. Lorsque qu’un individu ouvre l’un de ces documents, ce dernier récupère l’exécutable du malware Emotet et le lance (généralement à partir du dossier %temp%) sur l’ordinateur de la victime.

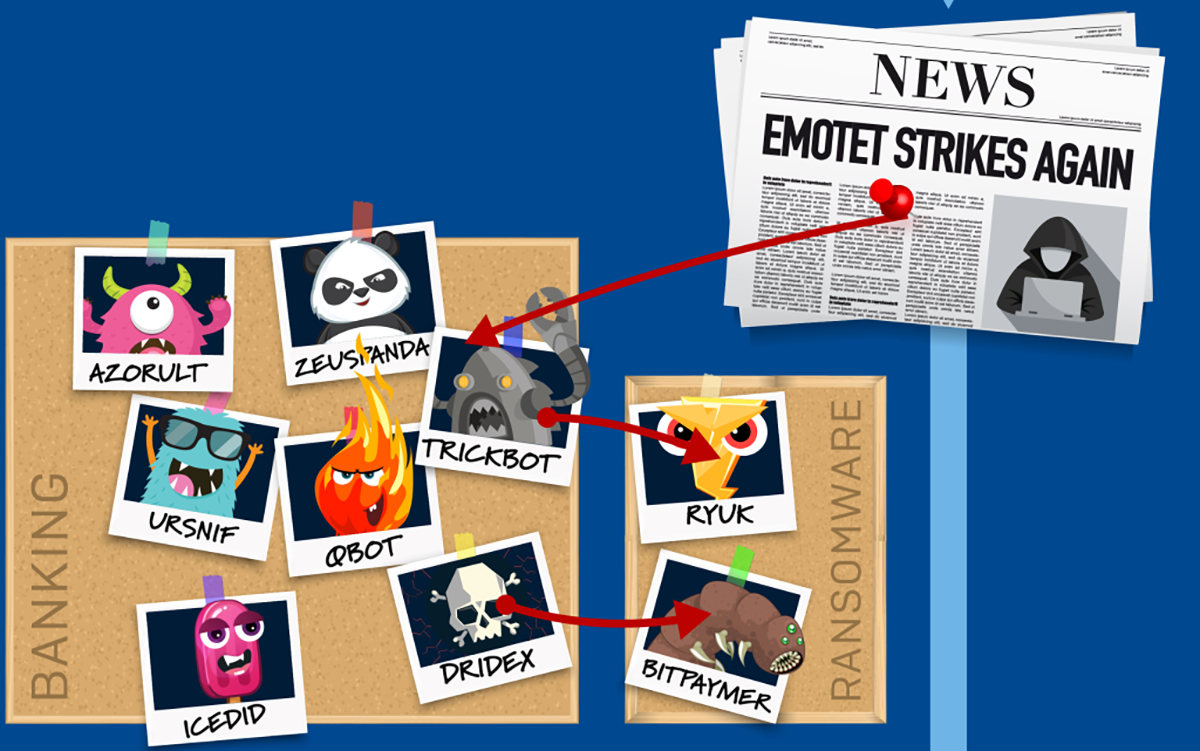

Après avoir mis en place la persistance (à savoir la possibilité de se lancer lui-même après un redémarrage), le malware envoie les informations du profil de la victime et de son ordinateur à ses opérateurs. En effet, connaître la victime, son ordinateur et le réseau qu’elle utilise aide les cybercriminels à choisir les charges virales à diffuser. Emotet utilise régulièrement des échantillons d’une ou plusieurs familles de malwares de type cheval de Troie bancaire voleurs d’identifiants, tels que Trickbot, Dridex, Ursnif ou Azorult.

Selon les renseignements fournis par les informations du profil de la cible en question, et les objectifs ou priorités de l’attaquant, ce dernier peut exploiter les charges virales qu’Emotet a précédemment distribuées pour propager des ransomwares ou d’autres charges virales à base de malwares. Par exemple, Emotet peut utiliser Trickbot sur la machine cible, puis Trickbot peut diffuser le ransomware Ryuk sur cette même machine.

L’écosystème Emotet comprend également une variété de charges virales que les malwares utilisent pour diverses tâches annexes. Ces charges virales peuvent voler et exfiltrer des identifiants, répandre latéralement le malware sur le réseau dans lequel se trouve la machine infectée, parcourir le disque dur de la personne ciblée à la recherche d’emails, collecter des données à partir du contenu des emails envoyés ou reçus par celle-ci, ou même utiliser la machine infectée pour lancer de nouvelles campagnes de spams en ciblant de nouvelles victimes potentielles, fraîchement découvertes.

Certaines de ces charges virales supplémentaires incluent des outils légitimes pour utilisateurs avancés, accessibles publiquement depuis un certain temps déjà, tels que Mail PassView ou Browser PassView de NirSoft. Plusieurs de ces charges virales semblent être spécialisées pour certaines tâches, telles que celles réalisées par les composants mail scraper/spam bot. Ces composants extraient le texte du message et les lignes d’objet d’Outlook, que le composant spam bot utilise ensuite pour injecter un fichier document Office malveillant au beau milieu d’un thread d’emails entre la victime et une ou plusieurs cibles potentielles, et ce en utilisant la même ligne d’objet que le thread du message d’origine.

Ces techniques permettent de garantir que l’écosystème Emotet continuera de se développer et de prospérer, à nos risques et périls !

Billet inspiré de Emotet’s Central Position in the Malware Ecosystem, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.