Vous avez peut-être déjà entendu parler des compartiments S3 exposés laissant des IPI (Informations Personnellement Identifiables) et des enregistrements de données sensibles non protégés via un accès “public” mal configuré. Les instantanés de disques durs virtuels et les services de base de données sont tout aussi vulnérables et peuvent être considérés, ni plus ni moins, comme les clés de votre royaume.

Les clés de votre royaume

Bien que MongoDB et toute base de données exécutée sur un réseau virtuel puissent avoir des ports ouverts et accessibles depuis l’internet public, des attaques récentes ont ciblé des services populaires tels que Amazon RDS (Relational Database Service) et les instantanés EBS (Amazon Elastic Block Store), compromis via le mode “public”. Les pirates le savent bien et se sont tournés vers ces services pour en tirer parti justement.

Que vous uploadiez votre base de données client en mode “public” sur une plateforme de test pendant que vous évaluez Amazon RDS, en l’oubliant par la suite tout simplement jusqu’à ce que vous soyez victime d’une violation, ou que vous laissiez les instantanés EBS de votre disque dur virtuel non chiffrés à la vue de tous, le résultat est le même , à savoir que la fenêtre est ouverte permettant à une attaque d’être lancée.

Alors que les entreprises cherchent à se développer dans le Cloud pour profiter d’une gamme de services plus étendue, trop souvent, les paramètres de configuration ne sont pas mis en œuvre correctement ou bien ils sont modifiés accidentellement par un autre utilisateur. Une telle situation les laisse publiquement accessibles à toute personne possédant les compétences requises et disposant d’une connexion internet.

Comment identifier et prévenir l’exposition de Amazon RDS et des instantanés EBS

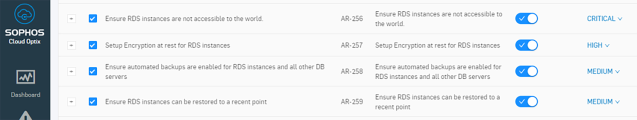

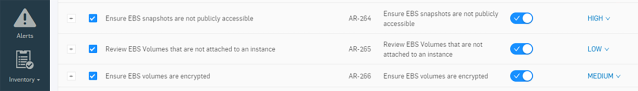

Le contrôle de politique de Cloud Optix vous permet de détecter rapidement les instantanés EBS et les instances RDS publics et non chiffrés, qu’ils soient mal configurés par accident ou par un acte malveillant.

Les contrôles de politique personnalisés vous permettent de définir des niveaux de gravité pour les alertes, permettant ainsi à votre entreprise de surveiller de près les ressources critiques liées à votre activité.

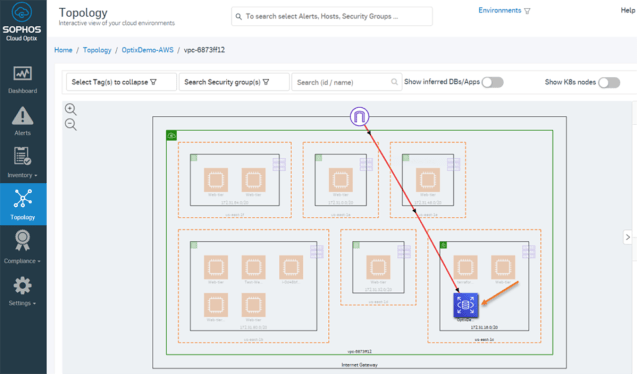

Pour aller plus loin et vous donner une visibilité granulaire, les visualisations de topologie réseau de Cloud Optix vous permettent d’identifier les instances RDS à risque. Une telle approche permet à votre équipe de sécurité de surveiller le flux du trafic, d’être avertie concernant des schémas de trafic inhabituels grâce à des alertes basées sur l’IA, et de prédire l’évolution du trafic, en mettant en évidence l’accès public à internet susceptible d’entraîner une violation.

Les failles de sécurité dans le Cloud vont au-delà des compartiments S3. Recherchez donc des solutions capables d’intégrer la sécurité et les contrôles de surveillance à tous vos services critiques dans le Cloud. Protégez vos données, fichiers, bases de données et instantanés de disques durs les plus précieux avec la solution Cloud Optix de Sophos.

Billet inspiré de Exposed: Amazon EBS and RDS Exposure, sur le Blog Sophos.