Les services Elasticsearch simplifient le stockage, la recherche et l’analyse d’importants volumes de données, mais c’est justement pour ces raisons qu’ils sont la cible privilégiée des cybercriminels.

Disponible en tant que service, AWS Elasticsearch permet aux utilisateurs de déployer et d’exploiter facilement Elasticsearch sans avoir besoin d’ajouter des ressources supplémentaires dédiées (en effet, AWS propose une aide pour permettre de configurer correctement AWS Elasticsearch).

Cependant, saviez-vous que ces domaines ont un mode “public” qui laisse les données exposées à des requêtes non signées adressées à ces ressources (clusters ES) par des attaquants ?

Les exemples de clusters Elasticsearch non protégés qui ont été découverts dans le domaine public incluent des Informations Personnellement Identifiables (IPI) de plus de 20 millions de citoyens équatoriens et plus de 20 millions de données fiscales appartenant à des citoyens russes.

Des données non protégées, et connectées à des domaines accessibles au public, permettent à des attaquants d’identifier facilement des clusters AWS Elasticsearch exposés à l’aide de moteurs de recherche populaires tels que Shodan. Une fois l’accès obtenu, les pirates peuvent copier les données à distance ou les indexer à l’aide d’autres services Internet.

Évitez les domaines AWS Elasticsearch accessibles au public

Sophos Cloud Optix aide les entreprises à identifier et à empêcher, en quelques minutes seulement, les domaines AWS Elasticsearch accessibles au public.

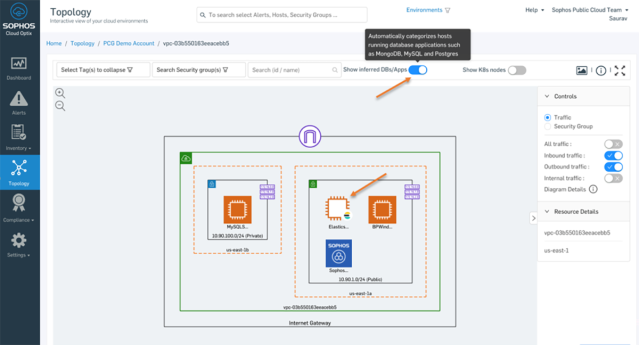

En utilisant une combinaison d’aperçus topologiques contextuels et de moyens basés sur l’Intelligence Artificielle, Cloud Optix en déduit la pile ELK (“ELK” est l’acronyme de trois projets open source : Elasticsearch, Logstash et Kibana), identifiant ainsi l’emplacement où les instances Amazon EC2 exécutent les applications Elasticsearch, Logstash et Kibana. Cette technique permet aux utilisateurs de Cloud Optix d’identifier rapidement, lors de leurs vérifications régulières en matière d’hygiène de sécurité, l’emplacement où une instance Amazon EC2 hébergeant Elasticsearch reçoit du trafic provenant d’internet.

Dites oui à l’open source, mais protégez vos données avec ce simple contrôle simple proposé par Cloud Optix.

Billet inspiré de Exposed: Amazon Elasticsearch exposure, sur le Blog Sophos.