Au cours des dernières semaines, les SophosLabs ont constaté une forte augmentation au niveau de l’activité du ransomware Ryuk. Cette menace particulièrement malveillante atteint sa cible par le biais d’une attaque sophistiquée en plusieurs étapes, paralysant les entreprises et les obligeant à payer de lourdes rançons.

Pour comprendre comment stopper Ryuk, il est utile de savoir comment les attaques se déroulent.

Les acteurs malveillants derrière Ryuk sont des adversaires actifs qui associent des techniques d’attaque avancées à un piratage interactif et manuel afin d’accroître leur taux de réussite.

Ils ciblent généralement des organisations qui ne peuvent supporter aucun temps d’arrêt, tels que les journaux, les municipalités et les services publics, pour augmenter les chances d’être payé. Et en parlant de paiement, les sommes en jeu sont vraiment importantes. Il s’agit souvent de montants à 6 chiffres payables en Bitcoin.

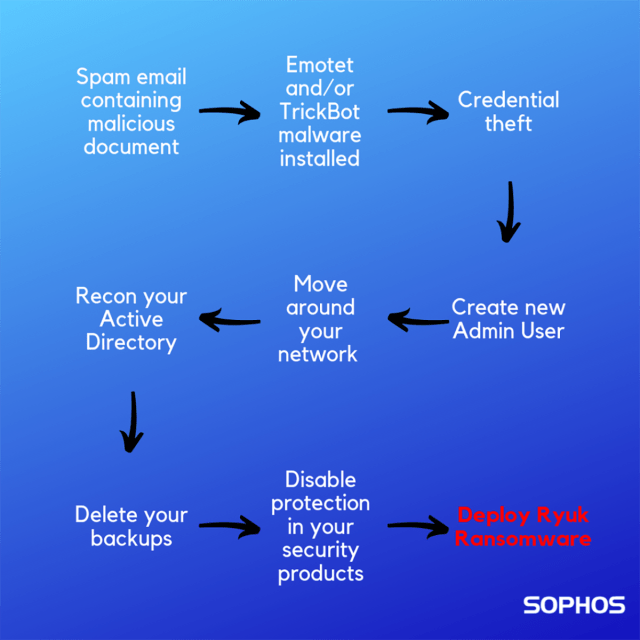

Les attaques de Ryuk sont complexes. Elles commencent souvent par une attaque via Emotet ou TrickBot, diffusée via des pièces jointes malveillantes dans des emails de spam, permettant ainsi aux cybercriminels de se connecter à votre réseau.

Une fois à l’intérieur de votre système, ils volent les identifiants et créent un nouvel utilisateur de type admin. Une fois l’élévation des privilèges effectuée et passés au niveau admin, les pirates peuvent se déplacer au sein de votre réseau, interroger votre Active Directory et supprimer vos sauvegardes.

Après avoir retiré votre filet de sécurité, ils tentent de désactiver vos produits de cybersécurité avant de finalement libérer le ransomware Ryuk, de chiffrer vos fichiers et de vous demander de payer d’énormes rançons.

Stopper Ryuk avec Sophos Intercept X Advanced

Stopper Ryuk, ce n’est pas simplement arrêter un logiciel, c’est arrêter un adversaire actif et perturber la chaîne d’attaque qui permet de le mettre en mouvement. Sophos Intercept X Advanced intègre toute une gamme de technologies permettant de détecter et de perturber les différentes étapes de l’attaque, notamment en :

- Détectant et bloquant des techniques d’exploit utilisées pour télécharger et installer Emotet et Trickbot (souvent via PowerShell ou WMI), afin d’empêcher les pirates de s’infiltrer au sein de votre réseau.

- Bloquant les mouvements latéraux sur votre réseau en travaillant en temps réel avec Sophos XG Firewall.

- Prévenant le vol d’identifiants, et en bloquant ainsi les accès non autorisés à vos systèmes et l’élévation des privilèges administrateur.

- Empêchant l’exécution du ransomware en examinant son “ADN” avec notre réseau neuronal deep learning.

- Détectant et en restaurant les fichiers après un chiffrement non autorisé de ces derniers via les fonctionnalités de CryptoGuard.

Regardez cette vidéo pour découvrir les fonctionnalités de CryptoGuard dans Intercept X permettant d’effectuer une restauration après avoir été attaqué par le ransomware Ryuk.

Testez la protection anti-ransomware d’Intercept X avec un essai gratuit de 30 jours.

Votre équipe dévouée de traqueurs de menaces et d’experts en réponse

Alors que de nombreuses variantes de ransomwares sont propagées via des campagnes de spam à grande échelle, Ryuk utilise des moyens automatisés pour pénétrer en premier lieu au sein d’un système, puis utilise l’ingéniosité humaine pour échapper à la détection. En d’autres termes, une intervention humaine a lieu au cours de l’attaque qui a pour but de contourner ou de manipuler vos contrôles de sécurité existants.

Concernant les attaques d’adversaires actifs telles que celles-ci, une équipe dédiée de traqueurs de menaces et d’experts en réponse peut faire toute la différence. L’équipe Sophos Managed Threat Response traque, détecte et répond de manière proactive aux attaques en temps réel afin de neutraliser les ransomwares et les autres menaces avancées avant qu’elles ne compromettent vos données. Découvrez-en plus au sujet de Sophos MTR dès maintenant.

Les meilleures pratiques pour stopper les ransomwares

Quelle que soit la taille de votre entreprise et quel que soit votre secteur d’activité, nous vous recommandons de suivre ces meilleures pratiques afin de minimiser le risque que vous soyez victime d’une attaque par ransomware :

- Formez vos utilisateurs. Apprenez-leur l’importance des mots de passe forts et déployez une authentification à deux facteurs chaque fois que vous le pouvez.

- Protégez les droits d’accès. Ne donnez aux comptes utilisateurs et aux administrateurs que les droits d’accès dont ils ont besoin et rien de plus.

- Faites des sauvegardes régulières, et conservez-les hors site, là où d’éventuels attaquants ne pourront pas les trouver. Elles pourraient bien être votre dernier rempart pour vous protéger contre une demande de rançon à six chiffres.

- Patchez tôt, patchez souvent. Des ransomwares comme WannaCry et NotPetya s’appuient sur des vulnérabilités non corrigées pour se répandre dans le monde entier.

- Verrouillez votre RDP. Désactivez RDP si vous n’en avez pas besoin et utilisez le limiteur de débit, 2FA ou un VPN si vous en avez l’opportunité.

- Assurez-vous que la protection anti-falsification soit bien activée. Ryuk et d’autres ransomwares tentent de désactiver la protection de vos systèmes endpoint. La protection anti-falsification est conçue pour empêcher qu’un tel incident ne se produise.

- Sensibilisez votre équipe au phishing. Le phishing est l’un des principaux mécanismes de diffusion des ransomwares.

- Utilisez une protection anti-ransomware. Sophos Intercept X et XG Firewall sont conçus pour fonctionner main dans la main afin de lutter contre les ransomwares et leurs effets néfates. Sophos Managed Threat Response (MTR) met à disposition une équipe de traqueurs de menaces qui traquent, détectent et neutralisent de manière proactive les attaques qui nécessitent une intervention humaine.

Billet inspiré de Rolling back Ryuk Ransomware, sur le Blog Sophos.