Les SophosLabs viennent de dévoiler un rapport détaillé sur les conséquences de ce fameux malware qui, il y a deux ans, a été un véritable fléau. En effet, le matin du 12 mai 2017, des entreprises et des particuliers dans le monde entier ont été attaqués par un malware, à présent appelé WannaCry.

La propagation rapide de WannaCry, rendue possible par l’utilisation d’une vulnérabilité Windows récupérée auprès d’une agence de renseignement, a été soudainement stoppée lorsque des chercheurs en sécurité ont enregistré un nom de domaine Internet intégré dans le code, une procédure de recherche de routine qui, par inadvertance, a déclenché une sous-routine “kill switch” au sein du malware, provoquant ainsi l’arrêt du processus d’infection des ordinateurs ciblés. Un petit nombre de variantes publiées les jours qui ont suivi, et qui utilisaient de nouveaux domaines kill switch, ont été stoppées selon la même méthode.

Avant la première apparition de ce malware, Microsoft avait publié une mise à jour afin de bloquer l’exploitation de cette vulnérabilité, ce qui aurait pu empêcher la propagation de l’infection. Cependant, le retard dans l’installation de cette mise à jour d’avril 2017 a directement permis à WannaCry de se copier d’un ordinateur à l’autre.

Au moment où le domaine kill switch a vraiment produit son effet, le malware avait déjà causé beaucoup de dégâts. Étonnamment, le kill switch ne signifiait pas pour autant la fin de WannaCry, et ce même si (à notre connaissance du moins) ce malware n’a été mis à jour et réédité que deux fois, quelques jours après la première infection. En fait, les détections WannaCry semblent avoir atteint un niveau record, dépassant le nombre de détections des malwares les plus anciens tels que Conficker. En effet, ce malware continue encore d’infecter les ordinateurs dans le monde entier !

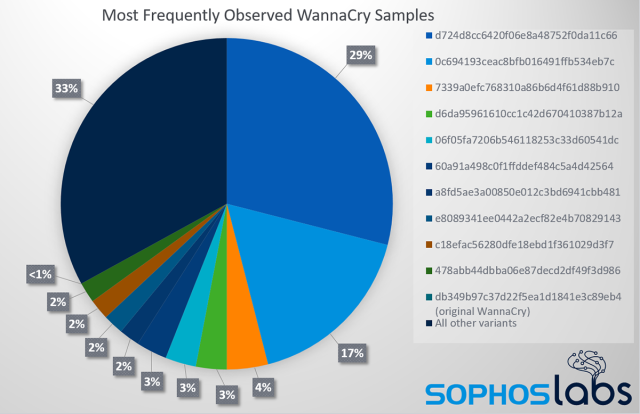

Ces 11 variantes de WannaCry sont responsables de la majeure partie des plus de 4,3 millions d’attaques de ce malware observées en août 2019.

WannaCry n’a jamais disparu, il s’est juste un peu plus dégradé

Alors, pourquoi le monde entier s’insurge toujours autant contre WannaCry ? Il s’avère qu’une personne (ou éventuellement plusieurs) a modifié ce malware à un moment donné après l’attaque initiale, et ce sont en réalité ces versions modifiées qui génèrent presque toutes les détections que nous observons à l’heure actuelle. Là où il n’y avait qu’un seul et unique binaire WannaCry, il en existe à présent plus de 12 000 variantes en circulation. Au mois d’août 2019, Sophos a détecté et bloqué plus de 4,3 millions de tentatives, provenant d’ordinateurs infectés, pour propager une version de WannaCry vers un système endpoint protégé.

Le seul avantage : pratiquement toutes les variantes de WannaCry que nous avons découvertes sont radicalement dégradées, incapables de chiffrer les ordinateurs de leurs victimes. Mais ces variantes sont encore tout à fait capables de propager des copies dégradées d’elles-mêmes sur des ordinateurs Windows qui n’ont pas été corrigés pour traiter le bug qui a permis à WannaCry de se propager aussi rapidement au départ.

Les domaines kill switch d’origine sont restés actifs depuis mai 2017, lorsque les chercheurs en sécurité les ont enregistrés, mettant ainsi fin à l’attaque WannaCry. Pour comprendre pourquoi ce ransomware semble toujours se répandre, et ce malgré le fait que le kill switch soit toujours actif, nous avons examiné environ un cinquième des variantes que nous avons détectées entre septembre et décembre 2018.

Il y a un an, au cours de cette période qui a duré trois mois, nous avons détecté 5,1 millions de tentatives infructueuses, en provenance d’ordinateurs infectés par WannaCry, pour infecter la ou les machines protégées d’un client. Grâce à cet échantillon, nous avons pu faire des découvertes intéressantes :

- L’intégralité des 2 725 variantes de WannaCry que nous avons analysées contenaient une forme de contournement du code kill switch qui a bloqué la version originale du ransomware.

- Dix versions uniques et modifiées du malware WannaCry étaient responsables des 3,4 millions (66,7%) de détections, les trois premières représentant à elles-seules 2,6 millions de détections (50,1%).

- 476 de ces fichiers uniques (3,8%) représentaient 98,8% des détections.

- 12 005 de ces fichiers uniques identifiés (96,1%) ont été vus moins de 100 fois chacun.

- Le véritable binaire WannaCry original, avec une charge virale non altérée capable de chiffrer l’ordinateur d’une victime, n’a été vu que 40 fois, un chiffre si bas qu’il pourrait facilement être attribué à des chercheurs en sécurité ou à des analystes effectuant des tests, plutôt qu’à une véritable attaque.

- La définition comportementale originale de WannaCry, établie par Sophos, CXmal-Wanna-A, offre une défense efficace contre toute tentative d’infection.

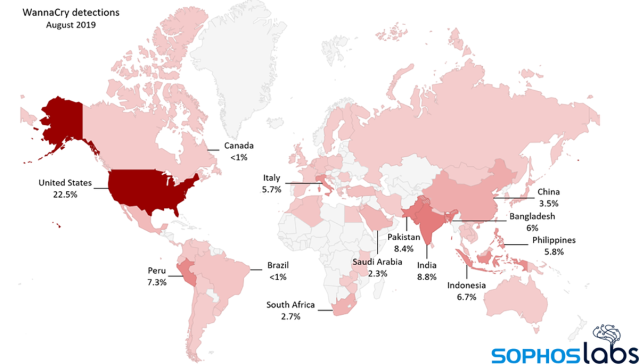

Sur la heatmap ci-dessus représentant les détections des tentatives infructueuses d’infection WannaCry de clients Sophos au cours du mois d’août 2019, les États-Unis sont restés le premier pays ciblé, avec plus de 22% des tentatives d’infection ciblant des ordinateurs. Les autres pays ciblés tels que l’Inde (8,8%), le Pakistan (8,4%), le Pérou (7,3%) et l’Indonésie (6,7%) reflètent la tendance naturelle et globale de la menace WannaCry.

La modification qui a eu le plus d’impact dans les dernières variantes de WannaCry est le bypass du kill switch. Nous avons détecté quatre méthodes différentes, certaines plus sophistiquées que d’autres, qui ont été utilisées pour contourner la protection qu’offrait la sous-routine du kill switch.

Le report de l’installation des correctifs n’est plus une option

La propagation de WannaCry a été et est toujours favorisée par le fait que des grandes entreprises ont tendance à différer l’installation des mises à jour Windows, par prudence, car certaines mises à jour ont généré par le passé des incompatibilités avec des logiciels tiers. Le débat sur l’importance de l’installation immédiate des mises à jour ou le report de celle-ci, jusqu’à ce que les tests puissent être terminés, est toujours d’actualité. Certains chroniqueurs techniques continuent de conseiller aux utilisateurs de ne pas installer immédiatement les correctifs afin d’atténuer les conséquences d’un correctif occasionnel qui ne fonctionnerait pas comme prévu.

Bien qu’il existe des circonstances particulières dans lesquelles certains groupes d’utilisateurs spécifiques ne voudront pas qu’un ordinateur télécharge et installe les mises à jour du système d’exploitation, presque toutes les personnes et entreprises ne font pas partie de cette catégorie. Malheureusement, les personnes qui diffusent des informations sur la manière de différer ou d’éviter les mises à jour abordent rarement les raisons plus nuancées pour lesquelles une personne peut vouloir (ou ne pas vouloir) désactiver cette fonctionnalité. Ne pas installer de mises à jour vous expose à des situations dangereuses et à des conséquences graves. Cependant, la réticence de certains administrateurs IT ou de certaines personnes à installer des mises à jour semble être profondément ancrée et généralisée, malgré les risques que cette inaction fait courir.

L’augmentation constante du nombre de détections WannaCry donne lieu à des alertes : ce constat signifie qu’il existe encore des machines dont les propriétaires n’ont pas installé de mise à jour du système d’exploitation depuis plus de deux ans et que ces machines sont vulnérables non seulement à WannaCry, mais à des types d’attaque beaucoup plus dangereux qui ont émergé au cours de ces deux dernières années.

Et ceci nous amène au point incontournable suivant : à savoir que si les domaines kill switch d’origine devaient soudainement ne plus être enregistrés, les puissantes versions malveillantes de WannaCry pourraient redevenir soudainement virulentes, se propageant ainsi via et sur une importante quantité de machines vulnérables, non corrigées.

Remerciements

L’auteur souhaite remercier tous les membres de la communauté cybersécurité qui ont contribué à la compréhension amont de l’effet et de l’impact de WannaCry, notamment Marcus Hutchins, Jamie Hankins et Matt Suiche, ainsi que les chercheurs Fraser Howard et Anton Kalinin des SophosLabs, pour leur aide via l’étude et les conseils techniques qui ont permis d’établir ce rapport. Nous publierons les IoC de ce rapport sur notre Github.

Enfin, n’hésitez pas à regarder notre vidéo qui passe en revue les leçons que nous aurions dû tirer suite à ces attaques :

Billet inspiré de The WannaCry hangover, sur le Blog Sophos.