由 SophosLabs Research 提供

Emotet 都是採大規模的方式發動攻擊。所做的一切都是大量的。當受害者收到特製的垃圾郵件時,就會受到感染。Emotet 作者將這些垃圾郵件發送給成千上萬的收件者,有時,殭屍程式自己發的數量把人還多。這些誘餌會使用大量產生的惡意文件。Emotet 會大量產生下載惡意軟體裝載的 URL,亦即將相同檔案放在多個位置,以防止其中一些網站被關閉 (確實如此)。

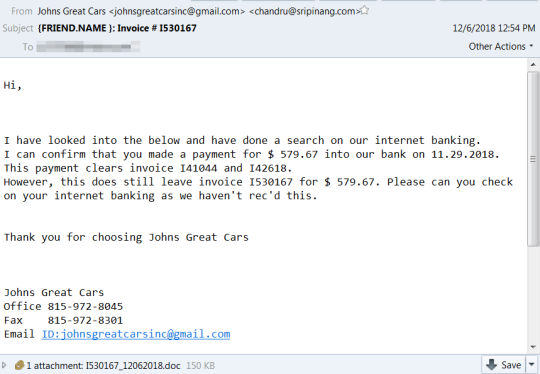

為了以如此龐大的規模運作,Emotet 作者似乎已經改進了客製化每一批郵件的程序。郵件略有變化,但仍然遵循著常見的用詞或主題模式:發貨確認、採購訂單,或是要求收件者付款的發票 (收件者可能從未聽說過這件事)。

這些郵件會花心思隨機產生內容、主題和附件內容,以便讓一些細節更 “個性化”,方能增強攻擊的社交工程能力。但是,它們卻不太花時間來調整郵件合併範本模板中,在 {RECIPIENT.NAME} 和 {IMAGINARY TRANSACTION} 之間的其他內容。

不過讓這些 Emotet 惡意軟體的垃圾郵件如此危險的一點,或許正是它們有多麼「不起眼」。

某些人在某個地方寫了這個東西,並且持續了好幾年,因為他們發現「不起眼」才是王道。他們可能是對的。比安全專業人員為了 Emotet 疲於奔命更令人驚訝的事,是它使用您能想像得到的最普通的主題來說服收件者打開有攻擊性的文件附件,或是點按惡意連結下載惡意的文件。

製作誘餌

「我們正在檢查這張發票,因為其中有一些錯誤。」某封郵件內容是這樣的,好像寄件者不確定這張發票中有幾個地方出錯。發票的金額會是一大筆 (但不是太誇張) 錢;幾千美元就足以引起任何人的注意。

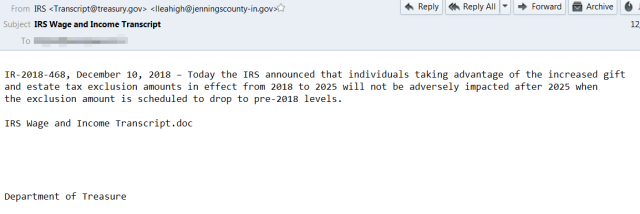

沈悶乏味是重點:UPS 寄件追蹤更新;公用事業或電話費;當地稅務機關遺失或延遲付款的通知,甚至只是 “國稅局” 對稅收減免規則的幾點更新。如何製造社交工程噱頭並不重要,只要它有點合理,並且郵件附件或連結能發揮作用就好。

此外,看膩了這種垃圾郵件的人們,只會注意到拼寫錯誤、打字錯誤、語法錯誤百出的內容,以及郵件中其他小的細節。我和其他人一樣也會犯這個錯。然而,這些郵件中語句不太通順,或是看似由政府機構送出但名稱拼錯,這些情形都不太重要。

Emotet 的幕後推手似乎已經學到了他們在寄送這麼多垃圾郵件後所學到的教訓。因為這些錯誤並不重要。事實上,人們不會注意到這些小錯誤,它們甚至還可能提供了是真人所寫的可信度,就像原本假裝的那樣。

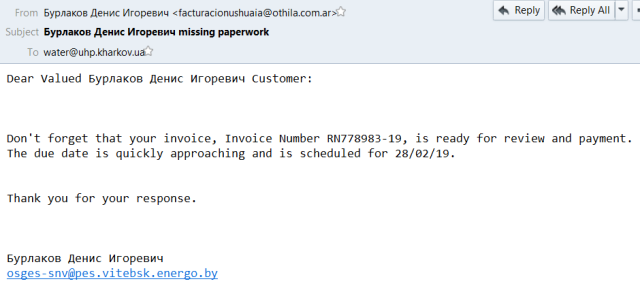

本地化

Emotet 發送者會以當地語言、參考該地的商業類型,甚至客製化產生特定文化的虛構姓名,以鎖定特定地理區域內的對象。

Emotet 垃圾郵件發送者經常搞錯語言和對象。

附件則是不斷改變。在撰寫本文時,典型的 Emotet 垃圾郵件寄件者使用惡意的 Word 文件、使用 .doc 副檔名的 XML 檔案附件,或者一個內嵌連結的 PDF 檔案。

英文原文: https://news.sophos.com/en-us/2019/03/05/emotet-101-stage-1-the-spam-lure/

(本博文為翻譯本,內容以英文原文為準)