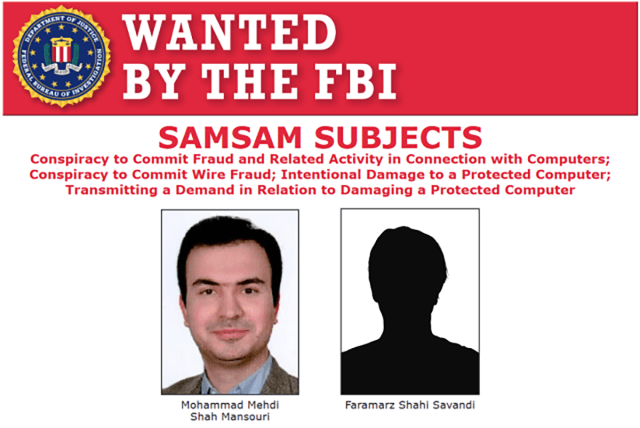

Les acteurs malveillants derrière le ransomware SamSam, désormais identifiés par le FBI (qui avait d’ailleurs diffusé un avis de recherche) et inculpés, ont inauguré un playbook très particulier dans leurs attaques, qui a inspiré une flopée d’autres hackers. En juillet, nous avons publié un rapport très détaillé sur les TTP (Tactiques, Techniques et Procédures) de SamSam. Si vous êtes intéressé, n’hésitez pas à le consulter. Voici donc une présentation rapide des TTP et de certaines contre-mesures simples que vous pouvez appliquer dès aujourd’hui !

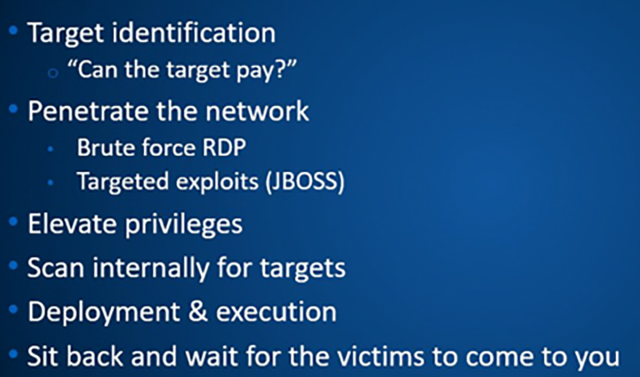

Résumé des procédures d’attaque utilisées par SamSam

Les cybercriminels SamSam ont commencé par surveiller leurs victimes. Ils voulaient savoir si elles disposaient de suffisamment de moyens pour payer la rançon, qui se situait aux alentours de 30 000$ en moyenne (environ 26 000€), en prenant en compte un taux de change du Bitcoin fluctuant.

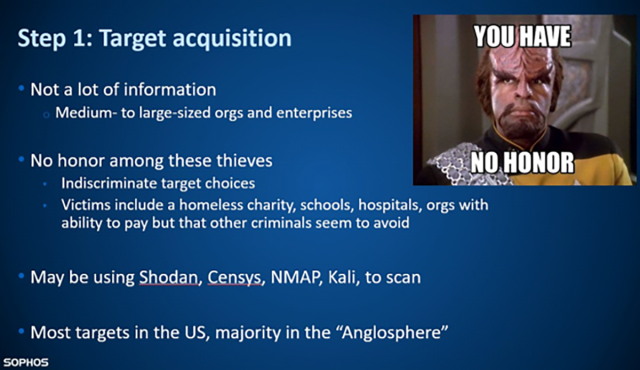

Acquisition d’une cible par SamSam

Même si la surveillance a probablement utilisé un certain nombre d’outils disponibles gratuitement, les motivations premières semblaient être (1) des victimes basées dans l’Anglosphere (monde anglophone, mais principalement aux États-Unis) et (2) qui avait de l’argent, et c’est tout. Certains ransomwares semblent avoir évité de s’attaquer aux écoles et aux hôpitaux, mais pas SamSam !

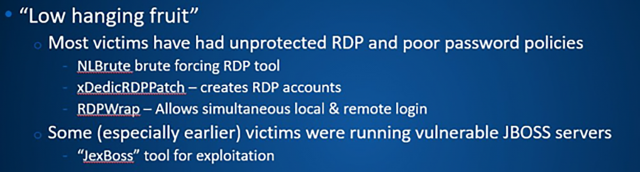

Outils utilisés par SamSam pendant la phase d’intrusion de l’attaque

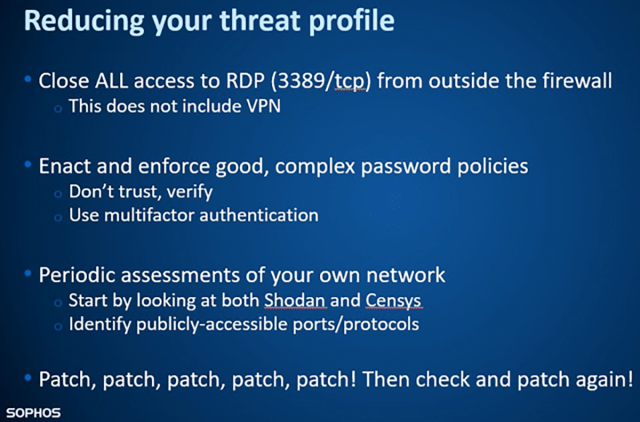

Les attaquants ont utilisé des “cibles faciles” pour pénétrer dans leurs réseaux. En effet, la plupart des attaques commencent par une attaque de mots de passe par force brute, lancée par les hackers et ciblant des machines Windows dont le protocole RDP (Remote Desktop Protocol) avait une faille de sécurité au niveau du pare-feu.

Si votre pare-feu comporte des ports ouverts pour autoriser le RDP depuis Internet et qu’il n’est pas protégé par un VPN, alors fermez ces ports dès à présent ! Peu importe la force du mot de passe Windows. Cela ne sert à rien de courir un risque en les laissant ouverts !

Certaines des premières attaques ont commencé avec des exploits visant des vulnérabilités d’un service d’application appelé JBOSS (maintenant connu sous le nom de Wildfly). Les attaquants ont utilisé un outil public de piratage de type grey-hate, appelé JexBoss. Le fichier jbossass.war (MD5 : CBDEAF83F58A64B09DF58B94063E0146) est un IOC (Indicateur de Compromission) montrant que ce type d’attaque est en cours. Cette méthode a rapidement été abandonnée pour se focaliser sur l’utilisation du RDP.

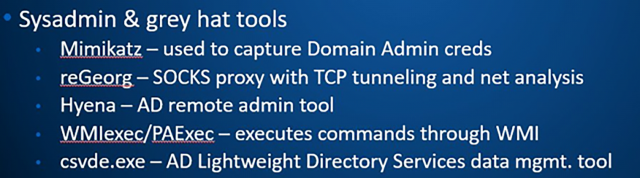

SamSam utilise les systèmes d’administration classiques et certains outils de piratage grey-hat

Une fois que les cybercriminels SamSam ont réussi un mettre un pied dans le réseau, ils ont eu recours à divers outils grey-hat et d’administrateur système pour élever leurs propres privilèges. L’objectif : obtenir les identifiants de l’Administrateur de Domaine, généralement en les recherchant avec l’aide de Mimikatz.

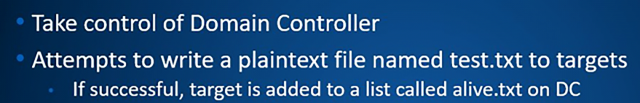

L’objectif était de prendre le contrôle du contrôleur de domaine

Dès qu’ils ont eu le mot de passe de l’Administrateur de Domaine, les attaquants SamSam ont pris le contrôle du contrôleur de domaine. Ils ont utilisé ce dernier pour propager le ransomware sur toutes les machines du réseau, mais ils ne l’ont pas fait immédiatement. Ils ont d’abord effectué des tests, avant le déploiement, pour s’assurer que le contrôleur de domaine disposait bien des privilèges en écriture sur les machines sous son contrôle.

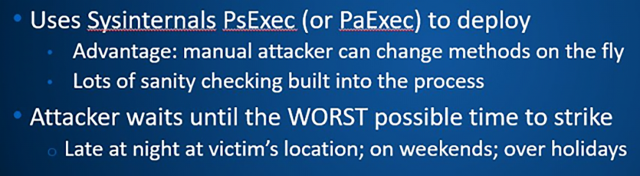

SamSam a lancé une installation à l’aide de l’outil gratuit Microsoft Sysinternals PsExec

En utilisant l’outil gratuit de Microsoft, PsExec, les attaquants ont poussé le ransomware sur toutes les machines qu’ils pouvaient atteindre en même temps depuis le contrôleur de domaine.

Ils ont attendu tard dans la nuit, pendant le week-end ou les jours fériés, pour lancer l’attaque, au moment où le moins de gens possible pouvait s’en apercevoir et du coup agir avant qu’il ne soit trop tard.

Dans les cas où un produit de sécurité endpoint empêchait le malware de s’exécuter, ils ont appris à utiliser les consoles d’administrateur mises en œuvre par les entreprises pour gérer les produits de sécurité. Ils ont ensuite désactivé sélectivement les produits de sécurité en utilisant (vous l’aurez deviné) des identifiants d’administration volés.

À tout le moins, les utilisateurs de niveau administrateur doivent utiliser une authentification à deux facteurs pour tous les services et comptes sensibles.

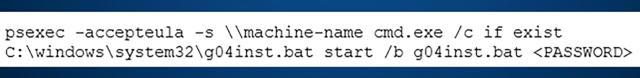

La commande PsExec a lancé un fichier batch et a demandé un mot de passe, rendant ainsi l’analyse plus difficile

Pour rendre plus difficile l’analyse du malware par les experts en sécurité, ils ont créé des échantillons uniques pour chaque entreprise cible et les ont exécutés à l’aide d’un fichier batch qui déchiffrait le payload avec un mot de passe modifié pour chaque attaque. Le malware a toujours supprimé son propre programme d’installation, ainsi que toute autre trace de son passage lors de la phase finale. Obtenir des copies des fichiers associés à l’attaque a été un défi depuis les premiers jours, mais ce n’était pas impossible.

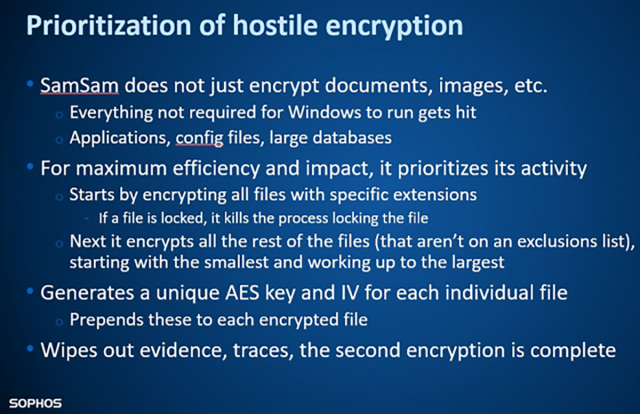

Les attaquants SamSam ont peaufiné la procédure de chiffrement à plusieurs reprises au cours des deux dernières années

Le ransomware SamSam a également repoussé les limites en matière d’efficacité. Il chiffrait d’abord les fichiers les plus importants, puis tout ce qui n’était pas essentiel pour que la machine continue de fonctionner.

Les conséquences étaient plus graves qu’avec les ransomwares classiques. Par exemple, vous ne pouviez pas simplement restaurer des fichiers de données à partir de sauvegardes pour revenir à la configuration initiale, car toutes vos applications étaient également inaccessibles. Vous deviez d’abord créer une nouvelle image du disque et restaurer toutes les applications avant de pouvoir restaurer les fichiers de données.

Il s’agissait là d’un acte véritablement pervers qui garantissait à coup sûr que les données étaient irrécupérables dans un délai raisonnable et en une seule fois, à l’échelle d’un réseau entier. S’il fallait (par exemple) 30 minutes pour créer une nouvelle image d’un disque sur une seule machine et 15 minutes supplémentaires pour récupérer les données à partir des sauvegardes hors connexion, combien de temps aurait-il fallu pour effectuer la même opération sur 100 machines ? et 1000 machines ?

Pourriez-vous le faire pour une très grande entreprise internationale assez rapidement pour ne pas subir de lourdes pertes ? Et si un réseau de jeux en ligne n’était pas seulement en jeu mais que des vies étaient en danger ?

Face à la perspective, peut-être, de plusieurs semaines d’indisponibilité et de récupération laborieuse, avec en prime une perte de productivité, il n’est pas surprenant que de nombreuses victimes aient choisi de payer les cybercriminels SamSam. Pour beaucoup, c’était une question de survie organisationnelle, bien que celle-ci soit liée à une coûteuse leçon à tirer.

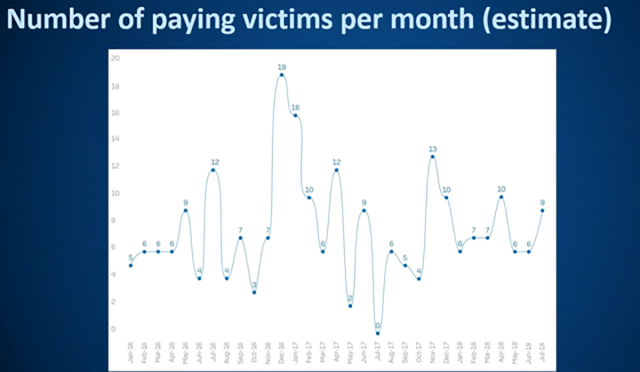

SamSam n’a attaqué qu’une poignée d’entreprises à la fois, mais a eu un taux de réussite élevé

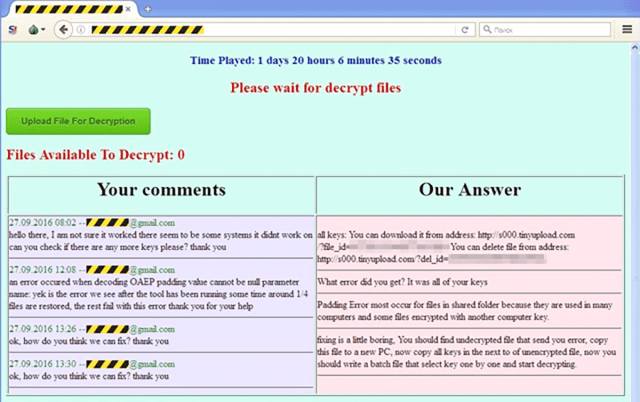

Chaque victime a reçu une adresse unique .onion sur le Dark Web. À l’autre extrémité, on trouvait une sorte de système de chat où la victime interagissait directement avec les cybercriminels SamSam.

Les attaquants SamSam communiquaient avec les victimes via une page de chat en ligne sur le Dark Web

Tout a disparu dès que la victime a payé. Seules quelques captures d’écran existent. Ces dernières nous ont été fournies par une victime qui a travaillé avec nous pour enquêter sur une rétrospective de l’attaque.

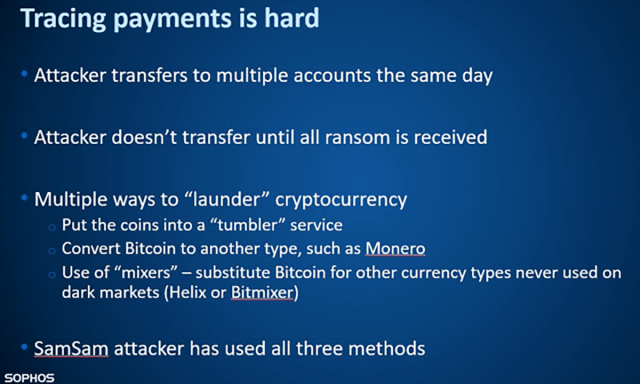

Nous avons suivi les paiements Bitcoin vers un petit nombre de portefeuilles. La crypto-monnaie est ensuite passée par une phase de “mixage” afin d’obfusquer son origine et sa destination.

Les hackers ont blanchi leur Bitcoin par le biais de services de “mixage”

Nous sommes remontés, pour certains nombre, jusqu’à leurs origines et avons trouvé quelque chose d’assez intéressant.

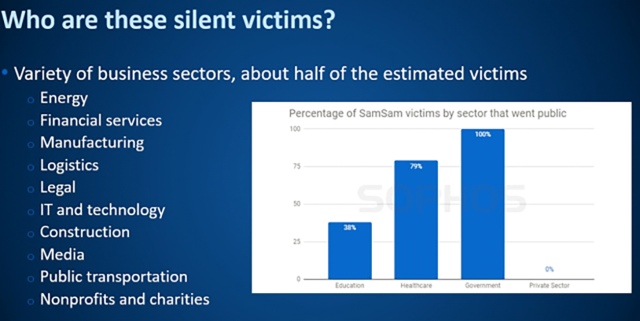

Alors que de nombreuses victimes, y compris la ville d’Atlanta, ont avoué ouvertement avoir été visées par SamSam, plus de la moitié des victimes payantes n’ont jamais fait d’annonce publique.

Plus de la moitié des victimes de SamSam n’ont jamais annoncé publiquement avoir été victime de l’attaque

Toutes ces “victimes silencieuses” étaient de grandes entreprises.

Il est également clair que les attaquants SamSam avaient un seul pays principalement dans leur ligne de mire, après avoir établi une corrélation au niveau de la localisation des entreprises ciblées.

Données de janvier 2016 à juillet 2018, incluant les “victimes silencieuses”

Maintenant que nous savons qui étaient les cybercriminels, la motivation principale semble évidente.

La nouvelle selon laquelle le FBI a identifié et inculpé les acteurs malveillants derrière la menace SamSam nous rend heureux, mais cela ne signifie pas pour autant que le dossier soit clos. Loin de là, en fait !

Personne n’a été arrêté et il existe encore beaucoup de victimes potentielles faciles à cibler.

Pire encore, plusieurs autres groupes de hackers ont adopté ce mode opératoire et imitent la technique SamSam pour propager des ransomwares. Ces attaques haut de gamme, lancées manuellement et ciblées se poursuivent.

Nous avons donc encore beaucoup à faire. Ce combat ne fait qu’entrer dans la phase suivante. Fermez donc ces ports RDP ! Patchez vos vieilles machines ! Segmentez le réseau pour que tout ne soit pas accessible à partir d’un seul point !

Nous allons continuer de couvrir cette montée en puissance des ransomwares ciblés et ses conséquences, ici même sur notre blog Sophos. Rejoignez-nous dans notre lutte contre ce fléau !

Billet inspiré de How a SamSam-like attack happens, and what you can do about it, sur Sophos nakedsecurity.