Nous sommes sûrs que vous savez maintenant ce qu’est un ransomware.

Petit rappel juste au cas où : un ransomware est un malware qui chiffre vos fichiers avec une clé cryptographique aléatoire…

…et envoie ensuite la seule et unique copie de cette clé de déchiffrement aux cybercriminels.

Lesquels vous propose rapidement de vous la revendre afin que vous puissiez déverrouiller vos données et reprendre vos activités.

Et nous sommes sûrs que vous avez entendu parler du ransomware SamSam, dont le nom a été emprunté à un dessin animé français, et sur lequel nous avons écrit à de nombreuses reprises, malheureusement, sur notre blog sécurité.

Les cybercriminels à l’origine du ransomware SamSam ont utilisé une technique complexe, très différente de celle utilisée par les premières générations de ransomware, quelques années en arrière, telles que CryptoLocker, CryptoWall et TeslaCrypt.

Au lieu d’utiliser des techniques de spam massives pour envoyer leurs malwares à des millions de destinataires dans l’espoir de collecter des milliers de dollars auprès de milliers de victimes réparties dans le monde entier, les SamSammers ont opté pour une approche plus ciblée.

Ils ont identifié des listes de réseaux dans lesquels ils connaissaient l’existence d’une faille de sécurité, telle qu’un portail d’accès distant avec un mot de passe faible, et ont ainsi sélectionné un seul réseau à la fois pour lancer leurs attaques.

En chiffrant des centaines d’ordinateurs sur un même réseau et en même temps, souvent d’ailleurs en utilisant les mêmes techniques sysadmin que celles utilisées par un véritable informaticien pour diffuser, par exemple, une mise à jour logicielle officielle, les hackers se sont ainsi généralement retrouvés dans une position très forte à partir de laquelle ils pouvaient extorquer de l’argent.

Un tarif de type “buffet à volonté”

En effet, leurs demandes de rançon reflétaient bien le pouvoir dont ils disposaient. En effet, ils “proposaient” généralement la somme d’environ 8 000$ (à peu près 7000€) par ordinateur …

… ou 50 000$ (soit l’équivalent de 44 000€) pour bénéficier de ce que vous pourrait appeler l’option “buffet à volonté”, offrant en réalité une sorte de licence réseau pour déchiffrer tous vos ordinateurs en un seul versement.

Vous pouvez facilement concevoir le fait de passer quelques jours avec 5%, voire 10% de votre réseau hors service, mais pas avec 50%, voire plus, de tous vos ordinateurs portables et serveurs complètement bloqués et inutilisables.

Et c’est justement le pari qu’ont fait les hackers derrière le ransomware SamSam : à savoir mettre les entreprises dans une situation tellement critiques qu’elles n’avaient pas d’autre choix que de payer.

Tel est pris qui croyait prendre

Eh bien, une sorte de justice est en train d’être rendue.

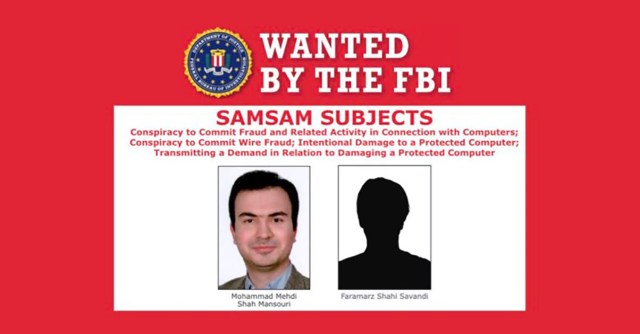

Le FBI affirme avoir identifié deux des responsables du ransomware SamSam, qui a sévi pendant un certain temps maintenant, les dénommant publiquement Mohammad Mehdi Shah Mansour (27 ans) et Faramarz Shahi Savandi (34 ans), tous deux résidant à Téhéran, la capitale iranienne.

En effet, le ministère de la Justice américain a publié un acte d’accusation, aujourd’hui révélé, devant le tribunal du district américain du New Jersey, accusant ce duo d’avoir commis une série d’infractions pénales, notamment :

- Conspiration en vue de commettre une fraude et toute activité connexe en relation avec des ordinateurs.

- Conspiration en vue de commettre une fraude électronique.

- Dommage intentionnel sur un ordinateur protégé.

- Transmission d’une requête dans le but d’endommager un ordinateur protégé.

De plus, le département du Trésor américain a publiquement identifié deux autres iraniens, Ali Khorashadizadeh et Mohammad Ghorbaniyan, tous deux accusés par le Trésor d’avoir aidé Mansour et Savandi à convertir en devises iraniennes leurs “gains” frauduleux, payés en Bitcoin par leurs victimes.

Et ensuite?

Si les accusés sont effectivement en Iran, il semble peu probable, du moins dans le climat politique actuel, qu’ils soient traduits un jour devant la justice américaine.

Pour autant, ils ne sont pas libres de rentrer chez eux, bien sûr. En effet, s’ils ont gagné autant d’argent que nous le pensons, ils pourraient tomber sous le coup de la loi en Iran, et il se pourrait bien qu’il fasse l’objet d’une enquête dans leur pays d’origine.

Quoi qu’il en soit, même si cette révélation sert à effrayer les SamSammers et à les rendre inactifs, il existe encore beaucoup de cybercrimes et beaucoup d’autres ransomwares (et de gangs de ransomwares) pour reprendre là où les équipes du ransomware SamSam se sont arrêtées.

Donc, ne laissez pas cette nouvelle vous endormir avec un faux sentiment de sécurité, l’épopée des ransomwares regorge d’histoires sur de nouvelles souches qui ont pris le relais après la disparition de certains groupes de cybercriminels.

Heureusement, les mêmes conseils que nous avons donnés pour vous protéger contre le ransomware SamSam vous aideront à lutter contre les ransomwares, et la cybercriminalité, en général, alors parcourez-les de nouveau dès à présent !

Nous vous invitons également à lire le Rapport 2019 des SophosLabs sur les Menaces, dans lequel nous analysons la situation actuelle de la cybercriminalité, y compris une section sur les ransomwares en général et sur SamSam en particulier.

Billet inspiré de Iranian hackers charged in the US for SamSam ransomware attacks, sur Sophos nakedsecurity.