感謝 Sophos 的Peter Mackenzie 支援本文的幕後工作。

在 WannaCry 和 NotPetya 的「震撼教育」(勒索軟體在幾個小時內就蔓延到全球) 後一年以來,勒索軟體的消息已經大大減少。

你會誤以為事件已經成為過去。但勒索軟體銷聲匿跡的報導被誇大了。

雖然挖礦和挖礦劫持 (cryptojacking) 一直在佔據新聞版面,但是在任何人聽說過 WannaCry 之前,這顆雪球滾動的速度和規模就已經不斷擴大。

它代表了一種更隱蔽、更複雜的勒索軟體攻擊趨勢。這種攻擊比使用電子郵件或漏洞利用的攻擊更有利可圖、更難以阻止,也更具破壞力。

而且這些攻擊是以難以阻止且易於複製的方式發動的`。

WannaCry 是從 NSA (美國國家安全局) 偷來的漏洞利用攻擊,所以難以複製,而其廣為散播引起了各地執法部門的注意,也讓研究人員和安全公司得以取得無數的惡意軟體副本來進行分析。

目標型勒索軟體攻擊的犯罪分子就不是如此了。他們使用可以成功複製的策略、可以容易取代的市售工具,以及不會四處散播並會自行清理蹤跡的勒索軟體以躲避分析。

雖然與病毒爆發或垃圾郵件活動相比,目標型攻擊的足跡很小,但它從一個受害者獲得的贖金比所有 WannaCry 勒索的還多。

目標型攻擊會讓小型企業無法使用關鍵系統,或者讓整個組織陷入停滯,就像最近鎖定亞特蘭大市的 SamSam 攻擊一樣。

雖然這種類型的攻擊每次都會躍上媒體版面,其實未經報導的還有更多。攻擊者不在意受害者組織的規模,而只看它們是否夠脆弱。

事實上,本文選擇的三個勒索軟體範例:Dharma、SamSam 和 BitPaymer,可以被攏統歸類為 (可能目標有些重疊) 針對小型、中型和大型企業的勒索軟體。

所有企業都是目標,而不僅僅是那些成為會成為頭條新聞的企業。

例如,Sophos 最近的一項調查顯示,SamSam 只偏好醫療保健和政府部門是一種錯覺。在調查中發現,大多數 SamSam 受害者實際上是沒有上市的私人企業,只是政府機構和上市的醫療保健組織有公開通報遭受勒索。

解析目標型攻擊

個別駭客群體使用的目標型攻擊手法不盡相同且持續發展,並會根據不同目標加以調整。儘管如此,它們在整體結構上仍有許多相似之處。

在典型的目標型攻擊中,犯罪分子會:

- 入侵安全等級不高的 RDP (遠端桌面通訊協定) 密碼來進入系統。

- 升級權限直到成為系統管理員。

- 使用系統管理員強大的權限來移除安全軟體。

- 散播並執行會加密受害者檔案的勒索軟體。

- 留下要求付款以解密檔案的勒索信。

- 等待受害者透過電子郵件或黑暗網站與他們聯繫。

攻擊和攻擊者之間的相似程度和協作無關,而是讓犯罪分子可靠地取得巨額的回報的趨勢發展。

這甚至還包括特殊優惠:雖然勒索贖金差異大,但 Dharma、SamSam 和 BitPaymer 攻擊都提供免費解密一個或兩個檔案的機會,以證明它們有能力做到這一點,亦即遭綁架者 “存活的證明”。

雖然每次攻擊的手法非常相似,甚至是撰寫的指令碼,但是目標型如此可怕的原因是攻擊者隨時可以適應和即興改變方法。

在目標型攻擊中,攻擊者的工作是闖入受害者網路並大幅提高勒索軟體遂行惡意任務的機會,而最有可能破壞攻擊者的對手就是以多層保護之一運作的安全軟體。

編寫安全軟體無法偵測的勒索軟體並非易事,因此攻擊者通常會利用作業系統弱點來提升權限,進而尋找方法來克服這一點。

如果他們可以使自己成為系統管理員,攻擊者將得以執行強大的管理工具 (如第三方核心驅動程式),可以解除處理序並強制刪除檔案,然後繞過防止攻擊者直接移除安全軟體的保護措施。

安全軟體仍然有其必要。只要設定正確,它可以阻擋被濫用的合法第三方公用程式來保護自己。

手法的變化

當攻擊者將自己擺在一個夠強大的位置,能使得勒索軟體不受阻礙地發動,就能發出致命一擊。

現在讓我們看看一些勒索軟體的例子。

Dharma

Dharma (也稱為 Crysis) 攻擊似乎是一個簡單且千篇一律的指令碼,攻擊者入侵後,從網際網路上下載執行攻擊所需的東西 (就好像執行行事曆上的工作一樣):利用漏洞升級他們的權限、取得系統管理身分或使用疑難排解工具解決安全軟體,最後才是執行勒索軟體本身的行為。

雖然簡單,但這樣的攻擊顯示出更多變化,並且發生頻率遠高於 SamSam 或 BitPaymer 攻擊,反映出可能有多個群體使用 Dharma。

一旦攻擊者進入受害者網路,就會手動將勒索軟體放在一或多個受害者的伺服器上。因此攻擊範圍通常不大,僅影響少數伺服器。

大多數 Dharma 攻擊似乎鎖定多達 150 個使用者的小型企業 (雖然不知道這是故意的或僅僅是其他因素的結果)。

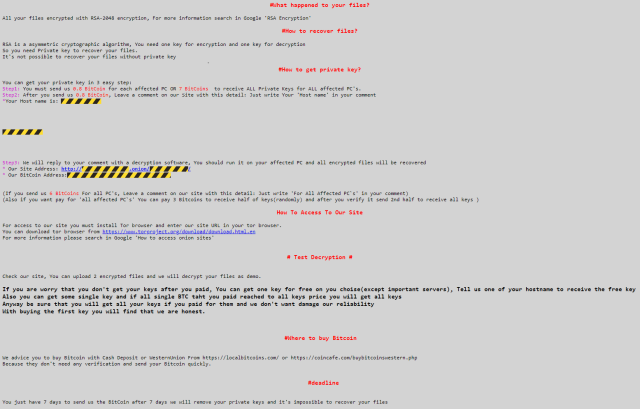

這種攻擊會透過電子郵件要求贖金,受害者必須使用勒索信指定的網路地址以遠離監控。

SamSam

SamSam 惡意軟體於 2015 年 12 月首次出現,此後已有超過 600 萬美元存入 SamSam 的比特幣錢包。

SamSam 的攻擊模式和惡意軟體演變,顯示出它是一個人或一個小團體的作品。與其他類型的勒索軟體相比,攻擊很少發生 (大約每天一次),但影響卻很大。

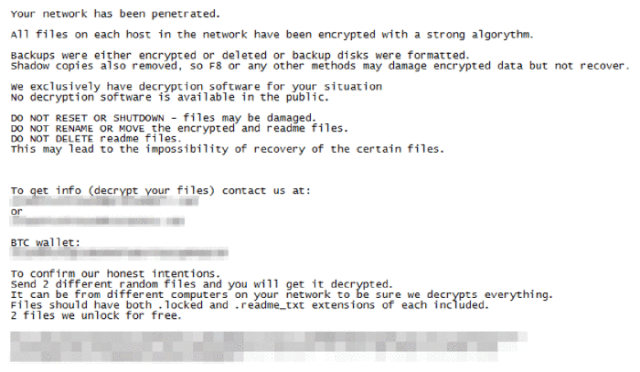

攻擊者利用 RDP 攻擊後,會嘗試將權限升級到網域管理員等級,以便他們可以在整個網路中部署 SamSam 惡意軟體,就像系統管理員部署一般軟體一樣。

攻擊者似乎會等到受害者入睡後才同時放出每台受感染機器上的惡意軟體,讓受害者幾乎沒有時間做出反應或優先處理,以使他們的網路癱瘓。

勒索信要求受害者需支付大約 50,000 美元的比特幣,並將受害者重新導向到一個暗網 (一個 Tor 隱藏服務)。

每個受害者在網站上都有自己的頁面,他們可以在此向攻擊者提問並取得如何解密檔案的說明。

如需了解 SamSam 的更多資訊,請閱讀 Sophos 這份最新研究《SamSam:得手近六百萬美元勒索軟體》。

BitPaymer

我們清單中最神秘、最複雜的惡意軟體是 BitPaymer。我們對這個難以捉摸的惡意軟體,以及它是如何部署的知之甚少 (你可以從我們的文章《BitPaymer 勒索軟體如何掩藏它的蹤跡》了解它隱藏自己的一個技巧。)

可以肯定的是,這種「高級」的勒索軟體為其創造者賺進了大把鈔票。該攻擊勒索六位數的贖金 (曾高達 50 萬美元),就我們對已知 BitPaymer 比特幣地址的分析顯示,僅在上個月它就至少勒索到了 100 萬美元。

勒索信中會提供一個安全電子郵件供應商的電子郵件地址,但付款的方法各不相同:有些只是一個比特幣地址,而其他則列出一個暗網的網址,就像 SamSam。在一些攻擊事件中,受害者也受到惡意披露個人資訊 (doxing) 的威脅。

該怎麼辦?

目標型攻擊可能相對複雜,但其背後的犯罪分子並不是想尋求挑戰,而是尋找脆弱的組織。讓自己脫離攻擊者雷達的最佳方法是採取正確的基礎作法:鎖定 RDP,並對作業系統及應用程式採取嚴格的修補作法。

如果攻擊者真的進入網路,那麼請確保它們會遭遇到多層重疊的防禦、妥善分段的網路,以及依需要 (而非方便) 分配的使用者權限,並確保您的備份處於離線狀態且無法存取。

我們最近發佈了一份《如何防禦 SamSam 勒索軟體》的詳細指南,其中包括如何鎖定 RDP,以及如何組織使用者帳戶的建議等。其中的建議和方法適用於本文中提到的所有目標型勒索軟體。