“Vous avez dit bizarre ? … comme c’est bizarre !” disait Jacques Prévert. “Je me demande à quoi servent tous ces bulletins de sécurité ?”.

C’est un océan d’alertes de sécurité Apple qui a envahi ma boîte de réception pendant la nuit !

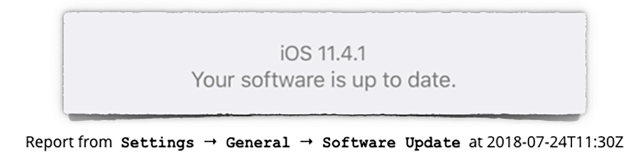

Mais une visite rapide dans Réglages → Général → Mise à jour logicielle sur mon iPhone a pris quelques secondes pour confirmer que :

OS 11.4.1

Votre logiciel est à jour.

J’ai eu un résultat similaire sur mon Mac quand je suis allé dans Apple → À propos de ce Mac → Mise à jour logicielle…

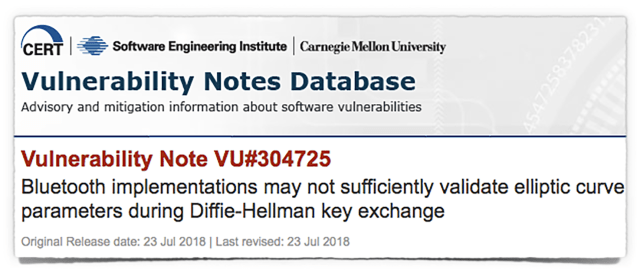

En arrivant au bureau de Sophos, le mystère s’est approfondi lorsqu’on m’a demandé de commenter l’avis de vulnérabilité VU#304725 CERT de Carnegie Mellon, récemment publiée, qui détaillait une faille de sécurité baptisé CVE-2018-5383.

Le bug Bluetooth CVE-2018-5383 a le titre complet et imposant suivant :

Les implémentations Bluetooth peuvent ne pas suffisamment valider les paramètres de la courbe elliptique au cours de l’échange de clés Diffie-Hellman.

Autrement dit, un cybercriminel qui est au bon endroit au bon moment pourrait être capable de deviner la clé de chiffrement que l’un de vos appareils Bluetooth utilise pour communiquer avec votre ordinateur portable, votre ordinateur de vélo, votre téléphone, ou bien n’importe quel appareil avec lequel il est jumelé.

Ce problème semble sérieux ! En effet, il se peut que ce genre de bug Bluetooth puisse permettre à des cybercriminels d’espionner ou même d’interférer avec les données sortantes de vos appareils Bluetooth, à savoir des moniteurs de fréquence cardiaque aux wattmètres de bicyclette, en passant par les souris et les claviers.

Des données de clavier “snifées” pourraient être utilisées pour obtenir les mots de passe que vous venez de saisir, modifier les transmissions du clavier pour altérer les données que vous venez de saisir, en vous laissant avec des documents mal orthographiés ou en vous redirigeant vers des sites web que vous n’aviez eu jamais l’intention de visiter.

Diffie-Hellman s’appelle plus correctement Diffie-Hellman-Merkle (DHM) d’après ses trois co-inventeurs. Martin Hellman lui-même a insisté pour que le nom de Ralph Merkle soit inclus, et nous sommes d’accord, alors DHM est l’acronyme que nous allons utiliser à présent.

Le partage sécurisé de clés secrètes

Diffie-Hellman-Merkle a été une percée lorsqu’il a été publié dans les années 1970, car il s’agissait du premier algorithme public et pratique permettant de partager des clés de chiffrement secrètes sans avoir besoin de canal sécurisé préexistant.

Imaginez un instant à quoi ressembleraient les échanges sur internet sans un système comme le DHM : à chaque transaction en ligne avec un tiers, vous devriez d’abord vous rendre au siège de l’entreprise en question avec une clé USB pour pouvoir récupérer les clés de chiffrement à utiliser, une fois de retour chez vous !

En théorie, même si les cybercriminels peuvent intercepter toutes les données réseau échangées au début d’une session via un algorithme DHM correctement implémenté, ils ne pourront quand même pas deviner la clé de chiffrement associée à cette session.

En d’autres termes, les cybercriminels ne seront plus en mesure d’espionner ou d’agir sur les flux échangés, et ce même s’ils étaient là, en train d’espionner dès le départ.

Mais CVE-2018-5383 est une faille d’implémentation découverte par les cryptographes israéliens Lior Neumann et Eli Biham. Certains firmwares pour Bluetooth contiennent des bugs qui entravent les propriétés anti-espionnage/anti-altération du DHM.

Un cybercriminel, dans le rayon d’action du Bluetooth en question, peut interférer avec le processus de connexion du périphérique, aussi appelée une attaque de l’homme du milieu ou MiTM, de manière à extraire la clé de chiffrement secrète que les deux parties, impliquées dans la session Bluetooth, viennent d’accepter.

Quoi faire ?

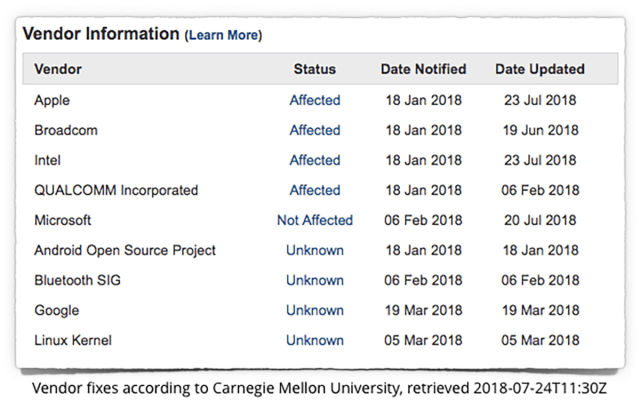

Selon l’avis de vulnérabilité de Carnegie Mellon, Apple entre autres, n’a publié qu’une mise à jour pour ce bug Bluetooth le 2018-07-23, lorsque cette vulnérabilité a été rendue publique et lors de la dernière vague d’envoi par emails du bulletin de sécurité d’Apple.

Pourtant, les produits d’Apple vous signaleront que “votre logiciel est à jour” si vous essayez d’obtenir ce correctif apparemment important.

Une raison probable est que le dernier bulletin de sécurité d’Apple n’annonce pas qu’un correctif est disponible, mais simplement que ce problème a déjà été corrigé, dans l’avant dernière mise à jour, en fait, quand iOS 11.4 et macOS 10.13.5 sont sortis (les numéros de version actuels d’Apple sont iOS 11.4.1 et macOS 10.13.6).

Donc, il semble que le 2018-07-23 était simplement une date prédéfinie pour parler publiquement de CVE-2018-5383, plutôt qu’une date à laquelle les éditeurs ont commencé à la corriger.

Etes-vous en sécurité ?

Selon le graphique de Cargnegie Mellon, le code Bluetooth d’Android, Microsoft et Apple est déjà mis à jour ou bien n’a jamais été affecté…

… mais vous devriez vous renseigner auprès de votre fournisseur ou opérateur de téléphonie mobile pour vous assurer que les correctifs ajoutés au projet Android Open Source ont été intégrés à votre appareil.

Pendant ce temps :

- Pour exploiter cette vulnérabilité, les cybercriminels doivent être à proximité lorsque vous vous connectez pour la première fois à votre périphérique Bluetooth. Selon nous, ils ne peuvent pas espionner votre appareil si vous êtes déjà connecté, ce qui limite l’ampleur des attaques.

- Si vous n’utilisez pas le Bluetooth, désactivez-le. Vous économiserez la batterie et éviterez toute sorte de jumelages ou de connexions indésirables et neutraliserez aussi d’éventuelles attaques cryptographiques. Vous éviterez également de diffuser par inadvertance votre adresse matérielle Bluetooth, une information qui facilite votre suivi en ligne.

Billet inspiré de The Bluetooth “device snooping bug” – what you need to know, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.