En 2017, les cybercriminels ont développé de nouvelles techniques pour propager les ransomwares, conduisant à des épidémies mondiales telles que WannaCry, NotPetya et, plus récemment, Bad Rabbit. Cette tendance devrait se poursuivre au cours de l’année à venir, selon les prévisions concernant les Malwares pour 2018 publiées par Sophos jeudi dernier.

Le rapport passe en revue les activités malveillantes analysées par les SophosLabs en 2017, afin de prédire ce qui pourrait se passer en 2018. Voici un aperçu de ce rapport au sujet des activités des ransomwares durant l’été dernier.

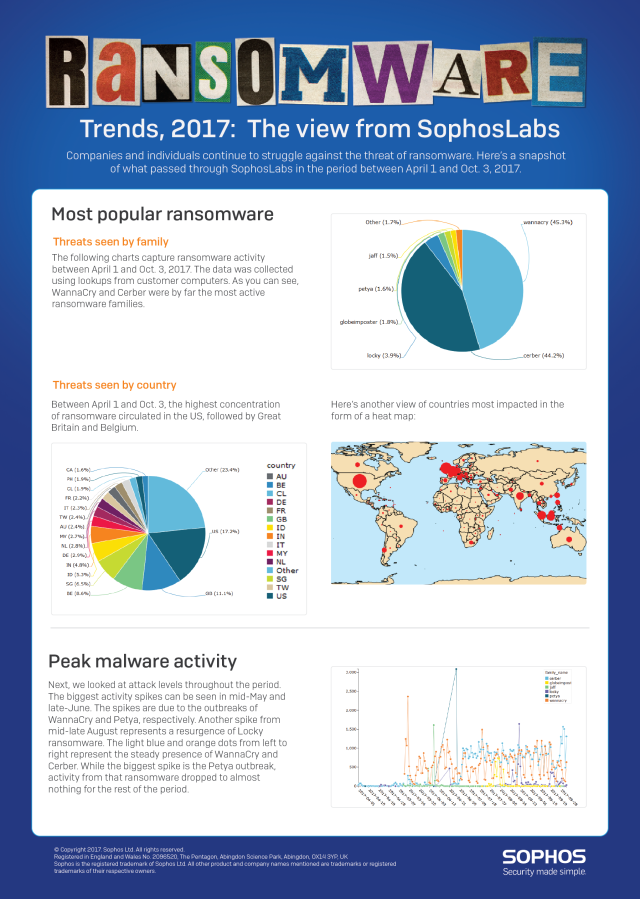

Les ransomwares du 1er avril au 3 octobre 2017

Les ransomwares restent un très sérieux problème pour de nombreuses entreprises. Dans leurs prévisions, les SophosLabs ont examiné les familles de ransomwares et les vecteurs d’attaques les plus utilisés, sur une période de six mois allant jusqu’en octobre 2017.

WannaCry

WannaCry, qui a fait son apparition en mai 2017, était le ransomware “numéro un” intercepté au niveau des ordinateurs de clients, détrônant ainsi Cerber, le leader de longue date dans l’univers des ransomwares, qui était apparu début 2016.

WannaCry représentait 45,3% de tous les ransomwares détectés par les SophosLabs, et Cerber quant à lui représentait 44,2%.

Pour la première fois, nous avons vu des ransomwares avec des caractéristiques semblables aux vers informatiques, ce qui a contribué à l’expansion rapide de WannaCry. Ce ransomware a profité d’exploits de la NSA volés et connus sous le nom d’EternalBlue, qui visaient une ancienne vulnérabilité Windows pour faciliter sa propagation.

Même si l’activité de WannaCry a diminué, l’expert SophosLabs, Dorka Palotay, ne pense pas que ce ransomware ait dit son dernier mot :

Nous nous attendons à ce que les cybercriminels s’appuient sur cette capacité pour répliquer des scénarios d’attaques de type WannaCry et NotPetya, ce qui a déjà été le cas avec le ransomware Bad Rabbit, qui présente de nombreuses similitudes avec NotPetya.

NotPetya

Les prévisions des SophosLabs concernant les Malwares en 2018 signalent la montée en puissance et la chute de NotPetya, un ransomware qui a fait des ravages en juin 2017. NotPetya s’est initialement propagé par le biais d’un logiciel de comptabilité ukrainien, limitant ainsi son impact géographique.

Il a pu se propager via l’exploit EternalBlue, tout comme WannaCry, mais comme ce dernier avait déjà infecté les machines les plus exposées, certaines étaient encore non patchées et toujours vulnérables.

Les objectifs de NotPetya ne sont toujours pas clairs, car beaucoup d’erreurs et de fautes ont été commises et de nombreuses failles ont entravé cette cyberattaque. Par exemple, le compte de messagerie que les victimes devaient utiliser pour contacter les cybercriminels ne fonctionnait pas, et les victimes ne pouvaient pas déchiffrer et récupérer leurs données, selon Palotay :

NotPetya s’est développé rapidement, de manière plutôt agressive, et a porté préjudice à de nombreuses entreprises. En effet, il a détruit de façon permanente les données sur les ordinateurs touchés. Heureusement, NotPetya s’est arrêté presque aussi vite qu’il a démarré. Nous soupçonnons les cybercriminels d’avoir mené une expérimentation ou bien d’avoir eu un autre objectif en tête au-delà de ce ransomware, plus destructeur encore, tel qu’un effaceur de données.

Cerber et Locky

Avec toute l’attention captée par WannaCry et NotPetya, il serait facile d’oublier le danger toujours réel que représentent des menaces plus anciennes et plus persistantes.

Cerber, un exemple de Ransomware-as-a-Service (RaaS), est vendu comme un kit de ransomware sur le DarkNet, et reste une menace dangereuse malgré le fait qu’il ait été éclipsé par WannaCry durant l’été.

Les créateurs de Cerber gagnent de l’argent en prenant un pourcentage sur chaque rançon collectée par les cybercriminels qui utilisent leurs kits, le mettent à jour et l’améliorent en permanence, dans le but de garder une longueur d’avance vis-à-vis des logiciels de sécurité.

Bien que Locky représente à peine 4% de tous les ransomwares bloqués par les SophosLabs, il a montré des signes de résurgence au cours de l’été. Les nouvelles variantes adoptent le comportement habituel de Locky, en utilisant le même message de rançon et le même site de paiement Tor, et se propagent via les pièces jointes d’emails telles qu’un fichier script ou un document Word.

Le point de vue des SophosLabs

Les tendances concernant les ransomwares sont illustrées dans le graphique suivant, également publié aujourd’hui (cliquez pour agrandir) :

Pour plus de détails sur les prévisions de l’année prochaine, téléchargez les prévisions de Sophos concernant les Malwares pour 2018.

Billet inspiré de 2018 Malware Forecast: learning from the long summer of ransomware, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.