Les ransomwares sont parmi nous depuis un certain temps maintenant et ils sont même considérés comme de l’histoire ancienne par de nombreux experts en cybersécurité. Mais, il reste néanmoins un problème inquiétant pour de nombreuses entreprises. Le SophosLabs a récemment examiné les familles de ransomwares les plus prolifiques et les vecteurs d’attaques sur une période de six mois.

Nous avons décomposé les statistiques et, surtout, nous avons fourni les ressources nécessaires pour vous protéger de manière plus efficace.

Les statistiques du SophosLabs

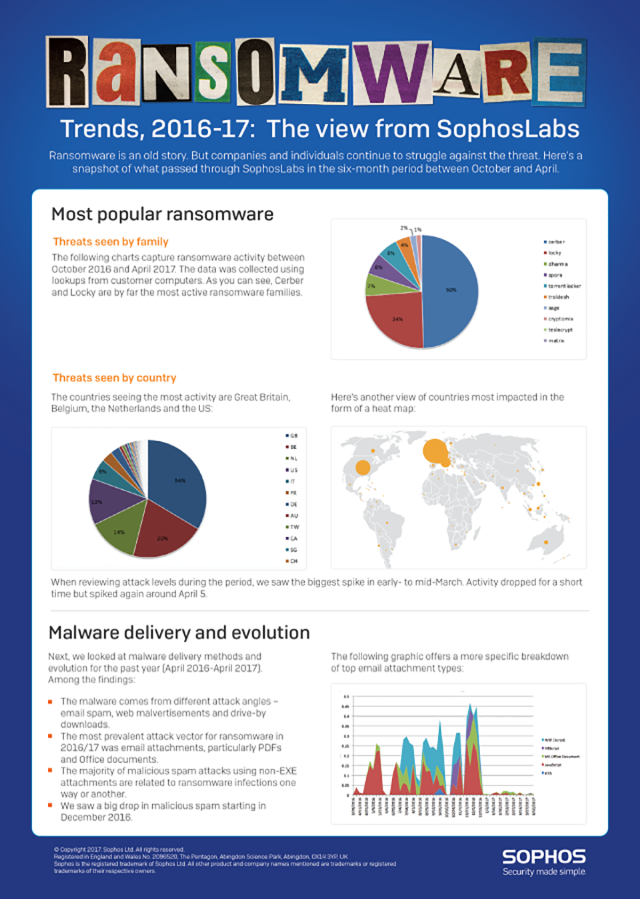

Les statistiques ci-dessous couvrent une période de six mois, d’octobre 2016 à avril 2017. Elles ne prennent pas en compte l’épidémie WannaCry de la mi-mai, qui est venue plus tard.

Les données ont été collectées à partir d’observations d’ordinateurs de clients. À partir de familles de ransomwares spécifiques, le labs a constaté que Cerber et Locky étaient de loin les plus actifs.

Cerber représentait la moitié de toutes les activités pendant cette période, et Locky représentait un quart. Cerber a subi de nombreuses mutations conçues pour contourner les sandboxes et les antivirus. Une version a été diffusée par le biais d’emails indésirables se faisant passer pour un service de livraison express. Locky, quant à lui, est connu pour sa tendance à renommer les fichiers importants appartenant à leurs victimes, afin d’obtenir au final l’extension .locky. Comme Cerber, ses techniques et ses astuces pour se dissimuler se sont transformées au fil du temps.

Les pays qui voient le plus d’activité au niveau des ransomwares sont la Grande-Bretagne, la Belgique, les Pays-Bas et les États-Unis, et le plus grand pic d’activité a été observé au début de la mi-mars. L’activité a ensuite chuté pendant un court laps de temps, mais a repris de plus belle autour du 5 avril.

En examinant les techniques de diffusion des malwares et leurs évolutions au cours de l’année écoulée (à savoir d’avril 2016 à avril 2017), le labs a découvert, entre autres choses, que les malwares étaient issu d’attaques avec des angles différents : spams via emails, malvertising et autre drive-by-downloads. Le vecteur d’attaque le plus répandu pour les ransomwares étant les pièces jointes, et en particulier les documents PDF et les documents Office.

La majorité des cyberattaques via des spams malveillants utilisant des pièces jointes non-EXE sont liées à des infections par ransomwares d’une manière ou d’une autre. Nous avons assisté à une forte baisse des spams malveillants depuis décembre 2016.

Les pourcentages exacts sont capturés ici (pour une vue plus détaillée, cliquez sur diverses parties du graphique et utilisez la fonction loupe).

Quoi faire ?

Pour mieux vous protéger vis-à-vis de ce genre de menace :

- Sauvegardez régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, tels que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle. Chiffrer votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- N’activez pas les macros dans les pièces jointes reçues par email. Microsoft a délibérément désactivé l’exécution automatique des macros par défaut il y a plusieurs années par mesure de sécurité. Beaucoup d’infections par malwares ont comme objectif premier de vos inciter à réactiver les macros, alors ne le faites pas !

- Soyez prudents quant aux pièces jointes non sollicitées. Les cybercriminels comptent sur le dilemme suivant : à savoir que vous n’ouvrirez pas un document avant d’être sûr que c’est bien le bon, mais vous ne pouvez pas le savoir avant de l’ouvrir. En cas de doute, ne faites rien !

- Mettez à jour le plus tôt possible et le plus souvent possible. Les malwares qui n’arrivent pas via des macros, se basent souvent sur des failles de sécurité dans des applications populaires, y compris Office, votre navigateur, Flash et plus encore. Plus tôt vous patcherez, moins de failles de sécurité resteront actives et exploitables vis-à-vis des cybercriminels. Dans le cas de cette attaque, les utilisateurs doivent s’assurer qu’ils utilisent les versions les plus récentes de PDF et Word.

- Utilisez Sophos Intercept X, qui stoppe les ransomwares dès le départ en bloquant le chiffrement non autorisé des fichiers.

Voici d’autres liens que nous pensons vous seront utiles :

- Pour se défendre contre les ransomwares en général, lisez notre article : Comment bien se protéger contre les ransomwares ?

- Pour mieux comprendre les attaques par phishing, lisez notre article explicatif.

- Pour se protéger contre les pièces jointes en JavaScript, demandez à Windows Explorer pour ouvrir les fichiers .JS avec Notepad.

- Pour se protéger contre les noms de fichiers trompeurs, demandez à Windows Explorer pour qu’il montre les extensions.

- Pour protéger vos mails et vos proches contre les ransomwares, essayez gratuitement Sophos Home pour Windows ou Mac.

Billet inspiré de Ransomware families – and how to fight them, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.