Comme le navigateur Chrome est devenu un standard sur les téléphones Android, vous ne vous attendez pas à trouver une version piratée de l’application hors de Google Play, qui pose de réels problèmes. Mais dans un cas, que le SophosLabs a récemment analysé, les techniques utilisées pour polluer l’application, une fois dans la nature, ont réussi à pénétrer au sein de Google Play par le biais d’autres applications.

Rowland Yu, un expert Android du SophosLabs, a déclaré qu’un des malwares trouvé dans des versions corrompues du navigateur Chrome se dénommait Andr/SandRat-C, et avait été développé pour échapper aux signatures numériques, qui sont au cœur des procédures de sécurité modernes.

Alors que la version piratée du navigateur Chrome n’est pas dans Google Play, un autre malware avec la même fonctionnalité, Andr/Rootnik-AH, s’y trouve quant à lui. Yu a expliqué la menace plus largement aux utilisateurs d’Android :

Le point principal est que Google Play autorise un certificat compromis [via le malware associé], bien qu’il sache que ce certificat a été utilisé pour signer des malwares rootkit.

Des versions Chrome corrompues téléchargées

Après des vérifications supplémentaires, Yu a déclaré que le laboratoire avait trouvé plus de 1000 applications malveillantes distribuées hors de Google Play. L’une d’entre elles est un navigateur Chrome piraté, a déclaré Yu.

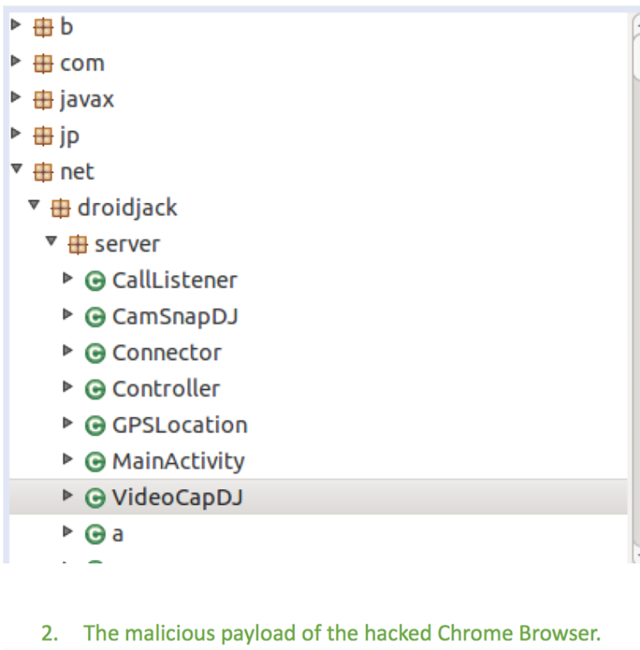

Le lab a déjà vu des versions de Chrome contenant Andr/SandRat-C, avec sa première détection en 2015. Le payload malveillant dans ce cas avait les mêmes fonctionnalités que le lab a découvert récemment, à savoir l’enregistrement audio ou d’autres médias, la lecture du contenu de SMS, l’envoi de SMS, et la demande de géolocalisation du téléphone. Yu a déclaré :

Lorsque la première version piratée de Chrome a été découverte en 2015, quelques personnes téléchargeaient encore des applications en dehors de Google Play.

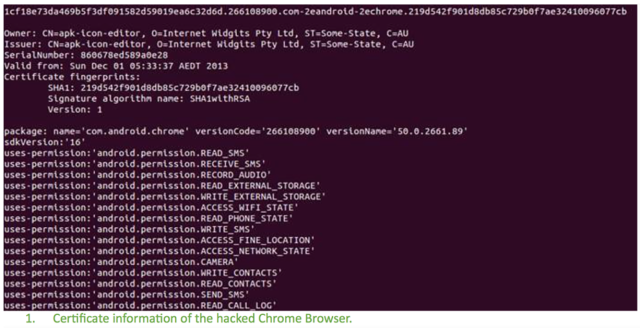

L’image ci-dessous montre les informations du certificat dans la version piratée du navigateur Chrome :

Dans ce cas, le même icône et les mêmes fonctions sont présentés tels qu’ils apparaîtraient dans un navigateur Chrome officiel. Voici le payload malveillant du navigateur Chrome piraté :

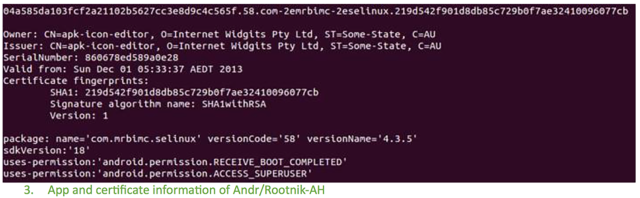

En outre, le même certificat numérique est utilisé pour signer un autre rootkit avec une fonctionnalité pour contourner la sécurité Android SELinux (détecté sous Andr/Rootnik-AH). Le rootkit se trouvait encore dans Google Play récemment, mais a été supprimé depuis. Cela signifie que le certificat pour Andr/Rootnik-AH et Andr/SandRat-C était très probablement corrompu, a déclaré Yu.

Les signatures numériques sont une partie importante de la sécurité informatique moderne, et sont utilisées pour vérifier l’authenticité des messages ou des documents numériques. Yu explique :

Au sein d’Android, tous les APK doivent être signés numériquement avec un certificat avant qu’ils ne puissent être publiés et installés. Une signature numérique se compose d’une paire de clés publique/privée. Un APK signé avec la clé privée d’un développeur peut être vérifié par quiconque pouvant accéder à la clé publique dans l’APK. Le développeur a la responsabilité de la sécurité de la clé privée.

Le SophosLabs a réalisé que quelque chose n’allait pas parce qu’il ne pouvait pas trouver un site web officiel lié à l’entreprise ou au développeur ayant créé le certificat numérique : CN=apk-icon-editor et O=Internet Widgits Pty Ltd, ST=Some-State, C=AU.

Google Play encore pollué ?

Bien que le navigateur Chrome piraté ait été trouvé hors de Google Play, la base de données du SophosLabs affiche plus de 700 applications signées avec le même certificat douteux dans Google Play. Parmi eux, Google Play en a supprimé 292. Cela laisse plus de 400 applications suspectes dans Google Play, comme celle-ci ou encore celle-là. La plupart d’entre elles sont des applications indésirables et peuvent n’avoir aucun comportement malveillant.

Les utilisateurs de Sophos sont protégés

Étant donné que des preuves solides ont montré que le certificat avait été corrompu, le SophosLabs a décidé de les bloquer tous en tant qu’applications potentiellement indésirables, PUA/Android Abused Certificate, pour protéger ses clients. Yu a déclaré :

C’est parce que nous traitons la clé privée comme un élément crucial, tant pour les développeurs que pour les utilisateurs.

Billet inspiré de Downloading Chrome for Android? Be careful – we’ve found an evil twin, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.