Une nouvelle sorte de ransomware appelée Spora vient d’adopter le modèle “freemium”, tout en le faisant évoluer.

Beaucoup d’attaques par ransomwares proposent l’option “essai-avant-achat” au niveau des pages de paiement, au niveau desquelles vous pouvez déchiffrer un ou deux fichiers gratuitement comme une sorte de preuve pour vous inciter à faire confiance aux cybercriminels.

En vous permettant d’uploader deux fichiers choisis au hasard, et en vous retournant les copies des originaux, les cybercriminels espèrent prouver qu’ils ont, en effet en leur possession, la clé de déchiffrement qu’ils proposent de vous vendre.

NB : En supposant que les cybercriminels n’ont pas tout simplement uploadé toutes vos données, à priori peu probable étant donné le débit d’une connexion ADSL classique, à savoir 1 Mbps, et étant donné qu’ils ne peuvent pas savoir à l’avance les fichiers que vous allez choisir, il est raisonnable de penser qu’ils doivent être effectivement en possession de la ou des clés de déchiffrement nécessaires pour récupérer tous vos fichiers.

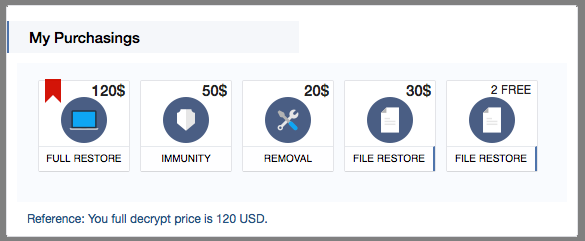

Spora ajoute trois nouveaux niveaux à son offre “essai-avant-achat” :

Si les cybercriminels disent la vérité, vous pouvez :

- Déchiffrer deux fichiers gratuitement.

- Déchiffrer une sélection de fichiers pour 30 $.

- Supprimer le ransomware pour 20 $.

- Acheter ce qu’ils appellent une sorte “d’immunité” pour 50 $.

- Obtenir une restauration complète pour 120 $.

Nous ne pouvons pas vous donner plus des détails sur ce que vous obtiendriez réellement pour chaque offre, tout simplement parce que nous n’avons pas payé pour observer la suite des opérations, et nous ne prévoyons pas de le faire !

Néanmoins, nous espérons qu’il existe un avantage à retirer de cette nouvelle méthode.

Nous pensons, ou du moins aimerions penser, que la nouvelle immunité ainsi que les options de suppression existent tout simplement parce que de plus en plus de personnes sauvegardent correctement leurs données à présent.

En d’autres termes, les cybercriminels ont dû proposer d’autres options de paiement pouvant intéresser des victimes qui peuvent tout de même récupérer leurs données, sans payer pour obtenir la clé de déchiffrement.

Comment Spora fonctionne ?

Spora est clairement destiné à être distribué par courrier électronique, même si nous n’avons pas vu d’échantillons dans notre propre spamtrap.

Le ransomware se répand via une attaque à plusieurs étapes qui se déroule comme suit:

- Vous avez un fichier ZIP à ouvrir

L’ouverture de fichiers ZIP, même s’ils vous parviennent par courrier électronique, est généralement considérée comme un exercice à faible risque, de la même façon que la consultation d’une liste de fichiers dans un dossier est beaucoup moins dangereuse que l’ouverture des fichiers individuels présents dans le dossier en question.

- Le fichier ZIP contient un fichier HTA avec un nom très séduisant

HTA est une abréviation de HTML Application, ce qui signifie que Windows traite un fichier HTA comme une page Web qui n’est pas soumise au sandboxing et à autres contrôles de sécurité obligatoires, lorsque vous naviguez sur le net.

Si un HTA contient un script intégré, ce script a le même environnement d’exécution qu’un programme téléchargé (fichier .EXE).

- Le fichier HTA contient un programme VBScript qui crée et lance un fichier JavaScript intégré appelé

close.js

Les composants d’un malware qui servent simplement à préparer et à lancer la prochaine étape de l’attaque sont connus dans le jargon informatique sous le nom de droppers.

La plupart des malwares aujourd’hui sont répandus via un type de composants, de la même famille, appelé downloader. Ce dernier récupère la prochaine étape à exécuter sur Internet, au lieu de la transporter sous la forme de données intégrées. Cependant, le résultat final est le même.

L’inconvénient des droppers (pour les cybercriminels du moins) est que le contenu de ce qu’ils transportent ne peut pas être modifié au moment de l’exécution, contrairement au downloader.

D’un autre côté, les droppers ont l’avantage de ne pas avoir besoin d’une connexion Internet, donc ils fonctionnent même lorsque leurs victimes sont hors connexion, et ils n’attirent donc pas non plus l’attention des filtres web.

- Le fichier

close.jsprépare et lance un programme avec nom aléatoire qui contient le ransomware Spora.

Pourquoi tant d’étapes ?

Si vous vous demandez pourquoi les cybercriminels n’ont pas tout simplement envoyé le malware exécutable dans l’email d’origine, afin d’éviter tout ce travail, la raison est très certainement dans le subterfuge expliqué ci-dessous:

- La plupart des utilisateurs ont appris depuis longtemps maintenant qu’il ne fallait pas ouvrir les fichiers .EXE en pièces jointes dans les emails. De toute façon, très peu d’entreprises laissent passer aujourd’hui des fichiers. EXE par leur passerelle de messagerie. Les programmes en pièces jointes dans les emails sont si rarement authentiques qu’il s’agit en effet d’une précaution efficace pour les bloquer tous systématiquement.

- Les fichiers ZIP contenant des programmes .EXE sont également considérés comme suspects, même si un certain nombre d’entre eux sont des leurres avec une apparence innocente, et ajoutés au ZIP pour que le .EXE puisse inspirer confiance au maximum.

- Les fichiers JavaScript dans des fichiers ZIP sont couramment utilisés par les cybercriminels désirant répandre leurs ransomwares. Ainsi, un nombre croissant d’utilisateurs ont appris à s’en méfier. Les fichiers JavaScript apparaissent avec une icône ressemblant à un parchemin, mais ce message rassurant ne passe plus et l’icône fait penser systématiquement à un script (auquel on associe “programme suspect”), plutôt qu’à un document.

- Les fichiers HTA ne génèrent pas les mêmes inquiétudes, chez les utilisateurs, que les fichiers script .JS ou .VBS. Cependant, les fichiers HTA, comme les fichiers HTML, peuvent contenir des programmes JavaScript ou VBScript intégrés et doivent donc être considérés comme dangereux comme les deux précédents types de fichiers.

Bien sûr, diviser une attaque en plusieurs étapes aide les cybercriminels à rendre chaque étape plus inoffensive au regard des victimes…

… mais cela signifie aussi qu’ils donnent aux logiciels de sécurité plus de chance de repérer l’attaque pendant tout le processus d’infection.

Toutes les étapes constituant l’attaque doivent réussir par séquence, pour que les cybercriminels puissent gagner au final. En revanche, si l’une de ces étapes est bloquée, les cybercriminels perdent.

NB : Les produits Sophos bloquent cette attaque comme suit : Troj / HTADrp-I (fichiers ZIP et HTA), JS / Drop-KI (fichier JS), Troj / Ransom-ECL (fichier EXE). Même si le fichier .EXE est lancé, Sophos Intercept X bloquera le malware et récupérera vos fichiers automatiquement, signalant l’attaque sous le terme générique : Ransomware.

Et après ?

Si Spora s’exécute, il effectue une attaque par ransomware bien connue à présent, qui chiffre tous les fichiers avec les extensions suivantes :

.1cd .7z .accdb .backup .cd .cdr .dbf .doc .docx .dwg .jpeg .jpg .mdb .odt .pdf .psd .rar .rtf .sqlite .tiff .xls .xlsx .zip

Spora fonctionne entièrement hors ligne, contrairement à beaucoup d’autres ransomwares, il n’effectue pas de call-home auprès d’un serveur sous le contrôle de cybercriminels, afin d’obtenir ou de déposer la clé de déchiffrement utilisée durant l’attaque.

D’une manière simplifiée, le processus de chiffrement est le suivant :

- Spora génère une paire de clés RSA public-privé, unique pour votre ordinateur.

- Spora génère alors une clé symétrique AES aléatoire pour chaque fichier et chiffre le fichier.

- Spora chiffre la clé AES de chaque fichier avec la clé publique générée pour votre ordinateur uniquement.

- Spora chiffre votre paire de clés unique public-privé avec une clé publique stockée au sein du ransomware.

NB : Le chiffrement asymétrique ou par clé publique tel que RSA, utilise la clé publique pour verrouiller les données. Ensuite, seule la clé privée correspondante pourra les déverrouiller. Le chiffrement asymétrique est très lent, il est donc généralement utilisé uniquement pour sécuriser de petites quantités de données, comme des clés de chiffrement secondaires. Le chiffrement symétrique tel que AES utilise la même clé pour verrouiller et déverrouiller les données. Il est beaucoup plus rapide que le chiffrement par clé publique et est utilisé pour la plupart des tâches cryptographiques volumineuses, telles que le chiffrement des fichiers et des disques durs.

Ni les clés AES utilisées pour chiffrer vos fichiers, ni la clé privée nécessaire pour déchiffrer ces clés AES ne sont stockées sous une quelconque forme non chiffrée. Ainsi, vous ne pouvez donc pas simplement les restaurer une fois que le ransomware a terminé.

Spora supprime également vos copies cachées Windows (sauvegardes en ligne), afin que vous ne puissiez pas facilement revenir en arrière, et récupérer vos fichiers.

De plus, Spora casse les raccourcis dans votre menu Démarrer, pour rendre plus difficile l’ouverture du Panneau de configuration ou l’exécution d’une invite de commande, tout en vous empêchant de redémarrer en mode de récupération, qui vous permettrait de mener votre enquête sur les événements qui viennent de se passer.

Pour récupérer vos fichiers, vous avez besoin de la clé AES pour chaque fichier. Pour récupérer les clés AES vous avez besoin de la clé privée qui est unique pour votre ordinateur. Enfin, pour récupérer votre propre clé privée, vous avez besoin de la clé privée globale qui correspond à la clé publique stockée dans le programme du ransomware.

NB : Ne soyez pas surpris si vous avez besoin de lire le paragraphe ci-dessus plus d’une fois !

Bien sûr, seuls les cybercriminels ont cette clé privée globale, donc après le chiffrement de vos fichiers et de vos clés, les cybercriminels détiennent les clés de votre demeure, au sens propre comme au sens figuré.

Payer la rançon

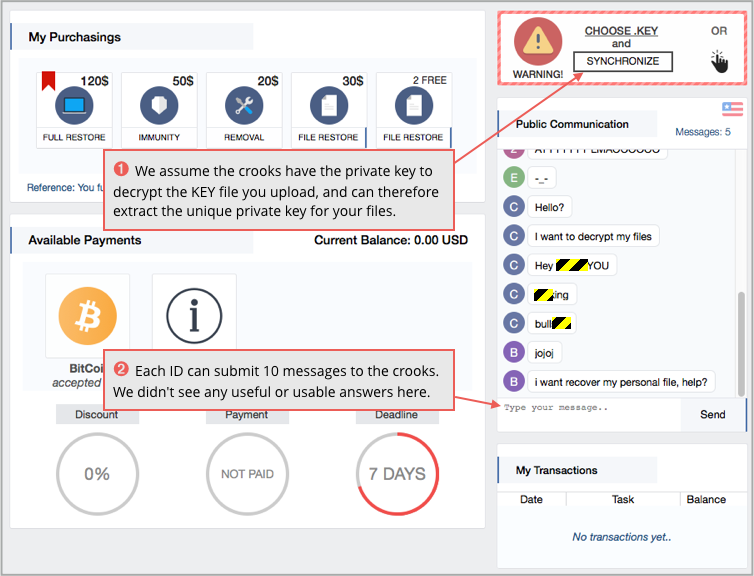

Spora crée deux fichiers sur votre bureau : un fichier HTML qui vous explique comment payer et un fichier KEY contenant la copie chiffrée de la clé privée dont vous avez besoin pour déverrouiller votre ordinateur :

Le ransomware charge le fichier HTML :

Le ransomware charge le fichier HTML :

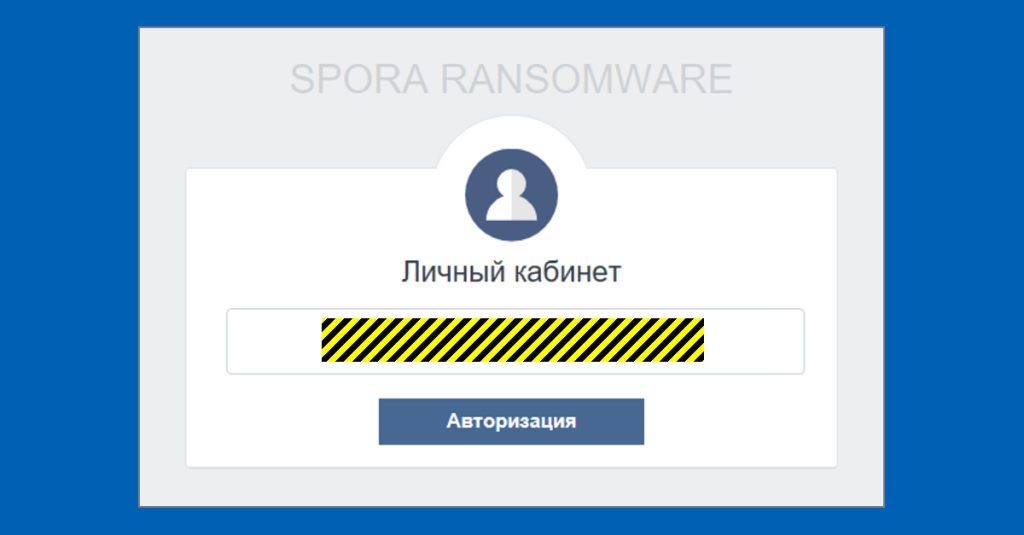

Cette page web locale vous amène sur la page web d’un portail dédié, sous le contrôle des cybercriminels.

Cette page web locale vous amène sur la page web d’un portail dédié, sous le contrôle des cybercriminels.

Ce serveur web interagit en arrière-plan avec un service caché sur le Dark Web, dont l’identité n’est jamais révélée, et qui vous permet d’uploader votre fichier KEY pour commencer le processus de paiement :

Nous n’avons pas essayé de payer, donc nous ne pouvons pas vous dire exactement comment fonctionne cette curieuse option d’immunité. Nous supposons qu’il s’agit d’une sorte de protection contre une nouvelle extorsion, ce qui signifie que les cybercriminels ne prendront plus d’argent de vous si vous êtes infecté à nouveau.

Nous n’avons pas essayé de payer, donc nous ne pouvons pas vous dire exactement comment fonctionne cette curieuse option d’immunité. Nous supposons qu’il s’agit d’une sorte de protection contre une nouvelle extorsion, ce qui signifie que les cybercriminels ne prendront plus d’argent de vous si vous êtes infecté à nouveau.

Comme Spora n’effectue pas de call-home avant d’attaquer vos fichiers, il est difficile pour les cybercriminels de savoir qui vous êtes réellement, avant de chiffrer vos données.

Donc, nous pouvons imaginer que ce genre d’«immunité» ne vous empêchera pas d’être infecté et affecté en premier lieu, mais cette option vous offre effectivement une sorte clé de déchiffrement prépayée pour la prochaine fois, si cela devait bien sûr arriver !

Quoi faire ?

Comme toujours, la meilleure défense est de ne pas être infecté dès le départ, donc nous avons publié un guide intitulé : Comment bien se protéger contre les ransomwares, qui vous sera sans aucun doute très utile.

Partagez Le ransomware Spora adopte la stratégie freemium : http://wp.me/p2YJS1-3bn

Billet inspiré de Spora ransomware goes freemium with four different payment options, par Paul Ducklin, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.