Campagne présidentielle de Clinton : Compte Twitter piraté !

Quelqu’un a piraté le compte de messagerie de John Podesta, responsable de la compagne présidentielle d’Hillary Clinton début octobre, en dérobant ainsi de nombreux emails, qui se sont retrouvés publiés sur Wikileaks.

Quelqu’un a piraté le compte de messagerie de John Podesta, responsable de la compagne présidentielle d’Hillary Clinton début octobre, en dérobant ainsi de nombreux emails, qui se sont retrouvés publiés sur Wikileaks.

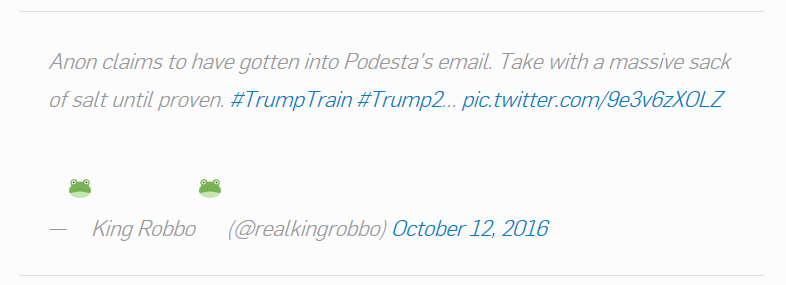

Remuons encore un peu le couteau dans la plaie : Le compte Twitter de Podesta a été également piraté durant un court instant, pour finir d’aggraver la situation.

Le tweet a depuis été effacé, mais en voici une image extraite.

On pouvait lire :

J’ai changé de camps, Votez Trump 2016. Hi pol.

Le camp Clinton a confirmé, ce que l’on peut appeler un piratage.

Nick Merrill, le secrétaire presse/voyages a déclaré :

Nous pouvons confirmer que le compte Twitter de John a bien été piraté, ce qui explique le fameux message. Nous sommes en train de résoudre ce problème.

“Hi pol” est apparemment une référence à un fil d’actualités sur le site internet 4Chan’s Politically Incorrect, /pol/.

Ce petit clin d’œil insolent ne veut pas forcément dire que tout le monde sur 4Chan est nécessairement responsable, que ce soit de l’attaque email ou de la prise de contrôle du compte Twitter.

Le compte Twitter de Podesta n’a pas été piraté a proprement parlé, cependant son ID Apple et son mot de passe apparaissaient tout de même sur WikiLeaks…

…dans un email avec comme sujet “Re:Apple ID”.

Il a été suggéré que Podesta n’utilisait à priori pas le 2FA :

Probably safe to assume @johnpodesta didn’t have two-factor authentication enabled on his Twitter account. Don’t make the same mistake! pic.twitter.com/SzLYbJSIa8

— Christopher Soghoian (@csoghoian) 13 octobre 2016

//platform.twitter.com/widgets.js

…et/ou qu’il réutilisait son mot de passe.

En plus de ses identifiants iCloud, quelqu’un a aussi trouvé et essayé les identifiants Outlook de Podesta.

Alors que les utilisateurs de 4Chan ne sont pas forcément responsables du vol initial d’emails, ils ont à priori essayé d’utiliser les identifiants au niveau des comptes Twitter et Outlook.

Au fait, ne faites pas cela. Il est illégal d’accéder à des comptes sans autorisation, et ce même si les mots de passe sont publiés sur WikiLeaks, épinglé sur un panneau d’affichage, griffonné sur un panneau de signalisation ou encore écrit dans le ciel pour que tout le monde puisse en profiter !

Podesta a été ridiculisé pour ne pas avoir changé son mot de passe après que WikiLeaks ait commencé à divulguer ses emails.

Selon un fil d’actualités sur Reddit, les hackers ont effacé l’iPad et le téléphone de Podesta, changé les détails de son compte iTunes, et suivi sa localisation via le GPS de son téléphone.

Les Anonymous ont clamé qu’ils avaient également réussi à récupérer ses nouveaux emails, en postant une capture d’écran en date du 12 Octobre, et qui ressemble au compte Outlook de Podesta :

Est-ce que le 2FA aurait évité à Podesta une telle situation embarrassante ?

Est-ce que le 2FA aurait évité à Podesta une telle situation embarrassante ?

Disons, que nous connaissons une victime qui a eu son compte Twitter piraté, et pour qui le 2FA n’a pas fonctionné apparemment. Cependant, c’est toujours un bon moyen de sécurité à installer.

Est-ce que l’utilisation de mots de passe uniques et difficiles à deviner, pour tous ces comptes aurait éviter à Podesta ce doxxing ?

Non, particulièrement si tous ces mots de passe uniques et difficiles à deviner ont été engloutis avec le vol massif d’emails (heureusement identifiés par “mots de passe” bien sûr !). Sinon, il s’agit tout de même d’une protection forte bien entendu ! Voici une explication détaillée pour mieux vous faire comprendre les dangers de la réutilisation des mots de passe.

John Podesta, après vous s’il vous plait, merci de changer tous vos mots de passe afin qu’ils soient tous uniques, robustes et complexes, pouvons-nous vous suggérer d’utiliser un gestionnaire de mot de passe ?

Nous pensons qu’ils sont d’une grande utilité !

Follow @ SophosFrance //platform.twitter.com/widgets.js

Partagez Campagne présidentielle de Clinton : Compte Twitter piraté ! : http://wp.me/p2YJS1-30t

Billet inspiré de Clinton campaign official’s Twitter account hijacked: “I’ve switched teams”, par Lisa Vaas, Sophos NakedSecurity.