Le service en ligne pay-to-click piraté : 6.6 millions de mots de passe en clair envolés !

Seriez-vous intéressés par gagner de l’argent en restant assis chez vous, en face de votre ordinateur, en visionnant des publicités ?

Seriez-vous intéressés par gagner de l’argent en restant assis chez vous, en face de votre ordinateur, en visionnant des publicités ?

Nous, non !

Et qu’en dites-vous, si vous pouviez gagner 1.20€ par heure?

Nous ne sommes pas sûrs que vous arriverez à couvrir le coût de votre connexion internet avec ce taux horaire. Cependant, si vous pouviez d’une certaine manière avoir votre accès au web gratuit, être prêt à travailler au moins 12 heures par jour, 7 jours par semaine, vous pourrez vous en sortir avec 6000€ par an.

Cependant, dans beaucoup d’endroits dans le monde, une telle somme d’argent n’est vraiment pas négligeable, ainsi nous ne sommes pas surpris de voir que cela intéresse certaines personnes.

Le service en ligne qui vous paiera avec ce type de taux horaire est une entreprise appelée ClixSense, qui en fait vous paie pour regarder des annonces, remplir des questionnaires en ligne, classer des vidéos et des images, faire des recherches sur Google, et ainsi de suite.

ClixSense détient aussi un réseau d’affiliation, ainsi vous pouvez recevoir des commissions sur les gains des nouveaux membres que vous aurez réussi à convaincre de vous rejoindre pour alimenter ClixSense, la machine à cliquer, avec de nouveaux cliqueurs !

Apparemment, ClixSense est elle-même affiliée à des réseaux de pay-per-click, ainsi à chaque fois que vous cliquez sur une annonce via le système ClixSense, l’entreprise récolte une commission “par-clic”, dont une partie vous est reversé.

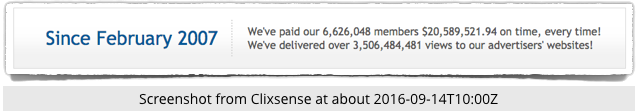

Selon le site web de ClixSense, 6 626 048 membres ont gagné jusqu’à 20 millions de dollars, en visionnant pour cela pas moins de 3.5 milliards de pages web, durant les 9 dernières années.

En moyenne, cela nous donne 3€ pour 500 pages visualisées par utilisateur, soit au final un taux par page bien en dessous d’un cent.

En moyenne, cela nous donne 3€ pour 500 pages visualisées par utilisateur, soit au final un taux par page bien en dessous d’un cent.

De plus, ce que ClixSense a oublié de dire à ses 6.6 millions d’utilisateurs lorsqu’ils se sont inscrits et ont choisi un mot de passe, est que ce dernier était stocké en clair dans une base de données, avec d’autres informations personnelles.

Les mots de passe n’étaient ni salés, ni hashés et ni stretchés. Ainsi lors du piratage du service récemment, les cybercriminels n’ont pas eu besoin de perdre trop de temps pour craquer les mots de passe volés, car ils étaient en réalité déjà craqués et prêts à être utilisés !

Et utiliser les mots de passe, c’est exactement ce que les hackers ont fait.

Selon Ars Technica, les mots de passe ont été à priori publiés pour se venger d’une certaine manière de ClixSense, qui avait persisté à nier que la faille de sécurité avait bien existé.

!!! Nous publions environ 2.2 millions de données utilisateurs aujourd’hui […] Le propriétaire du site a déclaré à ses utilisateurs qu’aucune fuite de données n’avaient eu lieu, mais a tout de même réinitialiser les mots de passe des utilisateurs. C’est la preuve qu’une fuite a bien eu lieu, et la publication des données utilisateurs a été effectuée car le propriétaire du site a menti […]. Pour acheter tous les dbs+emails+sources, merci de nous contacter par les moyens classiques.

Il ne s’agit pas seulement d’une autre faille de sécurité mais aussi d’une base de données d’authentification contenant des mots de passe en clair, et ce même si cela fait plus de 40 ans que nous savons que cette pratique n’est pas souhaitable ni nécessaire d’ailleurs (et plus acceptable aujourd’hui) pour stocker les mots de passe directement.

ClixSense a, du coup, publié une mise au point au sujet du piratage, en déclarant :

Chers membres, nous voulons vous informer sur le récent piratage dont nous avons été victime. Nous avons appris qu’un hacker a eu accès à notre serveur de base de données, pendant un court instant. Il a pu avoir accès à ce dernier de manière indirecte, via un ancien serveur que nous n’utilisions plus, mais qui était encore connecté avec notre serveur de base de données (ce serveur entre temps a été désactivé).

Il a pu copier la plupart sinon l’intégralité de notre table d’utilisateurs, il a utilisé du code SQL pour changer les noms des comptes en “comptes piratés” et effacer une grande quantité de publications sur le forum. Il a aussi mis la balance des utilisateurs à 0.00$.

Nous avons pu restaurer la balance des utilisateurs, le forum, et beaucoup de noms de comptes. Certains d’entre vous ont dû renseigner de nouveaux les noms en question, car la restauration à partir de notre sauvegarde aurait pris beaucoup trop de temps et aurait retardé la nouvelle mis en ligne du site.

Qu’est-ce que cela signifie ? Autrement dit, les informations relatives à votre compte ClixSense sont sécurisées.

ClixSense ne dit pas pourquoi vous pouvez à présent vous sentir davantage en sécurité, et comment vos données, déjà piratées, sont à présents mieux protégées.

La seule allusion à une amélioration en matière de sécurité dans le communiqué, est l’assurance que le serveur non sécurisé, responsable de l’attaque et qui paradoxalement n’était plus utilisé par ClixSense, avait été désactivé.

Quoi faire ?

- N’utilisez pas le même mot de passe sur 2 sites internet différents. Même si choisissez un mot de passe hyper-complexe, il suffit d’une fuite de données au niveau d’un seul site internet négligeant pour que ce mot de passe soir directement utilisable.

- Ne stockez pas les mots de passe en clair. Comme nous l’avons mentionné ci-dessus, depuis des années cette pratique n’est ni souhaitable, ni nécessaire, ni acceptable.

- Ne mettez pas “à la retraite” un serveur, mais laissez-le plutôt actif sur votre réseau principal. Cela correspond à remplacer toutes les serrures de votre domicile, sauf celle de la porte de derrière qui de toutes les façons est déjà cassée !

- Dans un communiqué concernant une faille de sécurité, ne faites pas de déclaration sans donner des éléments concrets. Si vous voulez convaincre vos utilisateurs que vous prenez à présent la sécurité au sérieux, vous devez leur fournir des preuves tangibles pour qu’ils puissent vous croire.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Partagez Le service en ligne pay-to-click piraté : 6.6 millions de mots de passe en clair envolés ! : http://wp.me/p2YJS1-2Wy

Billet inspiré de Pay-to-click ad service hacked, 6.6M plaintext passwords dumped, par Paul Ducklin, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.