Malwares et anti-virus : une histoire sans fin !

Nous avons écrit auparavant au sujet de cette réelle course histoire sans fin qu’est devenu le développement de la cybersécurité.

Nous avons écrit auparavant au sujet de cette réelle course histoire sans fin qu’est devenu le développement de la cybersécurité.

Vous mettez en place une défense, ensuite les cybercriminels découvrent la stratégie que vous avez mise en place pour finalement la contourner et duper cette dernière.

Ensuite, vous découvrez à votre tour leur stratégie de contournement, et vous mettez en œuvre de quoi déjouer leurs dernières astuces.

Et ainsi de suite.

Bien que de nos jours la plupart des malwares rencontrés ne soit pas uniquement des virus (une catégorie particulière qui se propage de manière autonome), les logiciels de défense utilisés par les “Good Guys” s’appellent traditionnellement des anti-virus.

La contrattaque menée par les “Bad Guys” qui a pour but de déjouer l’action des anti-virus est connue sous le nom à rallonge d’anti-anti-virus.

Télémétrie

Une manière plutôt pratique pour se maintenir à jour au niveau des derniers malwares et savoir de quoi ils sont capables est connue sous le nom de télémétrie ou télétransmission.

Il s’agit d’une manière amusante pour décrire en réalité la méthode de “signalement à distance”, un peu comme une station météo le fait (ou encore comme les radars de vitesse et les CCTV le font parfois avec une certaine impopularité).

De nos jours, beaucoup sinon tous les programmes anti-virus comprennent un système de télétransmission qui facultativement donne des informations, rendues anonymes, sur la manière avec laquelle votre ordinateur ou votre système d’exploitation se comporte, aussi bien lors d’un fonctionnement normal que lors d’un fonctionnement suspect.

Dans la mesure où le logiciel en question est assez précis au sujet de ce qu’il récolte et sur la façon de rendre anonyme ce qu’il envoie, il est possible de construire une représentation claire des comportements des systèmes sains, comparés à celui des systèmes infectés.

Malheureusement, ce qui sert à l’un, sert à l’autre, dans la mesure où les cybercriminels peuvent eux aussi bénéficier de cette télémétrie et l’utiliser.

Pendant de nombreuses années, par exemple, les malwares zombie envoyaient des informations sur l’ordinateur qu’ils venaient d’infecter, telles que la taille mémoire, la puissance du matériel, et la rapidité de sa connexion réseau.

Vous pouvez vous imaginer l’importance de ces informations pour un “bot herder“.

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

Les zombies sont aussi connus sous le nom de bots, raccourci pour robots. Une collection de bots est un botnet, et la personne qui contrôle ce botnet est un bot herder ou un bot master.

[/vc_message][/vc_column][/vc_row]

Si vous êtes ce genre de cybercriminels qui loue à d’autres hackers l’accès à des zombies au sein de votre botnet, il est facile de savoir quels ordinateurs peuvent supporter une charge réseau importante afin d’envoyer des spams, lequel se situent au sein d’entreprises, et peuvent servir de point d’entrée pour partir en exploration. Ces derniers serviront au craquage de mot de passes ou bien au minage de bitcoins, et ainsi de suite.

Gatak

Une famille spécifique de malwares, analysée ces derniers mois par le SophosLabs, a porté la télémétrie des anti-anti-virus à un nouveau niveau : Gatak.

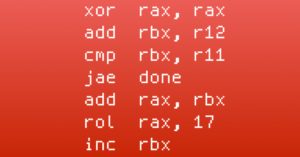

Lorsqu’il fonctionne, Gatak intègre des informations, entre autres, dans son processus call home, au sein d’une requête http (page web) :

Vous vous demandez certainement quelle valeur tout ceci a pour le cybercriminel qui se cache derrière ce malware.

La réponse est que ces données sont une sorte d’empreinte digitale de l’ordinateur infecté.

Si vous attaquez le même ordinateur encore et encore avec des malwares appartenant à la famille Gatak, vous aurez toujours les mêmes réponses, en particulier pour les timestamps.

Ce phénomène est dû au fait que les répertoires que le malwares suivent sont créés lorsque l’ordinateur est installé et utilisé pour la première fois, et reste ainsi inchangé par la suite.

En d’autres termes, si les cybercriminels voit les mêmes informations arriver encore et encore, au sein de leurs bases de données de télémétrie, ils peuvent à coup sûr en déduire que :

Dans le second cas, il peut s’agir d’un ordinateur qui a été reconfiguré entre 2 infections, ou bien d’une machine virtuelle, ou encore d’une pure émulsion d’un ordinateur qui fonctionne au sein du logiciel d’une sandbox.

La plupart des experts conservent toute une série d’images de système d’exploitation, aussi connue sous le nom de snapshots, afin d’économiser le temps nécessaire à faire une réinstallation complète de Windows entre 2 échantillons de malwares.

Le but de Gatak est de constituer une liste d’images des experts.

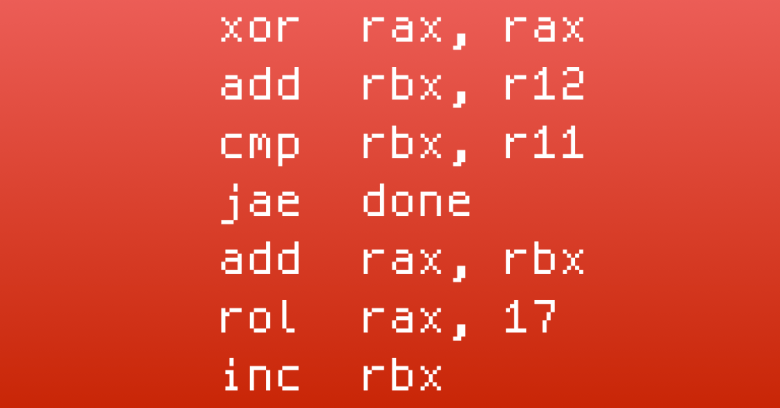

Gatak effectue également des call-home avec tous les noms de processus en cours.

Encore une fois, les ordinateurs recherchant les malwares et les sandboxes inclus souvent un certain nombre de programmes que l’on ne trouve pas au niveau de l’ordinateur de l’utilisateur moyen car ils sont configurés pour suivre à la trace les malwares lorsque ces derniers sont en action.

Les créateurs de malwares ont longtemps utilisé une liste de “programmes mouchards” qui étaient supposés être liés à la recherche de malware, tels que et Wireshark (ou outil populaire pour la surveillance du trafic réseau).

Gatak va encore plus loin en effectuant des call-home avec une liste des programmes actifs, de manière à suivre un outil nouveau ou renommé que les experts en malwares pourraient utilisés dans le futur.

De cette façon, les cybercriminels se cachant derrière Gatak sont capables de pister quelle image d’ordinateur appartient à quelle entreprise de sécurité informatique…

…et ainsi la détecter au bon moment et adapter le comportement pour passer inaperçu et ne pas révéler les vraies intentions du malware en question.

D’où l’expression consacrée d’anti-anti-virus.

En résumé ?

La première bonne nouvelle est que Gatak peut uniquement détecter qu’il aurait dû rester caché après avoir commencé à fonctionner.

Gatak peut se retirer prématurément afin d’éviter de révéler exactement son mode de fonctionnement, et ses intentions malveillantes envers un utilisateur PC innocent, mais il laisse tout de même des traces de son passage après avoir fonctionné.

La deuxième bonne nouvelle est qu’en mélangeant des images d’ordinateurs standards et modifiés de manière aléatoire au sein de leurs laboratoires, les entreprises de cybersécurité peuvent contourner le stratagème de l’anti-anti-virus de Gatak en présentant à la place une cible changeante.

La troisième bonne nouvelle est que Gatak développe les règles de sa liste d’anti-anti-virus de manière à cibler les sandboxes qui changeant en permanence, en particulier lorsqu’elles sont à l’affût des processus suspects et malveillants, ainsi cela réduit la liste des ordinateurs innocents qu’il peut infecter.

Le problème de l’arrêt revisité

Le fait que d’un point de vue mathématique, vous ne pouvez pas écrire un programme anti-virus parfait (que vous utilisiez des signatures, des identités, de l’apprentissage machine, des filtres bayésien ou encore de la poussière de fée)…

…vous ne pouvez pas non plus écrire un anti-anti-virus parfait lui aussi.

En effet, si vous essayez de passer inaperçu vis à vis des programmes en les détectant au préalable et en changeant vos comportements en conséquence, tout comme Gatak le fait, vous aurez en réalité programmé toute une série de comportements inhabituels qui agiront comme un anti-anti-anti virus de manière indépendante.

Suivre @SophosFrance

Billet inspiré de “Notes from SophosLabs: The anti-anti-virus arms race” par Paul Ducklin de Naked Security

Partagez “Malwares et anti-virus : une histoire sans fin !” avec http://wp.me/p2YJS1-2FO

Qu’en pensez-vous ? Laissez un commentaire.